Billbug (別名 Thrip、Lotus Blossom、Spring Dragon) として追跡されているサイバースパイ脅威グループは、アジアのいくつかの国で、認証局、政府機関、および防衛組織を標的とした攻撃を実行しています。

最新の攻撃は少なくとも 3 月から観測されていましたが、この攻撃者は 10 年以上にわたって密かに活動しており、国家が支援する中国のために活動しているグループであると考えられています。

その操作は、過去6年間にわたって複数のサイバーセキュリティ企業によって文書化されてきました [ 1、2、3 ] 。

Symantec のセキュリティ研究者は本日のレポートで、2018 年から追跡してきた Billbug も認証局企業を標的にしており、署名付きのマルウェアを展開して HTTPS トラフィックの検出または復号化をより困難にしていると述べています。

新しい攻撃、古いツール

シマンテックは、Billbug が標的のネットワークへの初期アクセスを取得する方法を特定していませんが、既知の脆弱性を持つ公開アプリを悪用することで、これが発生している証拠を確認しています。

Billbug に起因する以前のキャンペーンと同様に、攻撃者はターゲット システムにすでに存在するツール、公開されているユーティリティ、およびカスタム マルウェアを組み合わせます。その中には次のものがあります。

- 広告検索

- Winmail

- WinRAR

- ピン

- トレーサート

- ルート

- NBTスキャン

- Certutil

- ポートスキャナー

これらのツールは、ハッカーが無害な日常活動に溶け込み、疑わしいログ トレースを回避したり、セキュリティ ツールで警告を発したりするのを支援し、一般的に、アトリビューションの取り組みを困難にします。

最近の Billbug の操作で見られる、よりめったに展開されていないオープンソース ツールはStowawayです。これは、ペンテスターがネットワーク アクセス制限をバイパスするのに役立つ Go ベースのマルチレベル プロキシ ツールです。

シマンテックが最近の攻撃を Billbug によるものと突き止めることができたのは、Billbug が以前のいくつかの作戦で見られた 2 つのカスタム バックドア (Hannotog と Sagerunex) を使用していたためです。

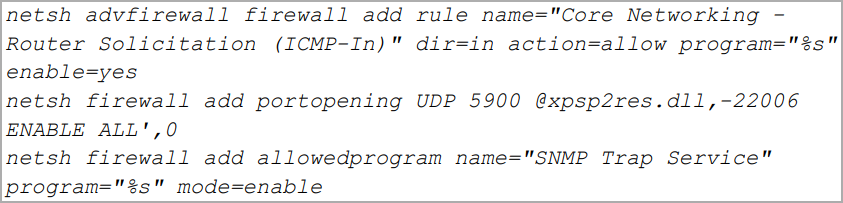

Hannotog バックドアの機能には、すべてのトラフィックを有効にするためのファイアウォール設定の変更、侵害されたマシンでの永続性の確立、暗号化されたデータのアップロード、CMD コマンドの実行、およびデバイスへのファイルのダウンロードが含まれます。

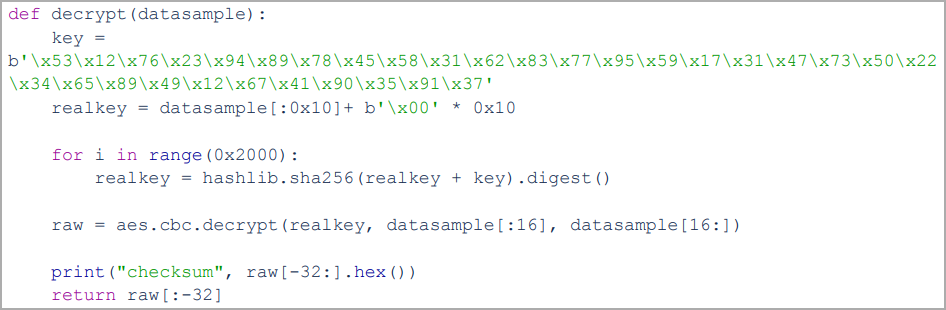

Sagerunex は Hannotog によって投下され、「explorer.exe」プロセスに自身を挿入します。次に、AES アルゴリズム (256 ビット) を使用して暗号化されたローカル一時ファイルにログを書き込みます。

バックドアの構成と状態もローカルに保存され、RC4 で暗号化され、両方のキーがマルウェアにハードコーディングされています。

Sagerunex は、HTTPS 経由でコマンドおよびコマンド サーバーに接続して、アクティブなプロキシとファイルのリストを送信し、オペレーターからペイロードとシェル コマンドを受信します。さらに、「runexe」と「rundll」を使用してプログラムと DLL を実行できます。

Billbug は、過去数年間、最小限の変更で同じカスタム バックドアを使用し続けています。

Comments