FireEye Threat Intelligence のアナリストは、2015 年 8 月に香港を拠点とするメディア組織を標的として実行されたスピア フィッシング キャンペーンを特定しました。 FireEyeが未分類のAPT(Advanced Persistent Threat)グループとして追跡し、他の研究者が「admin@338」と呼んでいる中国を拠点とするサイバー脅威グループが、この活動を行った可能性があります。 [1] 電子メール メッセージには、LOWBALL と呼ばれるマルウェア ペイロードを含む悪意のあるドキュメントが含まれていました。 LOWBALL は、コマンド アンド コントロール (CnC) のために Dropbox クラウド ストレージ サービスを悪用します。 Dropbox と協力してこの脅威を調査したところ、2 回目の同様の操作である可能性があることが明らかになりました。この攻撃は、脅威グループがソーシャル ネットワーキングやクラウド ストレージ サイトなどの正当な Web サービスと通信して検出作業を妨害することにより、悪意のある活動を隠す傾向の一部です。 [2] [3]

サイバー キャンペーンは、危機の期間中の香港メディアを監視することを目的としている可能性が高い

この脅威グループは、これまでニュース価値のあるイベントをルアーとしてマルウェア配信に利用していました。 [4] 彼らは主に金融、経済、通商政策に関与する組織を標的にしており、通常は Poison Ivy などの公開されている RAT や一部の非公開のバックドアを使用しています。 [5]

このグループは、おそらく香港と中国の政治的および経済的課題に対応して、香港のメディア企業を標的にし始めました。脅威グループの最新の活動は、民主主義活動家に対する刑事告発の発表と同時に行われました。 [6] 過去 12 か月間、中国当局は、2014 年後半の香港での大規模な抗議行動、2015 年半ばの株式市場の急激な下落、2015 年 8 月の天津での大規模な産業爆発など、いくつかの課題に直面してきました。 . 香港では、民主化運動が続いており、政府は最近、民主化運動の指導者との関係を理由に教授のポストを拒否しました。 [7]

中国を拠点とする複数のサイバー脅威グループが、過去に国際的なメディア組織を標的にしてきました。多くの場合、標的は香港を拠点とするメディア、特に民主主義を支持する資料を掲載するメディアに焦点を当ててきました。脅威グループの巧妙に作成された中国語のおとり文書で標的にされたメディア組織は、まさに北京が監視しようとしているネットワークの組織です。サイバー脅威グループがメディア組織のネットワークにアクセスすることで、今後の抗議行動に関する政府の事前警告、民主主義グループのリーダーに関する情報、およびインターネット上の活動を混乱させるために必要な洞察が提供される可能性があります。サービス拒否攻撃でダウンしました。 [8]

攻撃者は、侵入を試みる際に繁体字で書かれたスピア フィッシングを使用します

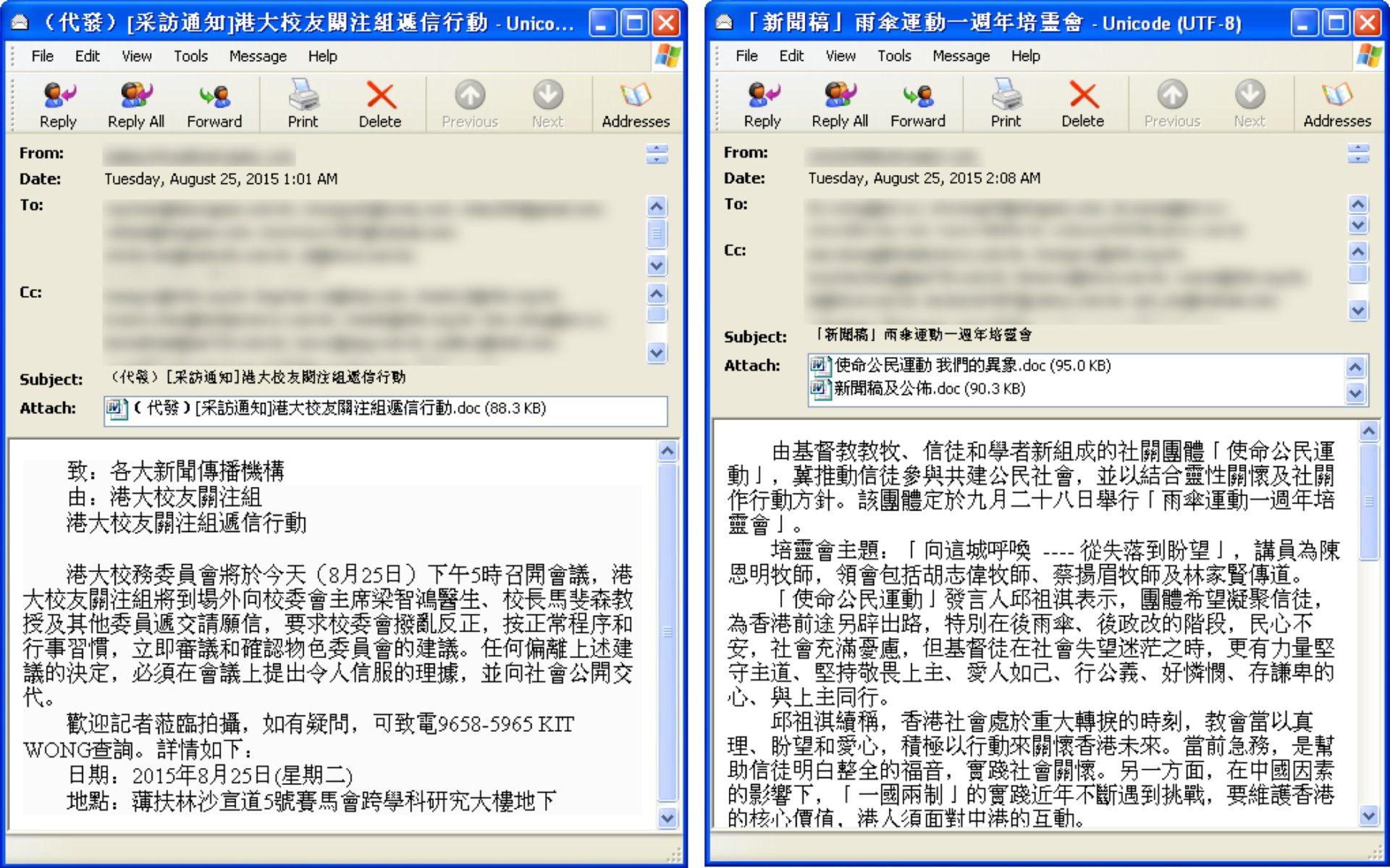

2015 年 8 月、攻撃者は新聞、ラジオ、テレビなど、香港を拠点とする多数のメディア組織にスピア フィッシング メールを送信しました。最初の電子メールは、雨傘運動として知られる香港での 2014 年の抗議活動の記念日に合わせて、キリスト教市民社会組織の創設について言及しています。 2 番目の電子メールは、副学長を任命するための国民投票での投票が親北京の利益によって採用されることを恐れている香港大学の同窓会組織に言及しています。 [9]

このグループのこれまでの金融機関や政策機関に対する活動は、西側のユーザーを対象とした英語で書かれたスピア フィッシング メールに主に焦点を当てていました。ただし、このキャンペーンは明らかに、香港で一般的に使用されている繁体字を読む人向けに設計されています。

LOWBALL マルウェア分析

スピア フィッシング メールには合計 3 つの添付ファイルが含まれており、それぞれが Microsoft Office の古い脆弱性 (CVE-2012-0158) を悪用していました。

|

MD5 |

ファイル名 |

|

b9208a5b0504cb2283b1144fc455eaaa |

Mission Citizens Movement Our Vision.doc |

|

ec19ed7cddf92984906325da59f75351 |

プレスリリースとお知らせ.doc |

|

6495b384748188188d09e9d5a0c401a4 |

(代理) [インタビューのお知らせ] 香港大学同窓会の懸念グループ レター配信 Action.doc |

3 つのケースすべてで、ペイロードは同じでした。

|

MD5 |

ファイル名 |

|

d76261ba3b624933a6ebb5dd73758db4 |

time.exe |

LOWBALL として知られるこのバックドアは、正規の Dropbox クラウド ストレージを使用します。

CnC サーバーとして機能するサービス。ハードコーディングされたベアラー アクセス トークンで Dropbox API を使用し、ファイルをダウンロード、アップロード、実行する機能を備えています。通信は、ポート 443 で HTTPS 経由で行われます。

実行後、マルウェアは Dropbox API を使用して、HTTPS over TCP ポート 443 を使用してファイルの HTTP GET リクエストを作成します。

|

MD5 |

ファイル名 |

|

d76261ba3b624933a6ebb5dd73758db4 |

WmiApCom |

|

79b68cdd0044edd4fbf8067b22878644 |

WmiApCom.bat |

「WmiApCom.bat」ファイルは単に「WmiApCom」を起動するために使用されます。これは、たまたま、悪意のある Word ドキュメントによって投下されたファイルとまったく同じファイルです。ただし、これは、侵害されたホストを新しいバージョンの LOWBALL マルウェアで更新するためのメカニズムである可能性が最も高いです。

脅威グループは、侵害されたコンピューターからの応答について Dropbox アカウントを監視します。 LOWBALL マルウェアが Dropbox アカウントにコールバックすると、攻撃者は「[COMPUTER_NAME]_upload.bat」というファイルを作成します。このファイルには、侵入先のコンピュータで実行するコマンドが含まれています。次に、このバッチ ファイルが標的のコンピューターで実行され、その結果が「[COMPUTER_NAME]_download」という名前のファイルで攻撃者の Dropbox アカウントにアップロードされます。

この脅威グループが次のコマンドを発行することを確認しました。

|

@エコーオフ |

|

ディレクトリ c: >> %temp%download |

|

ipconfig /all >> %temp%download |

|

ネットユーザー >> %temp%download |

|

ネットユーザー/ドメイン >> %temp%download |

|

ver >> %temp%download |

|

デル %0 |

|

@エコーオフ |

|

dir “c:Documents and Settings” >> %temp%download |

|

dir “c:Program Files |

|

” >> %temp%download |

|

ネットスタート >> %temp%download |

|

ネットローカルグループ管理者 >> %temp%download |

|

netstat -ano >> %temp%download |

これらのコマンドにより、脅威グループは、侵害されたコンピューターとそのコンピューターが属するネットワークに関する情報を取得できます。この情報を使用して、さらに調査するか、侵害されたコンピューターに追加のマルウェアをダウンロードするように指示するかを決定できます。

この脅威グループは、BUBBLEWRAP (Backdoor.APT.FakeWinHTTPHelper とも呼ばれる) として知られる第 2 段階のマルウェアを、次のコマンドと共に Dropbox アカウントにアップロードすることを確認しました。

|

@エコーオフ |

|

ren “%temp%upload” audiodg.exe |

|

%temp%audiodg.exe を開始します |

|

あなた d: >> %temp%download |

|

システム情報 >> %temp%download |

|

共有 %0 |

以前、admin@338 グループが BUBBLEWRAP を使用していることを確認しました。この特定のサンプルは、CnC ドメイン accounts.serveftp[.]com に接続されており、脅威グループによって以前に使用されていた IP アドレスに解決されました。

|

MD5 |

|

|

|

0beb957923df2c885d29a9c1743dd94b |

accounts.serveftp.com |

59.188.0.197 |

BUBBLEWRAP は、システムの起動時に実行されるように設定されたフル機能のバックドアであり、HTTP、HTTPS、または SOCKS プロキシを使用して通信できます。このバックドアは、オペレーティング システムのバージョンやホスト名などのシステム情報を収集し、その機能をさらに強化できるプラグインをチェック、アップロード、および登録する機能を備えています。

第二の作戦

FireEye は、セキュリティ研究者や業界パートナーと緊密に連携してサイバー脅威を軽減しており、Dropbox と協力してこの活動に対応しています。 Dropbox のセキュリティ チームは、この悪用を特定し、対策を講じることができました。

私たちの協力により、進行中の 2 番目の操作と思われるものが明らかになりましたが、admin@338 が背後にいることを確認するのに十分な証拠はありません。攻撃のライフサイクルは同じパターンに従いましたが、一部のファイル名が異なり、マルウェアに複数のバージョンが存在する可能性があることを示しています。さらに、香港を拠点とするメディアを標的とした作戦では標的の数が少なく期間も限定されていましたが、この 2 番目の作戦では最大 50 の標的が関与したと思われます。現時点では、犠牲者を特定することはできません。

この場合、エクスプロイトによってペイロードが配信された後、攻撃者は Dropbox アカウントのディレクトリにファイル (upload.bat、upload.rar、および period.txt、download.txt、silent.txt という名前) を配置します。マルウェアは、ハードコードされた API トークンを使用してこのディレクトリにビーコンし、これらのファイルのダウンロードを試みます (これらのファイルは、ダウンロード後に Dropbox アカウントから削除されます)。

- upload.bat、侵害されたマシンが実行するバッチ スクリプト

- upload.rar は、少なくとも 2 つのファイルを含む RAR アーカイブです。実行するバッチ スクリプトと、多くの場合、バッチ スクリプトが実行し、ほとんどの場合、download.rar の結果をクラウドにアップロードする実行可能ファイル (rar.exe という名前のファイル) です。ストレージ アカウント

- Silent.txt および period.txt、CnC でチェックインする頻度を決定する 0 ~ 4 バイトの小さなファイル サイズ

その後、攻撃者は結果をダウンロードし、クラウド ストレージ アカウントからファイルを削除します。

結論

LOWBALL は、クラウド ストレージ サービスを悪用してその活動をネットワーク防御者から隠すマルウェアの一例です。 LOWBALL の第 1 段階のマルウェアにより、グループは被害者から情報を収集し、被害者が実際に興味深い標的であることを確認した後、BUBBLEWRAP の第 2 段階のマルウェアを被害者に配信できます。

この記事のバージョンは、最初にFireEye Intelligence Centerに掲載されました。 FireEye Intelligence Center は、高度な脅威の検出、対応、追跡における FireEye と Mandiant の 10 年以上の経験に基づいて、戦略的インテリジェンス、分析ツール、インテリジェンス共有機能、組織の知識へのアクセスを提供します。 FireEye は、脅威インテリジェンス アナリストの専門知識とともに、独自のインテリジェンス データベースを使用して、インテリジェンス センターを強化しています。

[1] FireEye は現在、この活動を「分類されていない」グループとして追跡しています。これは、関連する脅威活動のクラスターであり、高度な持続的脅威番号で分類するための情報が不足しています。

[2] ファイアアイ。平凡な視界に隠れる: FireEye と Microsoft が難読化の戦術を公開。 https://www2.fireeye.com/rs/fireye/images/APT17_Report.pdf

[3] ファイアアイ。 ハマートス: ステルス戦術がロシアのサイバー脅威グループを定義する.

[4] モラン、ネッド、アレックス・ランスタイン。ファイアアイ。 「ニュース サイクルのスピア フィッシング: APT アクターは、マレーシア航空 MH 370 便の消失に関心を寄せています。」 2014 年 3 月 25 日。 malaysian-flight-mh-370.html.

[5] モラン、ネッド、トゥフィク ハック。ファイアアイ。 「 Know Your Enemy: 急速に進化する APT アクターの追跡」 2013 年 10 月 31 日、FireEye。 Poison Ivy: ダメージの評価とインテリジェンスの抽出

[6] BBC ニュース。 「雨傘運動で起訴された香港の学生指導者」 2015 年 8 月 27 日。

[7] 趙、シャーリー、ジョイス・ング、グロリア・チャン。 「香港大学評議会は 12 対 8 で投票し、ヨハネス・チャンの副総長への任命を拒否した。」 2015 年 9 月 30 日。

[8] ウォン、アラン。民主主義メディア企業の Web サイトが攻撃されました。 「民主主義メディア企業の Web サイトが攻撃されました。」ニューヨーク・タイムズ。 2014 年 6 月 18 日 http://sinosphere.blogs.nytimes.com/2014/06/18/pro-democracy-media-companys-websites-attacked/

[9] 「HKU の懸念グループは、重要な投票でプロキシの懸念を提起します。」 EIJ インサイト。 2015 年 8 月 31 日。

参照:https://www.mandiant.com/resources/blog/china-based-threat

Comments