Cheerscrypt ランサムウェアは、「Emperor Dragonfly」という名前の中国のハッキング グループにリンクされています。このグループは、ランサムウェア ファミリを頻繁に切り替えて、身元を特定することを回避することが知られています。

ランサムウェア ギャングは、Bronze Starlight (Secureworks) や DEV-0401 (Microsoft) などのさまざまな名前で追跡されており、2021 年以降、さまざまなランサムウェア ファミリを使用していることが確認されています。

ハッキング グループはランサムウェア オペレーションとして動作しているように見えますが、以前の調査では、被害者の多くが中国政府の関心の対象であることが示されています。

これにより、研究者は、ハッキング グループのランサムウェア活動が、中国政府が支援するサイバー スパイ活動の隠れ蓑になる可能性があると考えるようになりました。

夜空とチアクリプト

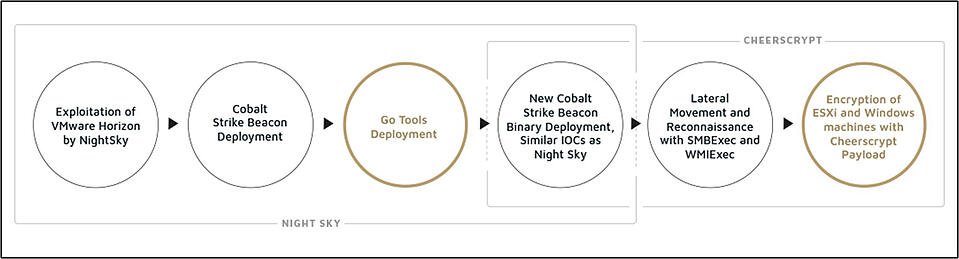

今年初めのインシデント対応中に、Sygnia のセキュリティ専門家は、ハッカーが Apache ‘ Log4Shell ‘ Log4j 脆弱性 (CVE-2021-44228) を悪用して、 Night Sky TTPの特徴である DLL サイドローディング技術を開始する PowerShell コマンドを実行したことを突き止めました。

次に、侵入者は以前に Night Sky の操作に関連付けられていた C2 アドレスに接続された Cobalt Strike ビーコンを投下しました。

攻撃者は、ランサムウェア スペースではめったに見られない 3 つの Go ツールを展開しました。修正された Aliyun OSS キーロガー、カスタマイズされたバージョンの「IOX」ポート転送およびプロキシ ツール、およびカスタマイズされたバージョンの「NPS」トンネリング ツールです。

偵察と水平移動の後、過去の Night Sky 攻撃の足跡をたどって展開されたランサムウェアは、Night Sky ではなく、Windows および Linux ESXi マシンを暗号化する Cheerscrypt でした。

トレンドマイクロが「Cheers」ランサムウェアを最初に発見したのは、研究者がVMware ESXi サーバーを標的とする暗号化ツールを発見した後、2022 年 5 月でした。

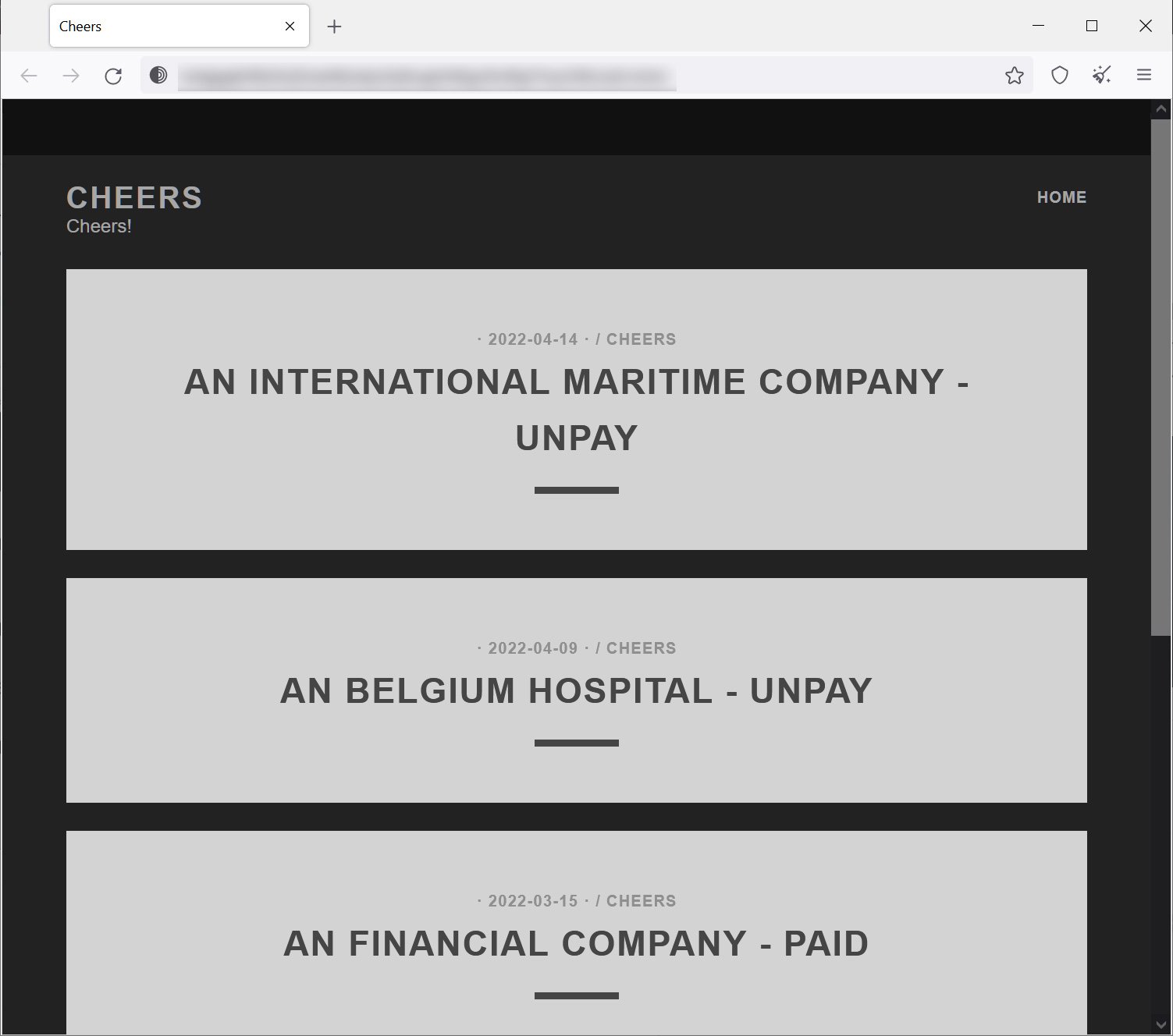

企業を標的とする他のランサムウェア グループと同様に、ハッカーはネットワークを侵害し、データを盗み、デバイスを暗号化します。その後、データは二重恐喝戦術で使用され、被害者に身代金を支払うよう圧力をかけます。身代金が支払われない場合、盗まれたデータは以下に示すデータ漏洩サイトに公開されます。

ソース: BleepingComputer

ランサムウェアの種類を頻繁に切り替える

Sygniaによると、Cheerscrypt は、Emperor Dragonfly の継続的なペイロードのブランド変更の取り組みの 1 つであり、帰属を回避しようとしています。

ランサムウェア グループは、アフィリエイト向けの RaaS (Ransomware-as-a-Service) プラットフォームとしてではなく、他のサイバー犯罪コミュニティから隔離された「一匹狼」として活動しています。

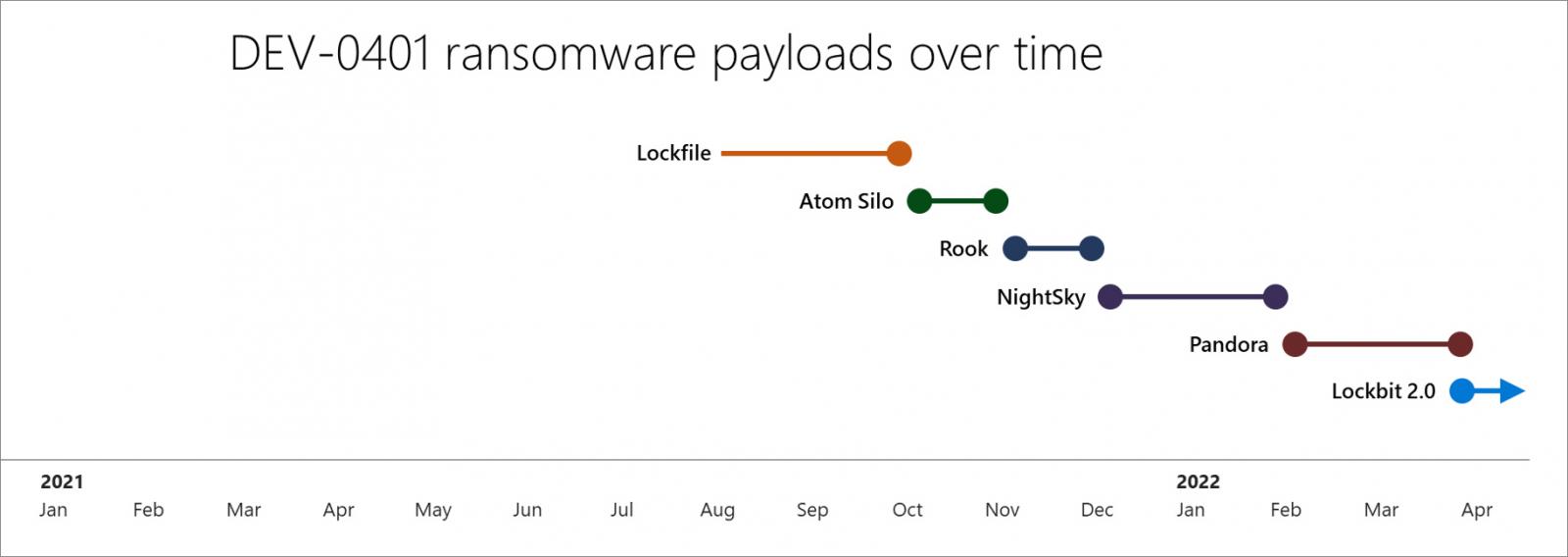

Secureworks による 2022 年 6 月のレポートでは、特定の攻撃者が Night Sky、Rook、Pandora、AtomSilo などのランサムウェア ファミリを使用して、 政府が支援するサイバースパイ活動を金銭目的の攻撃として偽装していると仮定しました。

同月、Microsoft はランサムウェア操作に関する記事を更新して、ハッキング グループを含めました。このハッキング グループは DEV-0401 として追跡され、中国の脅威アクターによるものであるとされました。

「ここで取り上げた他の RaaS 開発者、アフィリエイト、およびアクセス ブローカーとは異なり、DEV-0401 は、初期アクセスからランサムウェアの開発まで、攻撃ライフサイクルのすべての段階に関与する活動グループのようです」と Microsoft の脅威インテリジェンス研究者は説明しています。

「それにもかかわらず、彼らはランサムウェア ペイロードの頻繁なブランド変更により、成功した RaaS 操作から何らかのインスピレーションを得ているようです。」

「Microsoft が追跡している人間が操作するランサムウェア攻撃者の中でユニークな DEV-0401 は、中国を拠点とする活動グループであることが確認されています。」

Secureworks と同様に、Microsoft は、LockFile や LockBit 2.0 などの追加の株を含む、ランサムウェアのブランドを絶えず切り替えていることも発見しました。

出典:マイクロソフト

Night Sky、Pandora、および Rook はすべて、 流出した Babuk のソース コードから派生したものであり、それらのコードには多くの類似点があります。さらに、トレンド マイクロは以前、Cheerscrypt もBabuk をベースとして使用しているようであると述べていたため、ピースが適合します。

「Emperor Dragonfly」の真の目的が何であれ、このグループは一般にインターネットに公開されたサーバーの脆弱性を標的としているため、デバイスにできるだけ早くセキュリティ アップデートを適用することが不可欠です。

このグループは、VMware Horizon サーバーの Log4j 脆弱性を標的にすることが知られているため、これらのデバイスにパッチを適用することは、すべての組織にとって優先事項である必要があります。

Comments