BlackLotus UEFI ブートキットの開発者は、完全にパッチが適用された Windows 11 システムにも感染できるセキュア ブート バイパス機能を使用してマルウェアを改良しました。

BlackLotus は、セキュア ブート メカニズムを回避できる UEFI マルウェアの最初の公開例であり、オペレーティング システムに付属するセキュリティ保護を無効にすることができます。

このマルウェアは、BitLocker のデータ保護機能、Microsoft Defender ウイルス対策、および Hypervisor-protected Code Integrity (HVCI) (Windows カーネルを悪用しようとする試みから保護するメモリ整合性機能とも呼ばれる) を損なうために使用される可能性があります。

Unified Extensible Firmware Interface (UEFI) は、オペレーティング システムとそれを実行するハードウェアを接続するソフトウェアです。

これは、コンピューターの電源が入ったときに実行される低レベルのコードであり、オペレーティング システムがルーチンを開始する前に起動シーケンスを指示します。

BlackLotus コモディティ ブートキット

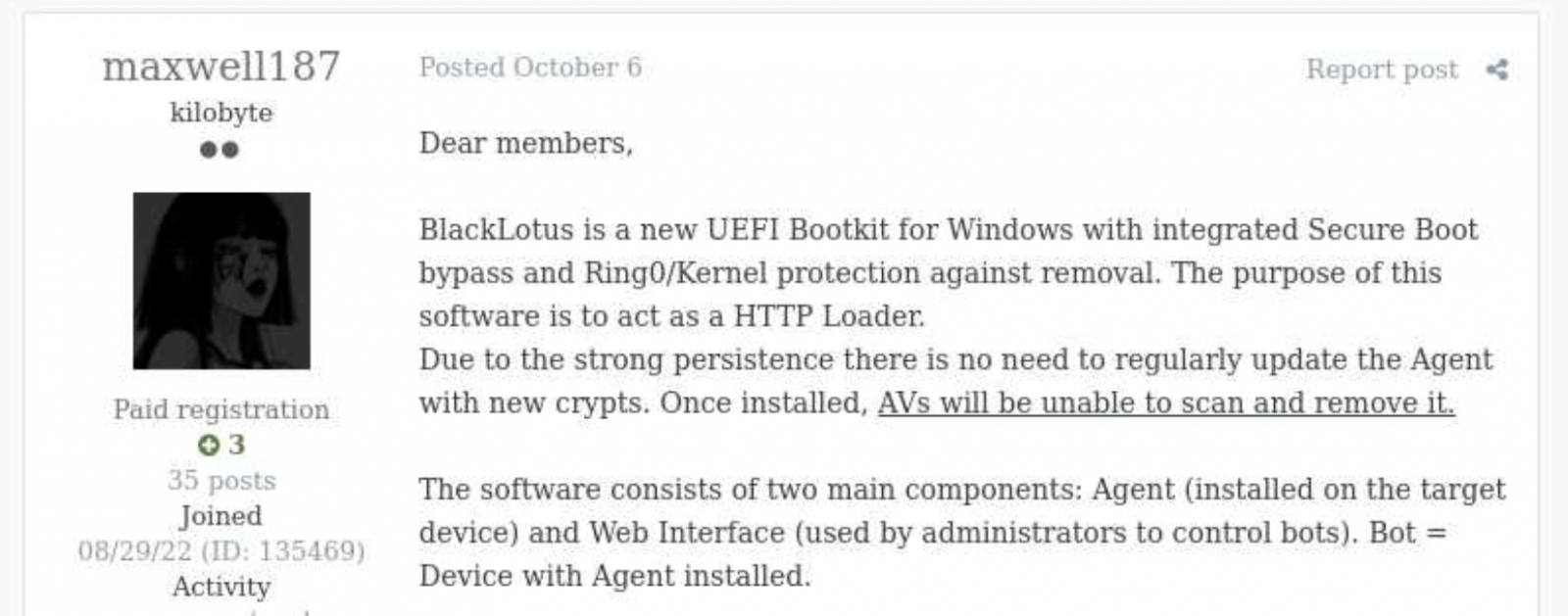

BlackLotus UEFI マルウェアは昨年出現し、侵害されたホストにインストールされたウイルス対策エージェントから事実上見えないようにする機能セットを備えたハッキング フォーラムで宣伝されました。

出典:ケラ

広告主によると、このマルウェアはインストール後にわずか 80kb しか必要とせず、ライセンスの費用は 5,000 ドルでしたが、再構築はわずか 200 ドルで利用できました。

今週のレポートで、ESET のセキュリティ研究者は、マルウェアが宣伝どおりに機能し、 CVE-2022-21894として追跡された昨年の脆弱性を利用してセキュア ブート メカニズムをバイパスできることを確認しました。

CVE-2022-21894 のセキュリティ更新プログラムがこのマルウェアをブロックしない理由の詳細については、以下を参照してください。

彼らの調査は、コマンド アンド コントロール (C2) サーバーと通信し、他のペイロード (ユーザー/カーネル モード) をロードできる BlackLotus UEFI ブートキット ユーザー モード コンポーネントであることが判明した HTTP ダウンローダーから始まりました。

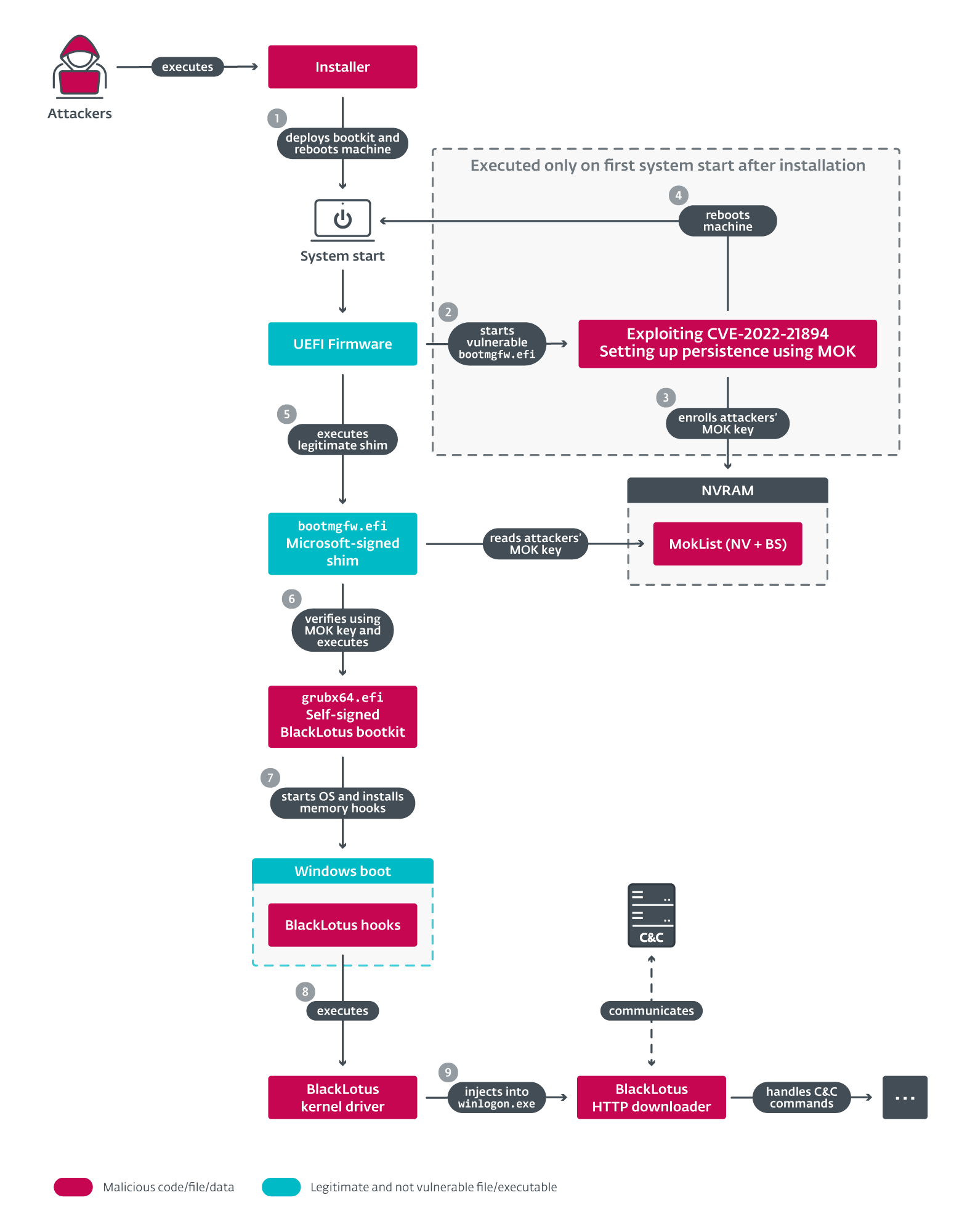

BlackLotus 感染チェーン

ESET マルウェア研究者のMartin Smolár 氏は、攻撃はブートキットのファイルを EFI システム パーティションに展開し、HVCI および BitLocker 保護を無効にし、ホストを再起動するインストーラーを実行することから始まると指摘しています。

攻撃者は、CVE-2022-21894 に対して脆弱な正当なバイナリ (Windows ハイパーバイザー ローダー、Windows ブート マネージャー、PE バイナリ) とカスタム ブート構成データ (BCD) に依存しています。

CVE-2022-21894 を悪用し、攻撃者のマシン オーナー キー (MOK) を登録することにより、最初の再起動後に UEFI セキュア ブートが有効になっているマシンでの永続性が達成されます。

もう一度再起動すると、自己署名付き UEFI ブートキットが起動され、マルウェアのインストールを完了するために、悪意のあるカーネル ドライバーと HTTP ダウンローダーが展開されます。

出典:ESET

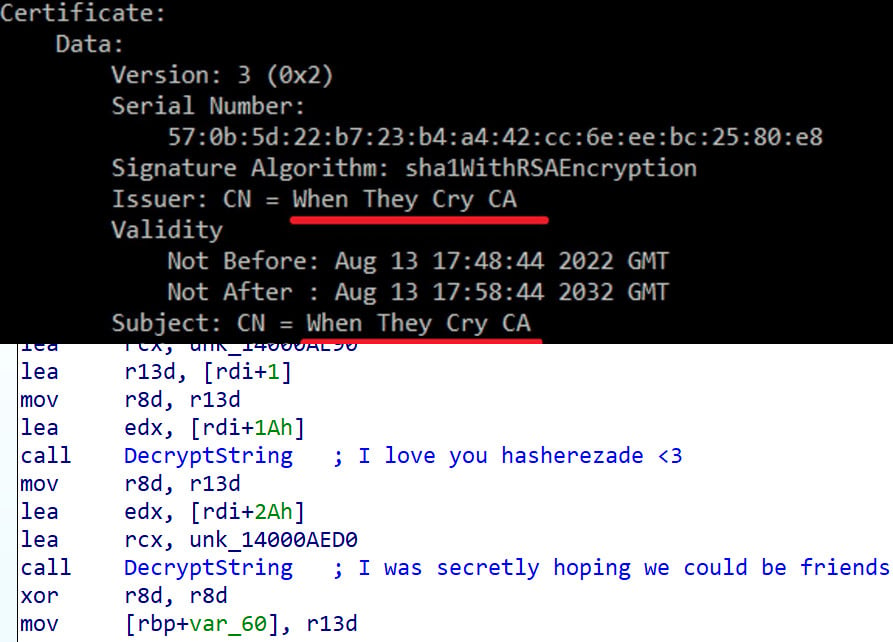

BlackLotus コードで発見されたアーティファクトの中には、ひぐらしのなく頃にアニメ シリーズへの言及があり、2 つのコンポーネントの名前と、ブートキット バイナリの自己署名証明書の発行者が含まれています。

BlackLotus の作成者がマルウェア コードに残したもう 1 つの参考資料は、ポーランドのマルウェア アナリストであるAleksandra Doniecへのメッセージに解読される未使用の文字列です。

出典:ESET

バグにパッチが適用され、セキュリティ リスクが持続する

ESET は、BlackLotus インストーラーはオンラインまたはオフラインのいずれかである可能性があると述べています。それらの違いは、オフラインの亜種が脆弱な Windows バイナリを運ぶことです。

インストーラーのオンライン バージョンは、Windows バイナリを「Microsoft シンボル ストアから直接」ダウンロードします。

研究者は、以下の 3 つのファイルがブートキットによって悪用されていることを確認しました。

- https://msdl.microsoft.com/download/symbols/bootmgfw.efi/7144BCD31C0000/bootmgfw.efi

- https://msdl.microsoft.com/download/symbols/bootmgr.efi/98B063A61BC000/bootmgr.efi

- https://msdl.microsoft.com/download/symbols/hvloader.efi/559F396411D000/hvloader.Efi

Smolár 氏は、 CVE-2022-21894 を悪用することで、BlackLotus がセキュア ブートをバイパスし、 HVCI (署名されていないカーネル コードをロードするため) とBitLocker (信頼されたプラットフォームを備えたシステムで回復手順をトリガーせずにブート チェーンを変更できるようにするため) を無効にした後、永続性を確立できるようになると説明しています。モジュール (TPM) ハードウェア コンポーネント):

- CVE-2022-21894 を悪用して、セキュア ブートをバイパスし、ブートキットをインストールできるようにします。その後、任意のコードを初期のブート フェーズで実行できます。この場合、プラットフォームはまだファームウェアによって所有されており、UEFI ブート サービス機能は引き続き利用できます。これにより、攻撃者は、Boot サービスのみの NVRAM 変数の変更など、物理的なアクセスなしでは UEFI セキュア ブートが有効になっているマシンでは実行できない多くのことを実行できるようになります。これは、攻撃者が次のステップでブートキットの永続性を設定するために利用するものです。

- 独自の MOK を MokList、ブート サービス専用の NVRAM 変数に書き込むことで永続性を設定します。これにより、ブートごとに脆弱性を悪用する代わりに、Microsoft が署名した正当な shim を使用して、自己署名 (MokList に書き込まれたキーに属する秘密キーによって署名された) UEFI ブートキットをロードできます。

注目すべきは、 CVE-2022-21894 の概念実証 (PoC) エクスプロイト コードが、 2022 年 8 月から半年以上にわたって公開されていることです。ただし、セキュリティの問題はほとんど無視されてきました。

2022 年 6 月にマイクロソフトが脆弱性に対処しただけでは、セキュリティ ギャップを埋めるのに十分ではありませんでした。これは、UEFI DBX ( UEFI 失効リスト) が、セキュア ブートが有効になっているシステムの起動に使用される信頼されていないキーとバイナリ ハッシュでまだ更新されていないためです。

「その結果、攻撃者は脆弱なバイナリの独自のコピーを被害者のマシンに持ち込んで、この脆弱性を悪用し、最新の UEFI システムでセキュア ブートをバイパスすることができます」 – ESET

昨年、研究者は複数の UEFI 脆弱性 [ 1、2 ] を公開しました。これらの脆弱性は、セキュア ブートの無効化にも利用できます。ただし、ベンダーが影響を受けるデバイスをサポートしていない、不適切なパッチが適用されている、またはパッチがまったく適用されていないなどの理由で、それらの一部は依然として悪用される可能性があります。

Smolár 氏は、これらの失敗が脅威アクターの注意を引き、高度な機能を持つ UEFI ブートキットの作成につながるにちがいないと述べています。

UEFI マルウェア

UEFI ブートキットは、ありふれたマルウェアの対極にあります。これらは、国家に代わって活動する高度な脅威アクターによる攻撃で見られるまれな発見です。

概念実証用のブートキットは 2013 年から存在しており (例: DreamBoot )、マシンの起動を妨げる悪意のある EFI ブートローダーが 2020 年に発見されましたが、実際の攻撃で使用される本格的なブートキットのリストは非常に短いものです。

- FinSpy – 同名の監視ツールセットの一部 (別名 FinFisher、WingBird)

- ESPecter – EFI (Extensible Firmware Interface) システム パーティション上のパッチが適用された Windows ブート マネージャー

- CosmicStrand /Spy Shadow Trojan – ASUS および Gigabyte マザーボードのファームウェア イメージに隠れて、侵害された Windows マシンが起動するたびにカーネルレベルのインプラントを展開する UEFI の脅威

ルートキットやファームウェア インプラントを含む、より大きなカテゴリの UEFI マルウェアの記録はそれほど大きくありません。

2018 年、ESET は、APT28 グループ (Sednit/Fancy Bear/Sofacy) のロシアのハッカーが使用するLoJax UEFI ルートキットを公開しました。

その 2 年後、Kaskpersky は、2019 年に中国語を話すハッカーがデータの盗難やスパイ活動に利用したMosaicRegressorルートキットに関するレポートを公開しました。

2022 年の初めに、別の UEFI ファームウェア インプラントが公開されました。 MoonBounce は、中国語を話すグループ APT41/Winnti によるものでした。

ただし、BlackLotus は、セキュア ブートをバイパスし、サイバー犯罪の世界に関連付けられている、初めて公開された UEFI ブートキットです。

Comments