不適切に構成された Microsoft アプリケーションにより、誰でもログインして Bing.com の検索結果をリアルタイムで変更したり、XSS 攻撃を挿入して Office 365 ユーザーのアカウントを侵害したりする可能性がありました。

このセキュリティ上の問題は、この攻撃を「BingBang」と名付けた Wiz Research によって発見されました。

Wiz のアナリストは 2023 年 1 月 31 日にこの問題を Microsoft に報告し、技術大手は 2023 年 3 月 28 日に修正されたことを確認しました。

設定ミス

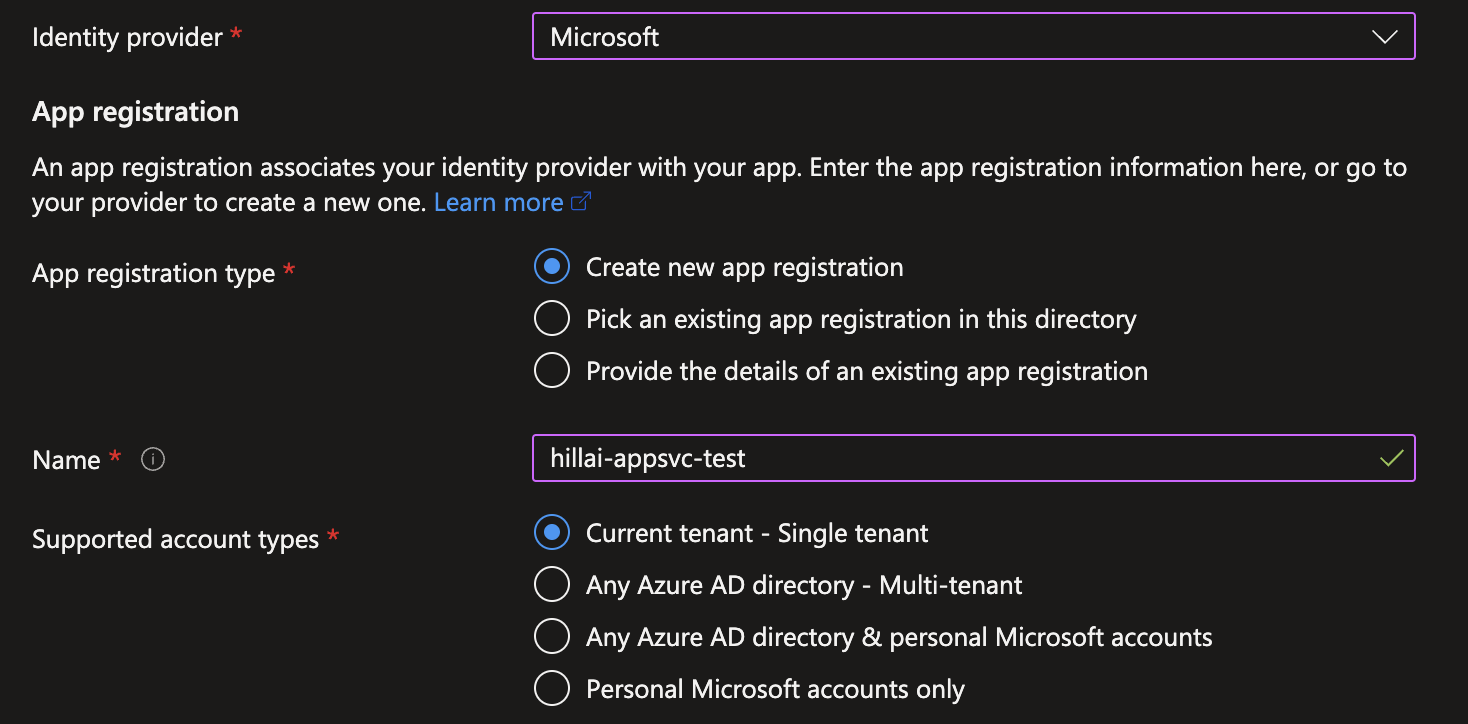

Wiz の研究者は、Azure App Services および Azure Functions でアプリケーションを作成するときに、パブリック ユーザーを含む任意の Microsoft テナントのユーザーがアプリケーションにログインできるように、アプリが誤って構成されている可能性があることを発見しました。

この構成設定は「サポート アカウント タイプ」と呼ばれ、開発者は、特定のテナント マルチテナント、個人アカウント、または複数アカウントと個人アカウントの組み合わせにアプリケーションへのアクセスを許可するかどうかを指定できます。

この構成オプションは、開発者が組織の境界を越えてアプリを利用できるようにする必要がある正当なケースのために提供されます。

ただし、開発者が誤って緩いアクセス許可を割り当てた場合、アプリケーションとその機能への不要なアクセスが発生する可能性があります。

「この共同責任アーキテクチャは、開発者にとって常に明確であるとは限らず、その結果、検証と構成の誤りが非常に蔓延しています」とWiz はレポートでコメントしています。

Wiz によってスキャンされたマルチテナント アプリの約 25% が誤って構成されており、適切なユーザー検証なしで無条件のアクセスが許可されているという、構成ミスの問題の範囲がこれに相当します。

場合によっては、誤って構成されたアプリが Microsoft に属しており、管理者が Azure AD の構成をいかに簡単に間違えるかが浮き彫りになりました。

BingBang および XSS 攻撃

Wiz のアナリストは、誰でもアプリケーションにログインしてその CMS (コンテンツ管理システム) にアクセスできる、不適切に構成された “Bing Trivia” アプリを発見しました。

しかし、彼らはすぐにアプリケーションが Bing.com に直接リンクされていることを発見し、Bing の検索結果に表示されるライブ コンテンツを変更できるようにしました。

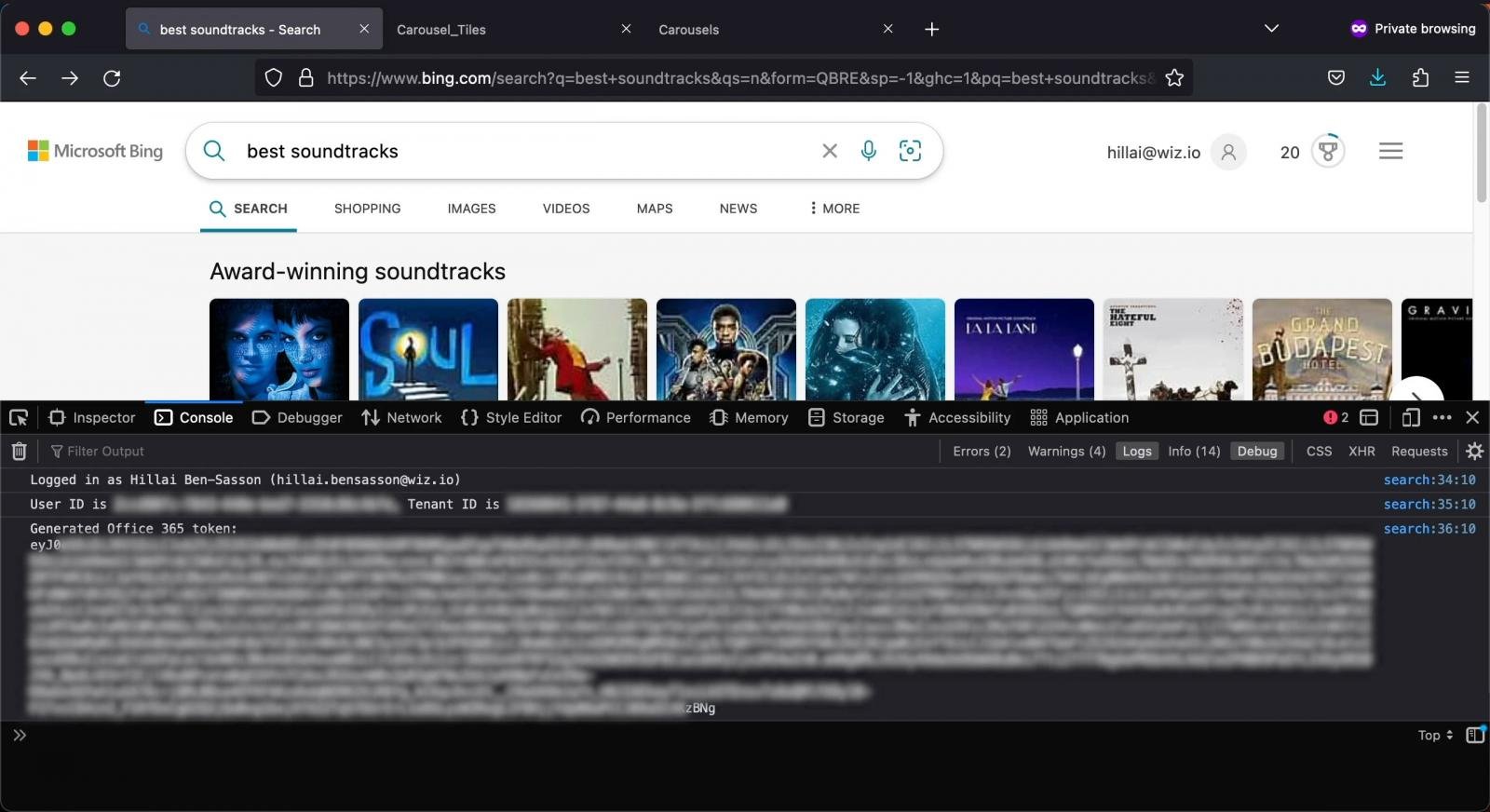

彼らが完全にコントロールしていることを確認するために、研究者は「最高のサウンドトラック」検索語の検索結果を変更しようとし、任意の結果を上部のカルーセルに追加することに成功しました.

次に、アナリストは、この同じ CMS を使用して Bing 検索結果にペイロードを挿入できるかどうかを確認し、Bing.com でクロスサイト スクリプティング (XSS) 攻撃を実行できることを発見しました。

XSS が可能であることを確認した後、Wiz はその調査結果を Microsoft に報告し、ソフトウェア会社と協力して、この 2 番目の攻撃の正確な影響を判断しました。

テスト XSS は、検索結果でカルーセルを見た Bing ユーザーの Office 365 トークンを侵害して、検索者のアカウントへのフル アクセスを与えることができることを示しました。

これには、Outlook メール、カレンダー データ、Teams のメッセージ、SharePoint ドキュメント、OneDrive ファイルへのアクセスが含まれます。

マイクロソフトの修正

Microsoft はこの問題を軽視し、外部の関係者に読み取りと書き込みのアクセスを許可する構成の誤りは、少数の内部アプリケーションにのみ影響を与え、すぐに修正されたと述べました。

さらに、Microsoft は、Azure AD の構成ミスの問題が再び問題になるのを防ぐためのセキュリティ強化を導入したと述べています。

最も注目すべきは、Microsoft がリソース テナントに登録されていないクライアントへのアクセス トークンの発行を停止し、適切に登録されたクライアントのみにアクセスを制限したことです。

「この機能は、お客様のアプリケーションの 99% 以上で無効になっています」とMicrosoft のアドバイザリを読みます。

「サービス プリンシパルのないクライアントからのアクセスに依存する残りのマルチテナント リソース アプリケーションについては、グローバル管理者向けのAzure サービスの正常性に関するセキュリティ アドバイザリ(Azure ポータルと電子メール) および Microsoft 365 メッセージ センターで指示を提供しています。」

また、マルチテナント アプリケーション用に追加のセキュリティ チェックが追加され、設定された許可リストでのテナント ID の一致と、クライアント登録 (サービス プリンシパル) の存在がチェックされます。

マルチテナント アプリケーションを制御する開発者と管理者は、それらを適切に保護するためのMicrosoft の更新されたガイダンスを参照することをお勧めします。

詳細については、Wiz が別のより詳細なレポートを公開しており、修復に関するアドバイスも含まれています。

Wiz Research は、Microsoft に調査結果を責任を持って開示したことに対して、40,000 ドルのバグ報奨金を受け取りました。

Comments