BianLian ランサムウェア グループは、被害者のファイルを暗号化することから、侵害されたネットワーク上で見つかったデータを盗み出し、恐喝に使用することだけに焦点を移しました。

BianLian でのこの運用上の開発は、サイバーセキュリティ会社Redactedによって報告されました。同社は、脅威グループが恐喝スキルを作成し、被害者への圧力を高めようとしている兆候を確認しています。

BianLian は、 2022 年 7 月に初めて出現したランサムウェア オペレーションであり、複数の著名な組織への侵入に成功しました。

2023 年 1 月、 アバストは無料のデクリプターをリリースし、被害者がランサムウェアによって暗号化されたファイルを復元できるようにしました。

最近の BianLian 攻撃

BianLian のオペレーターが初期アクセスと横移動の手法を同じに保ち、侵害されたデバイスへのリモート アクセスを可能にするカスタムの Go ベースのバックドアを展開し続けているという報告を編集しましたが、そのバージョンはわずかに改善されています。

脅威アクターは、身代金を支払うために約 10 日間の猶予を与えて、侵害から 48 時間後に被害者をマスクした形で投稿します。

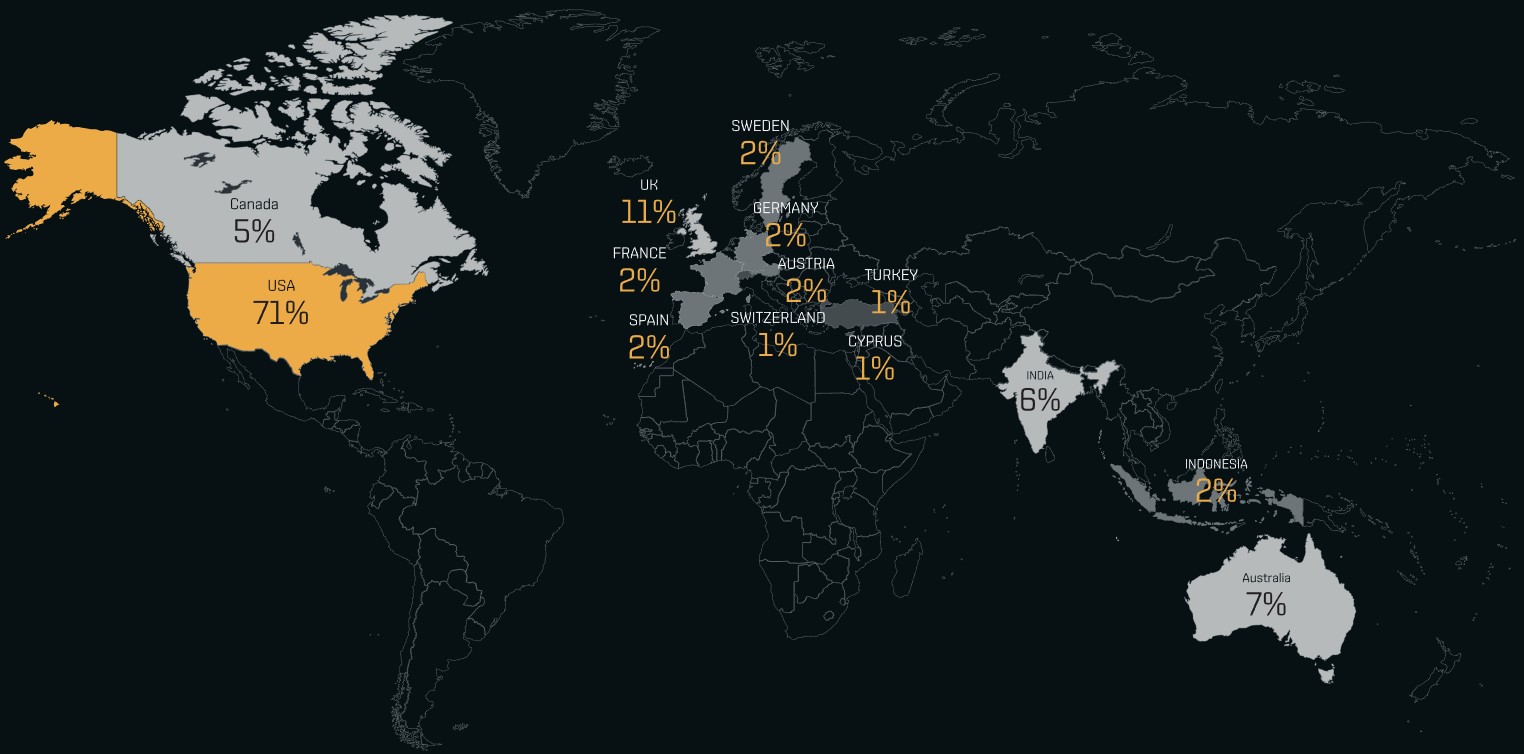

2023 年 3 月 13 日の時点で、BianLian は合計 118 の被害組織を恐喝ポータルに掲載しており、その大部分 (71%) は米国を拠点とする企業です。

最近の攻撃で見られた主な違いは、BianLian が被害者のファイルを暗号化せずに侵害を収益化しようとしていることです。代わりに、盗んだデータを漏洩すると脅迫することだけに頼っています。

「グループは、支払いを受けた後、盗んだデータを漏らしたり、被害組織が侵害を受けたという事実を開示したりしないことを約束します。BianLian は、彼らの「ビジネス」は彼らの評判に依存するという事実に基づいて、これらの保証を提供します」と述べています。レポートで編集されました。

「いくつかの例で、BianLian は、組織が侵害を受けたことが公になった場合に被害者が直面するであろう法的および規制上の問題に言及しました。このグループはまた、いくつかの法律および法令のサブセクションへの特定の言及を含めることまで行っています。 .”

Redacted は、多くの場合、BianLian のオペレーターによって作成された法律の参照が被害者の地域に適用されることを発見しました。これは、攻撃者が被害者の法的リスクを分析して強力な議論を策定することにより、恐喝のスキルを磨いていることを示しています。

BianLian が暗号化戦術を放棄したのは、Avast が暗号化ツールを破ったためか、それとも被害者に身代金を要求するために攻撃チェーンのその部分が必要ないことにこの出来事が気づいたためかは不明です。

Avast が無料のデクリプタをリリースしたとき、BianLian はその重要性を軽視し、ランサムウェアの初期の「2022 年夏」バージョンでのみ機能し、その後のすべてのビルドで暗号化されたファイルを破損すると述べたことに言及する必要があります。

暗号化なしの恐喝

ファイルを暗号化し、データを盗み、盗んだファイルを漏らすと脅すことは、「二重恐喝」戦術として知られており、被害者への圧力を高めようとするランサムウェア ギャングにとって追加の強制手段として機能します。

しかし、ランサムウェア ギャングは、攻撃者と被害者との間の自然なやり取りを通じて、多くの場合、機密データの漏洩が被害者にとってより強力な支払いのインセンティブであることに気付きました。

これにより、後期のBabukやSnapMCなどの暗号化を使用しないランサムウェア オペレーションや、 RansomHouse 、 Donut 、 Karakurtなど、ファイルの暗号化自体に関与しない (またはまったく関与しない) と主張する恐喝オペレーションが生まれました。

それでも、ほとんどのランサムウェア グループは攻撃に暗号化ペイロードを使用し続けています。これは、デバイスの暗号化によって引き起こされるビジネスの混乱が、多くの被害者にさらに大きな圧力をかけるためです。

Comments