漏洩した Babuk ランサムウェア ソース コードを利用して、VMware ESXi サーバーをターゲットとする Linux 暗号化プログラムを作成するランサムウェア操作が増加しています。

SentinelLabs のセキュリティ研究者は、2022 年後半から 2023 年前半にかけて出現した Babuk ベースのランサムウェア亜種 9 つを立て続けに発見した後、この上昇傾向を観察しました。

SentinelLabs の脅威研究者であるAlex Delamotte 氏は、「攻撃者が ESXi や Linux ランサムウェアを開発するために Babuk ビルダーを使用する傾向が顕著になっています」と述べています。

「これは、リソースが少ない攻撃者が使用する場合に特に顕著です。これらの攻撃者は、Babak ソース コードを大幅に変更する可能性が低いからです。」

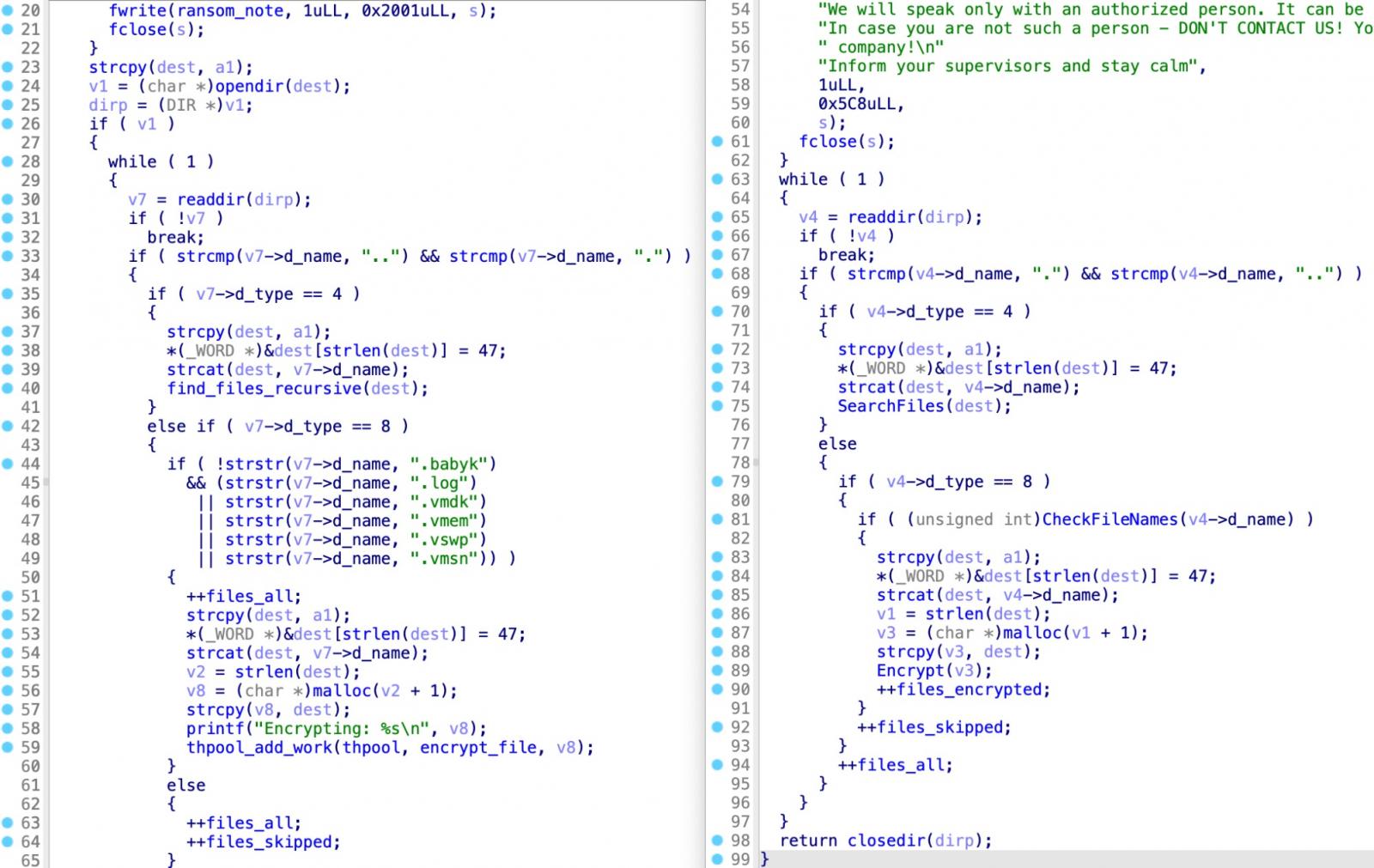

2022 年下半期以降、新しい Babuk ベースの ESXi 暗号化機能を構築するためにこれを採用した新しいランサムウェア ファミリ (および暗号化されたファイルに追加された関連拡張子) のリストには、Play (.FinDom)、 Mario (.emario)、Conti POC (.conti) が含まれます。 、REvil 別名 Revix (.rhkrc)、 Cylanceランサムウェア、 Dataf Locker、ロールシャッハ別名BabLock 、 Lock4 、およびRTM Locker 。

予想通り、Babak の漏洩ビルダーにより、攻撃者が独自のカスタム ランサムウェア株を開発する専門知識を持たない場合でも、Linux システムを標的にすることが可能になりました。

残念なことに、他のランサムウェア ファミリでもこのツールが使用されているため、複数の攻撃者が同じツールを採用しているため、攻撃者の特定が非常に困難になっています。

これらは、数年間にわたって実地で発見された VMware ESXi 仮想マシンをターゲットとする、他の多くのユニークな非 Babuk ベースのランサムウェア株に追加されます。

野生で見つかったもののいくつかは、ロイヤル ランサムウェア、ネバダ州ランサムウェア、GwisinLocker ランサムウェア、ルナ ランサムウェア、RedAlert ランサムウェア、 としてもブラック・イナフ、ロックビット、ブラックマター、アヴォスロッカー、ハローキティ、レビル、身代金EXX、 とハイブ。

ソースコードと復号キーが漏洩

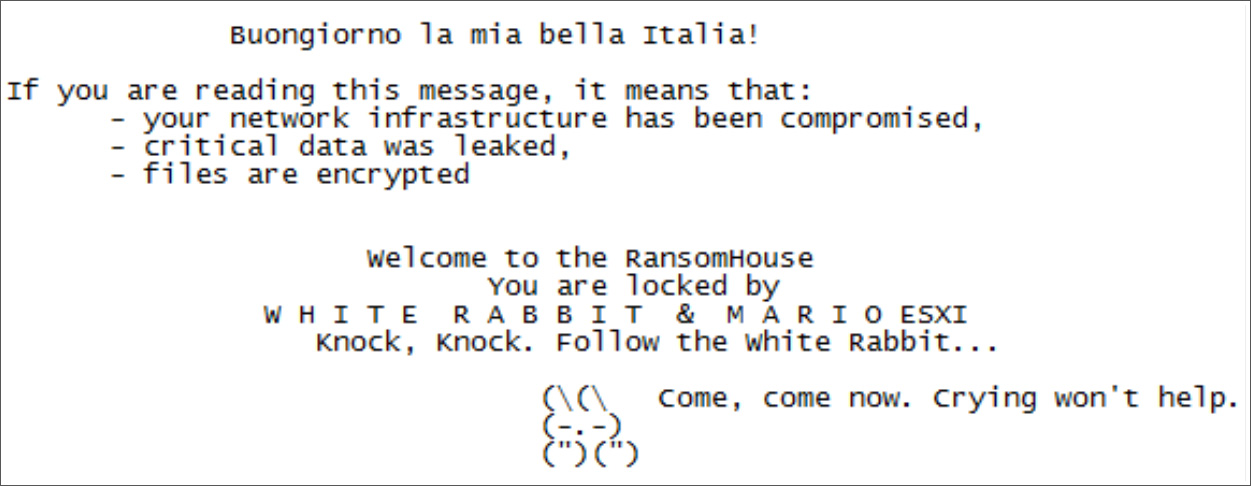

Babuk (別名 Babyk および Babuk Locker) ランサムウェア活動は、企業を標的とした二重恐喝攻撃によって2021 年の初めに表面化しました。

ギャングのランサムウェアのソース コードは、VMware ESXi、NAS、Windows エンクリプタ、さらにギャングの被害者の一部のためにコンパイルされた暗号化子と復号化子とともに、2021 年 9 月にロシア語圏のハッキング フォーラムで漏洩しました。

2021年4月にワシントンDCの警視庁(MPD)を攻撃した後、このサイバー犯罪グループは米国の法執行機関から望まない注目を集め、熱を感じ始めたため活動を停止したと主張した。

Babuk メンバーは分裂し、管理者が Ramp サイバー犯罪フォーラムを立ち上げ、他の中心メンバーがこのランサムウェアを Babuk V2 として再起動しました。

Comments