更新 [2022 年 8 月 3 日] : Microsoft Defender Experts for Huntingの一般提供を発表しました。 Defender Experts for Hunting は、堅牢なセキュリティ オペレーション センターを所有しているが、エンドポイント、Office 365、クラウド アプリケーション、ID などの Microsoft Defender データ全体で脅威をプロアクティブにハンティングできるように Microsoft に支援してもらいたいお客様を対象としています。サービスの申し込み、設定、使用方法について詳しくは、こちらをご覧ください。

最近の巧妙なサイバー攻撃、特に人間が操作するキャンペーンに見られるように、攻撃をできるだけ早く検出するだけでなく、侵害の範囲を迅速に特定し、それがどのように進行するかを予測することが重要です。攻撃がどのように進行するかは、攻撃者の目標と、これらの目標を達成するために利用する一連の戦術、技術、手順 (TTP) によって異なります。したがって、観察された行動と特徴を脅威アクターにすばやく関連付けることで、組織が攻撃により適切に対応できるようにする重要な洞察が得られます。

Microsoft では、統計的手法を使用して、特定の攻撃者とそれに関連する TTP を追跡する能力を向上させています。攻撃者の追跡は絶え間ない軍拡競争です。防御側が新しい検出方法と軽減方法を実装すると、攻撃者は検出や特定を回避するために手法や動作をすばやく変更します。ファイル、IP アドレス、既知の手法などの特定の指標を脅威アクターに手動でマッピングし、時間の経過に伴う変化を追跡することは、効果的でもスケーラブルでもありません。

この課題に取り組むために、私たちは確率モデルを構築しました。これにより、攻撃の原因となる可能性のある脅威グループと、次の可能性のある攻撃段階を迅速に予測できます。これらのモデルを使用すると、セキュリティ アナリストは、異なるシグナルの小さなセットを調査する手動の方法から、観察されたすべてのアクティビティに基づいて可能性のある脅威グループを確率論的に決定し、モデルにエンコードされた過去と現在のすべての既知の動作とアクティビティを比較することができます。これらのモデルは、脅威インテリジェンス チームが攻撃者の活動を最新の状態に保ち、アナリストが攻撃を調査する際に分析が必要な行動を迅速に特定するのに役立ちます。

このブログでは、Microsoft 365 Defender の調査およびインテリジェンス チームが脅威アクターの追跡に使用する確率的グラフィカル モデリング フレームワークの概要を説明します。 Microsoft のマネージド脅威ハンティング サービスである Microsoft Threat Expertsは、このモデルを利用して、 標的型攻撃の通知を通じてお客様の環境での攻撃について迅速に通知する機能を強化しています。これらの通知は、お客様が環境内の重大な脅威を特定して軽減できるように設計された技術情報と修復ガイダンスを提供します。

このモデルは、脅威、可能性のある攻撃者とその動機、その攻撃者が次に実行する可能性が高い手順、および攻撃を封じ込めて修復するために顧客が実行できる即時のアクションに関する追加のコンテキストを使用して、標的型攻撃の通知を強化します。以下では、自動化された脅威アクターの追跡が、 人間が操作するランサムウェア攻撃に対する実際の保護に変換されたインシデントについて説明します。

人間が操作するランサムウェア グループの予測

このブログで説明する確率モデルは、Microsoft の脅威専門家のアナリストが、攻撃の初期段階で、コンテキストが豊富な脅威アクターに起因する通知を顧客に迅速に送信するのに役立ちます。たとえば、ある最近のケースでは、モデルは、組織内の新しいランサムウェア攻撃者の初期段階を示す信頼性の高いデータを、攻撃のわずか 2 分後に明らかにしました。これにより、アナリストは悪意のある動作と関連する脅威グループを迅速に確認し、攻撃者がデータを暗号化して身代金を要求する前に脅威を阻止することができた顧客に標的型攻撃の通知を送信できました。

- 攻撃者は、リモート デスクトップ経由でデバイスを侵害します。この信号は、多くの信号の 1 つであり、モデルによる攻撃の調査を開始します。モデルは、リモート デスクトップ経由の初期アクセスが、特定の攻撃者によってよく利用される手法であることを認識しています。

- 攻撃者は、一般的なオープンソース ツールとカスタム ペイロードをデバイスにコピーして、AV の改ざんや資格情報の盗難などの悪意のあるアクティビティを実行し、発見と水平移動を可能にします。これらのツールをデバイスに搭載することで、モデルの信頼性が高まります。

- 攻撃者はツールの実行を開始し、攻撃者による攻撃に通常関連する動作を示します。

- 攻撃開始からわずか 2 分で、モデルはアクティビティのしきい値に達しました。これは、疑わしい攻撃者が組織内に存在することを示しています。

- Microsoft Threat Experts のアナリストは、モデルによって特定された疑わしい攻撃者の活動について通知を受け、技術情報と攻撃者の属性を含むハイコンテキストの標的型攻撃通知を迅速に送信します。

- 攻撃者がウイルス対策ソリューションを改ざんしようとしていたため、組織は攻撃を阻止し、阻止する必要がある可能性が高い今後の活動を把握しました。攻撃者は、他の既知の TTP の実行を阻止され、最終的にランサムウェアの展開とアクティブ化を阻止します。

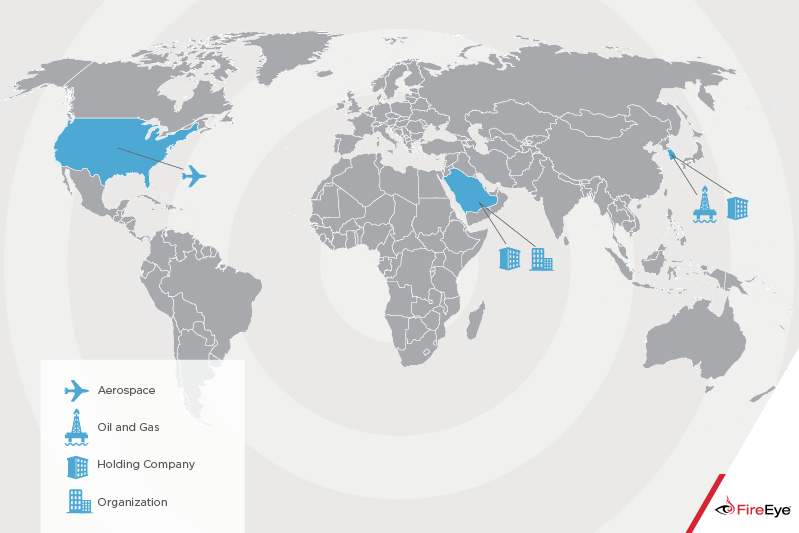

図 1. 人間が操作するランサムウェア攻撃チェーンを予測するモデル

自動化された攻撃者の追跡モデルを通じて、Microsoft Threat Experts のアナリストは、展開された攻撃に関する情報を組織に提供することができました。モデルが強化された標的型攻撃の通知により、お客様は、人間が操作する既知のランサムウェア グループが重大な損害を引き起こす前に阻止することができました。阻止されなければ、脅威アクターは、イベント ログのクリア、永続化方法の作成、デバイスのバックアップと回復オプションの無効化と削除、暗号化と身代金など、通常の動作を実行できたはずです。

確率論的グラフィカル モデリングによる攻撃者の追跡

上記のケース スタディが示すように、初期段階で高い信頼度で攻撃を特定する能力は、悪意のある動作を脅威アクターと迅速に関連付けることによって改善されます。確率モデルを使用して、攻撃の背後にある可能性のある脅威アクターを予測することで、アナリストが手法やツールを脅威グループの既知の動作と手動で評価および比較する必要がなくなります。

攻撃者が検出を回避するためにツールキット、ペイロード、手法を頻繁に調整している場合でも、モデルはアナリストが新しい TTP を学習し、動作を迅速に評価してモデルの予測を確認するのに役立ちます。このインテリジェンスにより、ピボットして最近作成された攻撃者のインフラストラクチャとツールを見つけることができ、攻撃者を報告、検出、スロー、停止する能力が向上します。

次のセクションでは、この自動化された攻撃者追跡モデルについて詳しく説明し、データ収集やタグ付けなどの課題について説明します。また、セキュリティ アナリストの専門知識を活用して、新たに発見された攻撃者の行動でこれらのモデルを継続的に強化し、高い信頼性でインシデントを表面化する能力を向上させる方法も共有します。

データ収集

脅威予測における最初の課題は、記録された攻撃から収集されたデータを明確に定義された一連の TTP に変換することです。アイデアは、アプローチがさまざまな脅威アクター グループ間で一般化できるように知識ベースを定義することです。この目的のために、このようなナレッジ ベースを提供し、攻撃の動作を分類して攻撃のライフサイクルを理解するために業界全体で広く使用されているMITRE ATT&CK フレームワークを使用します。

攻撃の振る舞いは、適切な粒度で慎重にマッピングする必要があります。行動が広すぎるカテゴリにマッピングされている場合 (横方向の動きのような MITRE ATT&CK テクニックなど)、個々の攻撃者を区別できません。攻撃の振る舞いがあまりにも具体的である場合 (たとえば、敵対者による特定のファイル ハッシュの使用が文書化されている)、特定の攻撃に使用される振る舞いやツールの微妙な変更を見逃す可能性があります。

このモデルは、 Microsoft Defender for Endpointからの脅威データと、より広範なMicrosoft 365 Defenderを使用して、比類のないクロスドメインの可視性を攻撃に提供します。特定の攻撃に関連するアラートのコレクションであり、脅威グループに関連付けられているとしてタグ付けされたインシデントは、トレーニング サンプルに対応します。これらのインシデントは、より具体的な侵害の兆候、脅威ハンティング チームによって構築されたカスタム動作検出、およびテレメトリからの追加のコンテキストによって強化されます。このアラートと検出のコレクションは、追跡対象の TTP のコレクションにマップされます。

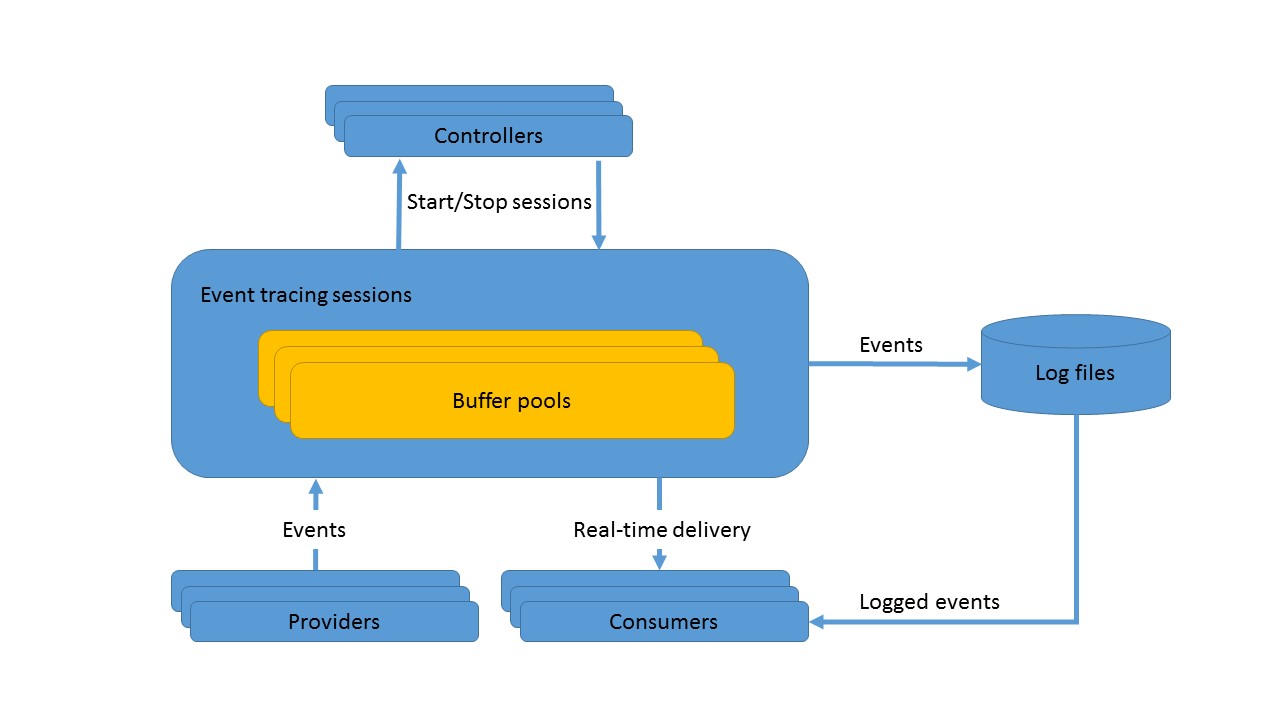

TTP はベイジアン ネットワーク モデルの変数として使用されます。これは、高次元性、TTP 間の相互依存性、データの欠落または不確実性など、特定の問題の課題を処理するのに適した統計モデルです。

ベイジアン ネットワーク

組織内で観察された攻撃の TTP を考慮して、攻撃を脅威グループに帰する十分な証拠が 1 つの TTP から得られることはめったにないことを考慮して、関与する可能性が最も高い脅威アクターを特定し、その結果、次の攻撃段階を特定することが目標です。脅威グループを特定するために必要な証拠を提供するのは、これらの TTP の組み合わせです。

ベイジアン ネットワークを使用して、TTP と脅威グループの関係をモデル化します。ベイジアン ネットワークは、一連の変数に対して共同分布を構築し、それらの間の関係をエンコードする強力なツールであり、有向非巡回グラフとして表すことができます。ベイジアン ネットワークには、この問題に適した特性があります。 1 つには、観測された他の変数 (TTP) が存在する場合に、観測されていない変数のサブセット (攻撃者グループなど) の確率をクエリするのに理想的です。また、欠落データやまばらなデータの処理にも最適です。最後に、ベイジアン モデルを使用すると、データが考慮される前に関心のある量についての信念をエンコードする事前確率分布を通じて、専門家の知識をエンコードするための原則に基づいたアプローチが提供されます。これらの特性により、ベイジアン ネットワークは、さまざまな検出システムからのアラートを関連付けて、将来の攻撃段階を予測するのにうまく機能することが示されています。 [一] [二]

より正式には、アクターの可能な TTP のセットは、離散確率変数と見なされます。 X = {X 1 , …, X n }とします。ここで、各変数は 0 または 1 の 2 つの状態のいずれかを取ることができます。1 の値は、観測された TTP に対応します。確率変数Yを、特定の脅威アクターまたは脅威アクターのグループの指標変数に対応させます。各変数は有向非巡回グラフのノードであり、ノード間のエッジはそれらの間の条件付き依存関係をエンコードします。

ベイジアン ネットワークは、一連の TTP と攻撃者グループに対する共同分布を定義するため、次のようになります。

P(X 1 , …, X n , Y) = P(Y|Pa(Y)) ∏ j=1…n P(X i |Pa(X i )) ,

ここで、 P(X 1 , …, X n , Y)は、変数と攻撃者グループが特定の値をとる同時確率を示し、 P(X i )は、グラフ内の変数X iの親のセットを示し、 P( X i |Pa(X i ))変数X iが特定の値 ( |で表される) をグラフ内のその親の状態に与える確率。親状態のセットが与えられた場合にノードが 0 または 1 になる条件付き確率は、条件付き確率テーブルで表されます。

図 2 は、変数 Actor:X が脅威アクター グループに対応するおもちゃの例を示しています。T1570 (ラテラル ツール転送)、T1046 (ネットワーク サービス スキャン)、T1021 (リモート サービス)、 T1562.001 (防御を損なう: ツールの無効化または変更)、T1543 (システム プロセスの作成または変更)、および影響 (TA0040。この例では、サブ手法を指定していませんが、簡単に実行できます)。たとえば、転送ツールと Actor:X の間の有向エッジは、攻撃者を観察する可能性が、攻撃ツールの転送を見たかどうかに直接関係していることを示しています。ノード Disable Tools は、条件付き確率テーブルの例と、グラフの親ノードの状態、ネットワーク スキャンおよび転送ツールに関連して、手法を観察する確率がどのように変化するかを示しています。

図 2: 6 つの TTP を持つ Actor:X のベイジアン ネットワークを示すおもちゃの例。変数 Disable Security の条件付き確率テーブルも表示されます。

ベイジアン ネットワークを完全に指定するには、次の 2 つの推論タスクが必要です。

- 構造学習: 一連のトレーニング例を指定して、変数間の依存関係をキャプチャするグラフを推定します。

- パラメーターの学習: 一連のトレーニング例とグラフ構造が与えられると、条件付き確率テーブルP(X i |Pa(X i ))の未知のパラメーターを学習します。

構造学習は主に、ドメインの知識と専門家のフィードバックを引き出すことによって推進されます。これについては、次のセクションで説明します。パラメーターの学習は通常のベイジアンの方法で行われ、未知のパラメーターに対して事前分布が指定され、主題の専門知識をエンコードできます。次に、パラメータはデータまたは新しいインシデントが発生するたびに更新されるため、最終的な事後確率は、脅威インテリジェンス アナリストからの以前の信念と、データに見られる関連する証拠を反映します。ハンティングと調査の一環として新しいトレーニング データが取得されると、ベイジアン ネットワークを簡単に更新できるため、攻撃者の TTP に関する最新情報が常に反映されます。

ベイジアン ネットワークは変数とその関係の完全なモデルを定義するため、アナリストは変数の任意のサブセットに関する情報を照会し、確率的応答を受け取ることができます。例えば:

- ツールの転送とセキュリティ ツールの無効化が確認されているが、システム プロセスの変更は確認されていない場合、次に確認される可能性が最も高い TTP のセットはどれですか?

- ラテラル ムーブメントが観察された場合、影響が見られる可能性はどのくらいですか?

- Network Scanning と Modify System Process が与えられた場合、それが攻撃者グループ Actor:X である確率は?

このモデルは、観測されていない変数を過小評価する能力があるため、特に役立ちます。たとえば、影響が発生したかどうかを判断するのに十分な自信がない場合、その変数のすべての可能な状態を合計しても、上記の質問のいずれかに答えることができ、その不確実性を反映した確率論的応答を提供できます。

最後に、これらのグラフィカル モデルの解釈可能性は高いです。アナリストは、条件付き確率表を使用して、特定の手法を観察することで、攻撃者やその他の手法を観察する確率が直接変化することを容易に確認できます。さらに、このグラフにより、技術が互いにどのように関連しているか、脅威アクター グループを表す変数にどのように影響するかを簡単に視覚化できます。

脅威インテリジェンスの引き出し

最小限のトレーニング例と、可能な手法の高次元の組み合わせにより、ドメインの知識と脅威インテリジェンスの専門知識を活用することが重要になります。

当社の統計担当者は、脅威アナリストと緊密に協力して、アナリストの既存の大規模な知識ベースをモデルに組み込みます。アナリストは、どのノードがアプリオリに相互に相関する可能性が高いかを通知することにより、ベイジアン ネットワークの構造を学習するのに役立ちます。たとえば、アナリストは、ネットワーク スキャンの後にラテラル ムーブメントが続くことがよくあると示唆するかもしれません。私たちは主に侵害後の攻撃に関心があるため、攻撃チェーンは、アクセスの取得から悪用への移行など、攻撃の進行として観察される固有の一連の段階を定義します。この順序付けは、エッジの方向を知らせるのに役立ちます。残りの可能なエッジは、構造学習アルゴリズムの 1 つを使用してトレーニング例から学習されます。 [ⅲ]

攻撃グラフが完全に特定されると、脅威アナリストはノード間の関係の強さを知らせるのに役立ちます (たとえば、転送ツールが与えられた場合にセキュリティ ツールを無効にする可能性がどれくらい高いかなど)。このデータは、モデルの仕様を完成させる前にエンコードされます。

最後に、脅威グループは時間の経過とともに動作を変更するため、新しい TTP に対応する新しいノードをグラフに追加または削除する必要がある場合があります。これは、脅威インテリジェンスの専門家からの情報に基づいて事前確率を設定し、アラート データベースを使用して、グラフに既に存在する他の手法との相関関係を評価することで実行できます。

図 3 は、専門家によって拡張された確率的グラフィカル モデリング フレームワークを示しています。実際の攻撃から収集されたデータと脅威インテリジェンス コミュニティの膨大な知識の両方から構築されたこれらの構築されたグラフに確率的学習を適用することで、可能性のある脅威アクターを予測し、攻撃がどのように進化するかを予測するためのフレームワークが提供されます。

図 3. フレームワークのスケッチ

結論

マイクロソフト全体で、統計モデルと機械学習を使用して、何十億もの忠実度の低いシグナルに隠れている脅威を明らかにしています。このブログで紹介した脅威アクターの追跡モデルは、顧客保護に真の影響を与えるエキサイティングな作業です。私たちはまだこのアプローチの価値を認識している初期段階にありますが、特に、今日最も蔓延し影響力のある脅威の一部である人為的な攻撃を検出して顧客に通知することにおいて、すでに多くの成功を収めています.

この成功の主な理由は、統計に関する専門知識、脅威ハンティング、および特定の脅威グループを示す TTP の組み合わせを精査して発見するという非常に集中的な作業の組み合わせです。データから脅威アクターを自動的に識別し、次のステップを予測し、攻撃を阻止する当社の能力は、今後の多くの作業の基盤であり、顧客保護においてまだ実現されていない多くの利点があります。実質的には、脅威ハンティングを加速して、真の保護につながる結論を導き出し、 Microsoft Threat ExpertsサービスとMicrosoft 365 Defenderによって提供される調整された防御を通じて、お客様の保護を拡大し続けます。

コール・ソジャ、ジャスティン・キャロル、メリッサ・ターコット、ジョシュア・ニール

Microsoft 365 Defender 研究チーム

Comments