サイバー犯罪市場では、盗まれた企業の電子メール アドレスをわずか 2 ドルで販売するケースが増えています。これは、ハッカーがビジネス電子メールの侵害やフィッシング攻撃、またはネットワークへの初期アクセスに使用することで高まる需要に対応するためです。

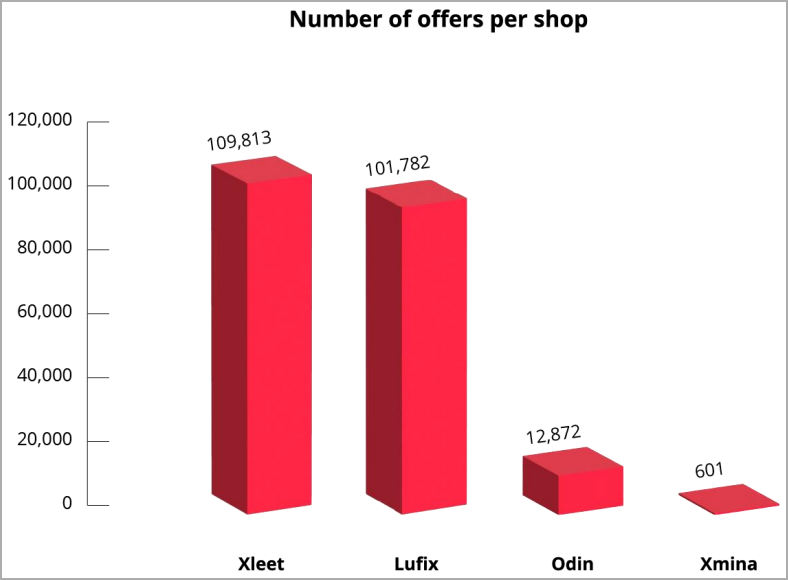

イスラエルのサイバー インテリジェンス企業 KELA のアナリストは、この傾向を綿密に追跡しており、少なくとも 225,000 の電子メール アカウントがアンダーグラウンド マーケットで販売されていると報告しています。

最大のウェブメール ショップは Xleet と Lufix で、10 万件を超える侵害された企業の電子メール アカウントへのアクセスを提供すると主張しており、非常に望ましい組織には 2 ドルから 30 ドルの範囲の価格が設定されています。

通常、これらのアカウントは、パスワード クラッキング (ブルート フォーシング) や資格情報の盗用によって盗まれたり、フィッシングによって資格情報が盗まれたり、他のサイバー犯罪者から購入されたりしました。

ハッカーは、企業のメール アカウントへのアクセスを利用して、ビジネス メール詐欺 (BEC)、ソーシャル エンジニアリング、スピア フィッシング、ネットワークへの侵入などの標的型攻撃を行います。

ウェブメールのオートショップの台頭

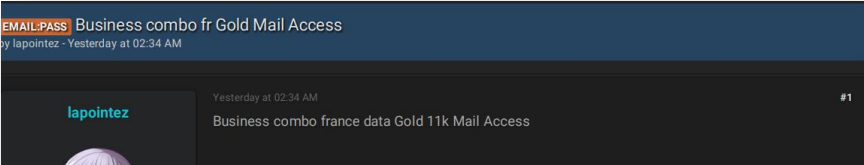

企業の電子メール アクセスの販売は、過去 2 年間、サイバー犯罪の分野で安定しており、すべての主要なハッキング フォーラムで、さまざまな企業にアクセスするための電子メールの「コンボ リスト」を販売している脅威アクターがいます。

最近注目を集めたケースでは、ランサムウェア アクターの「Everest」が、航空宇宙製造会社の電子メール アカウントへのアクセスを 15,000 ドルで提供したとされています。

バルク オファーとキュレート オファーの両方に、売り手と交渉し、請求の有効性についてリスクを負うという面倒なプロセスが伴います。同時に、企業メールの需要は増え続けています。

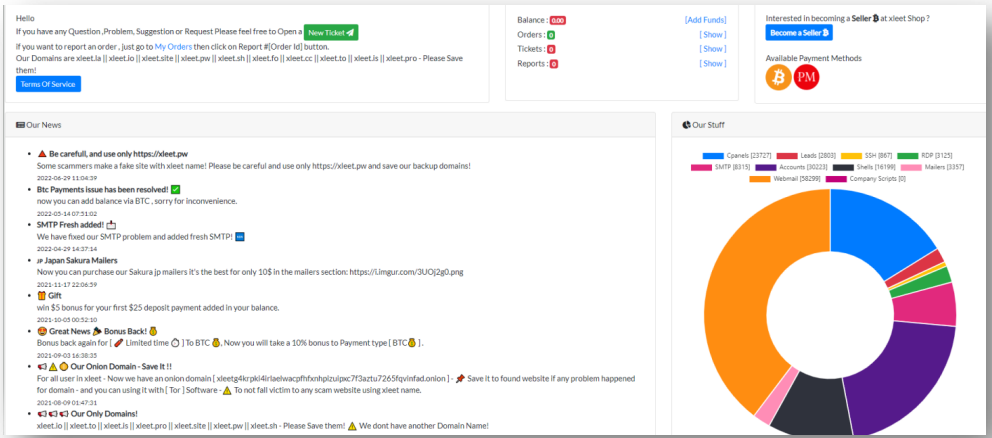

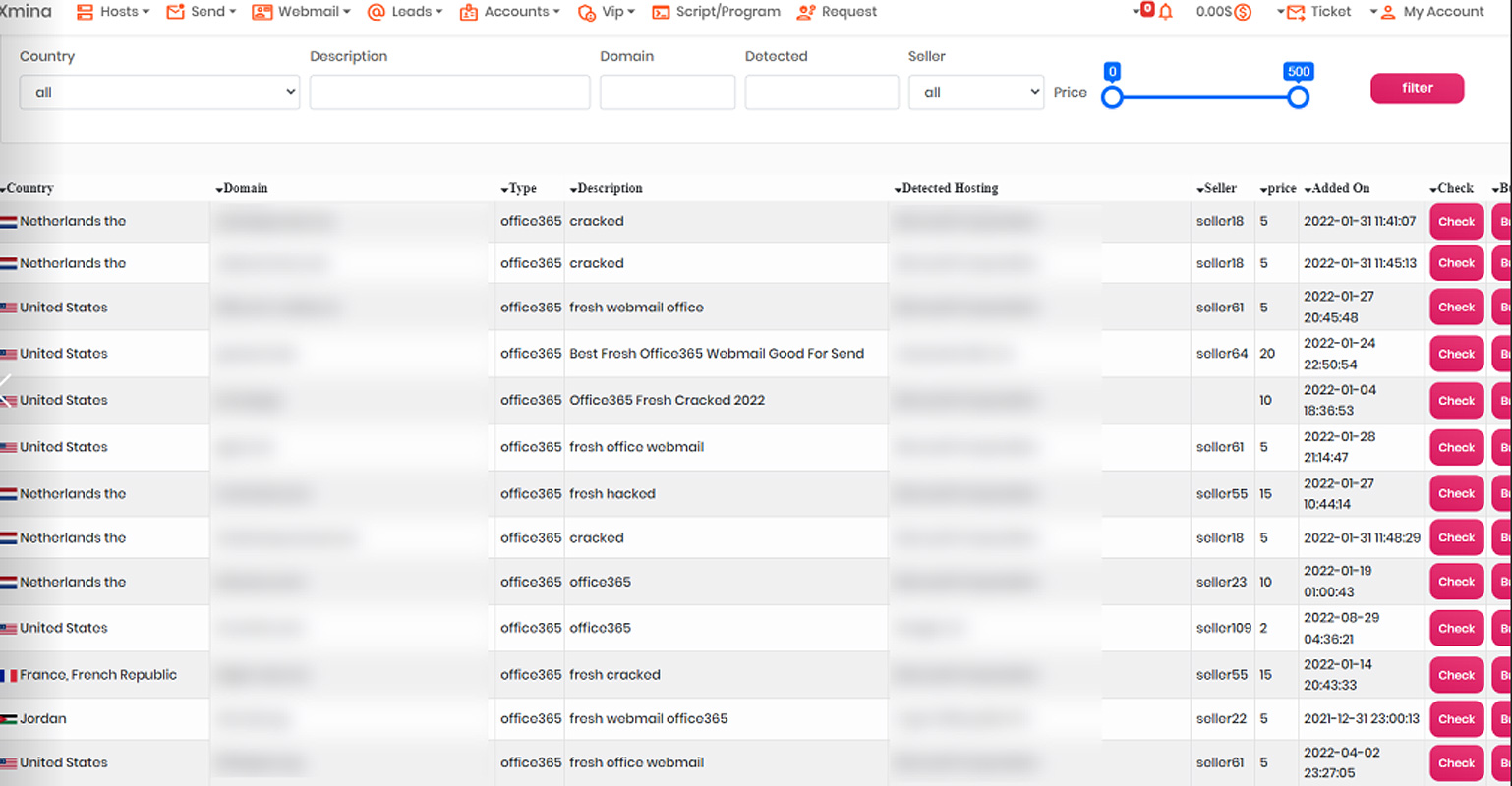

これにより、Xleet、Odin、Xmina、Lufix などの自動化された Web メール ショップの必要性が生まれました。これにより、サイバー犯罪者は、選択したメール アカウントへのアクセスを簡単に購入できるようになります。

「これらのショップの多くは、ウェブメール アクセスが実際に機能することを示す「証明」などの高度な機能を提供しています」 と KELA はレポートで説明しています。

「これらの証拠には、電子メールのライブチェックを実行してアクセスを確認したり、侵害されたアカウントの受信トレイのスクリーンショットを表示したりすることが含まれます。」

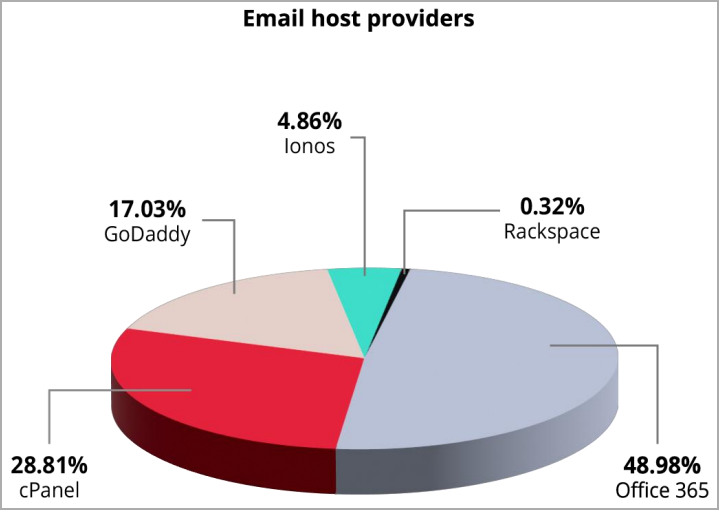

最も魅力的なオファーは Office 365 アカウントで、リストされているすべての Web メールのほぼ半分を占めており、cPanel、GoDaddy、Ionos などのホスティング プロバイダーがそれに続きます。

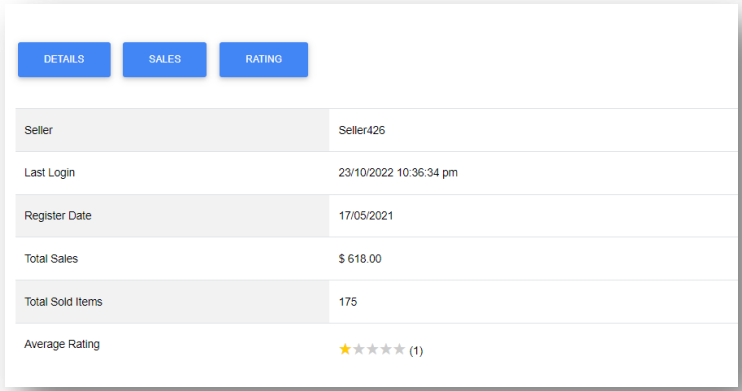

これらのショップの売り手はエイリアスを使用していませんが、番号を割り当てるマスキング システムの背後に隠れています。 Odin は、販売されたアイテムの数、総販売数、ユーザー評価など、販売者に関する詳細を提供します。

Odin と Xleet は、「ハッキング」、「クラック」、「ログ」、「作成」などのカテゴリで、ウェブメールがどのように入手されたかを明らかにしています。ただし、Xleet の大部分 (98%) は「ハッキング」または「クラッキング」されています。

「ログ」は、情報を盗むマルウェアによって盗まれた電子メール資格情報であり、「作成された」は、侵害された管理者アカウントを使用して侵害された企業でネットワーク侵入者が作成した新しい電子メール アカウントです。

これらの市場の台頭により、すべてのサービスとプラットフォームに対して定期的なパスワードのリセットを実施して、侵害された資格情報を役に立たなくすることが不可欠になっています。

提供されている Web メールのほとんどはクラックまたはハッキングされているため、強力な (より長い) パスワードを使用し、担当者をトレーニングしてフィッシング メールを識別することで、これらの脅威を大幅に減らすことができます。

Comments