本日、Mandiant は、APT42 に関する詳細なレポートを公開します。APT42 は、イラン政府の戦略的関心を持つ個人や組織に対する情報収集と監視活動を行う、イラン政府が支援するサイバー スパイ グループです。 APT42 は、イスラム革命防衛隊 (IRGC) の諜報機関 (IRGC-IO) に代わって活動していると中程度の確信を持って推定しています。

公開された完全なレポートでは、少なくとも 2015 年までさかのぼる APT42 の最近および過去の活動、グループの戦術、手法、手順、標的パターンをカバーし、APT35 との歴史的なつながりを解明しています。 APT42 は、TA453 ( Proofpoint )、Yellow Garuda ( PwC )、ITG18 ( IBM X-Force )、Phosphorus ( Microsoft )、Charming Kitten ( ClearSkyおよびCERTFA ) に関する公開レポートと部分的に一致しています。

今すぐAPT42 レポートを読んで、APT42 の 詳細についてポッドキャストをチェックしてください。

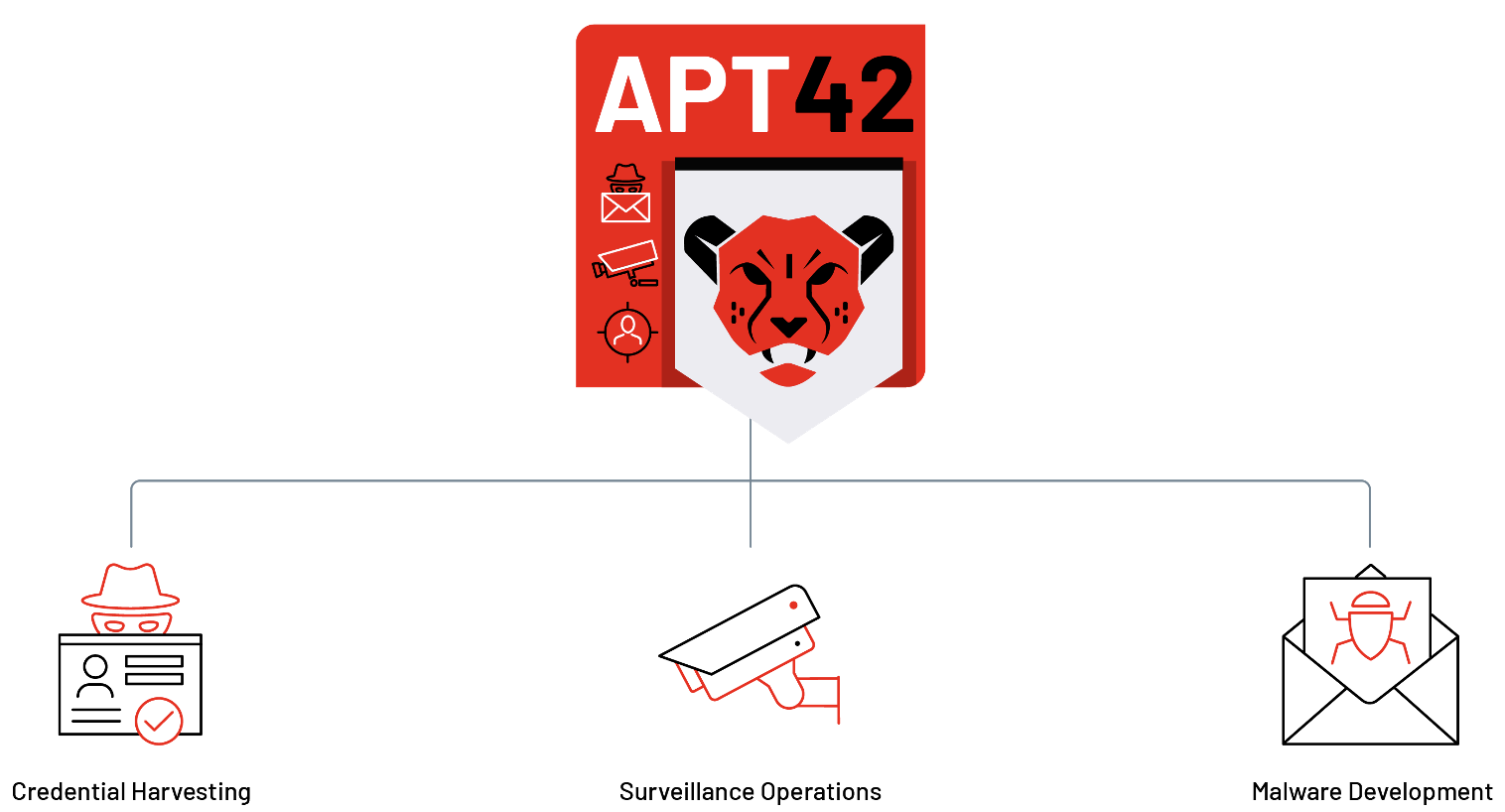

APT42 オペレーション

APT42 は、ターゲットを絞ったスピア フィッシングおよびソーシャル エンジニアリング技術を使用して、被害者との信頼関係を築き、個人または企業の電子メール アカウントにアクセスしたり、モバイル デバイスに Android マルウェアをインストールしたりします。さらに、APT42 は Windows マルウェアを使用して、資格情報の収集と監視の取り組みを補完することはほとんどありません。

APT42 の活動は、大きく次の 3 つのカテゴリに分類されます。

- 認証情報の収集: APT42 は、認証情報を盗もうとする前にターゲットとの信頼関係を構築することに重点を置いた、高度に標的を絞ったスピア フィッシング キャンペーンを通じて、企業および個人の電子メール アカウントを頻繁に標的にします。 Mandiant はまた、このグループが資格情報収集を利用して多要素認証 (MFA) コードを収集し、認証方法をバイパスし、侵害された資格情報を使用して、最初の従業員、同僚、親戚のネットワーク、デバイス、およびアカウントへのアクセスを追跡したことを示しています。被害者。

- 監視活動:少なくとも 2015 年後半の時点で、APT42 のインフラストラクチャのサブセットは、位置を追跡し、通信を監視し、一般的にイラン人が関心を持つ個人の活動を監視するように設計された Android モバイル マルウェアのコマンド アンド コントロール (C2) サーバーとして機能していました。イラン国内の活動家や反体制派を含む政府。

- マルウェアの展開: APT42 は主にディスク上のアクティビティよりも資格情報の収集を好みますが、いくつかのカスタム バックドアと軽量ツールがその武器を補完します。このグループは、目的がクレデンシャル ハーベスティングを超えている場合、これらのツールを運用に組み込む可能性があります。

Mandiant は、2015 年初頭以来、これらのカテゴリにまたがる 30 以上の確認済みの標的型 APT42 操作を観測しています。APT42 侵入操作の総数は、グループの高い操作テンポ、部分的にはグループが個人の電子メール アカウントを標的としていることに起因する可視性のギャップ、および国内に焦点を当てた取り組み、およびAPT42に関連する可能性が高い脅威クラスターに関する広範なオープンソース業界レポート。

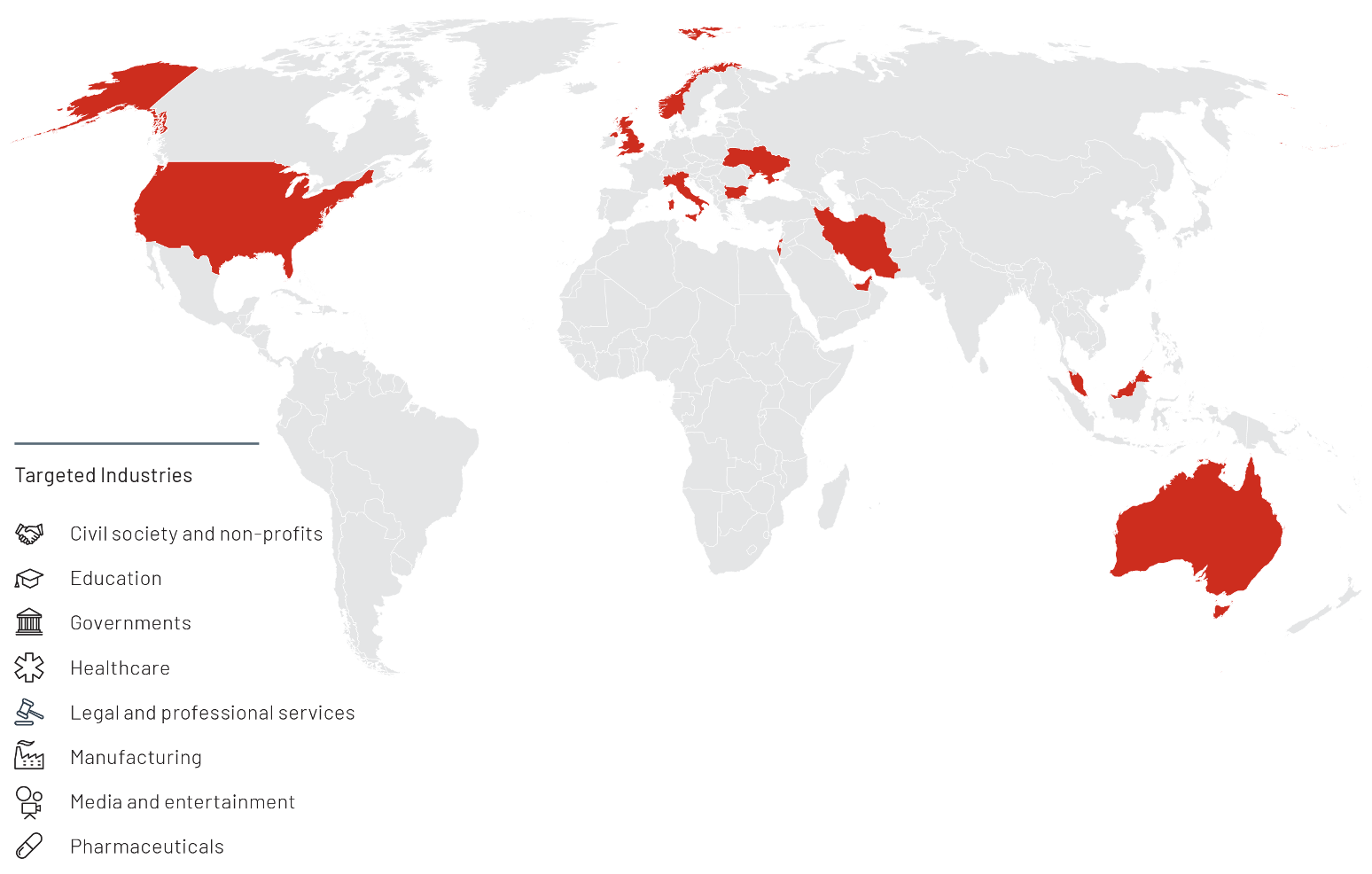

APT42の標的パターン

APT42 オペレーションの標的パターンは、他のイランのサイバー スパイ アクターと似ており、その活動の大部分は中東地域に集中しています。ただし、防衛産業基盤を標的にしたり、個人を特定できる情報 (PII) の大規模な収集を行ったりすることに重点を置いている、IRGC 関連の疑いのある他のサイバースパイグループとは異なり、APT42 は主に、政権の反対者または敵とみなされる組織や個人を標的にしています。個人アカウントやモバイル デバイスへのアクセス。このグループは一貫して、西側のシンクタンク、研究者、ジャーナリスト、現在の西側政府高官、元イラン政府高官、国外に離散したイラン人を標的にしています。

一部の APT42 活動は、イランの優先事項が進化するにつれて、同グループが活動の焦点を変更し、2020 年 3 月に COVID-19 パンデミックが発生した際の製薬部門に対する標的を絞った活動や、イラン大統領選挙に先立つ国内および外国に拠点を置く反対派グループの追跡を含むことを示しています。 .これは、イラン政府がAPT42を信頼していることを示しており、テヘランが関心を持っている標的に合わせて柔軟な運用を調整することで、地政学的変化に迅速に対応します。

APT42 とランサムウェア活動の潜在的な関係

Mandiant はさらに、APT42 と UNC2448 にほぼ一致する侵入活動クラスター間の関連性を主張する Microsoft からのオープンソース レポートを強調します。UNC2448 は、さまざまな脆弱性に対する広範なスキャン、Fast Reverse Proxy ツールの使用、報告されたランサムウェアで知られるイラン関連の脅威アクターです。 BitLocker を使用したアクティビティ。特に、Mandiant は APT42 と UNC2448 の間で技術的な重複を確認していません。

- 2021 年 11 月、Microsoft は、「Phosphorus」が、脆弱なネットワークに BitLocker などのランサムウェアを展開する目的で、世界中の Fortinet FortiOS SSL VPN とパッチが適用されていないオンプレミスの Exchange サーバーを標的にしており、UNC2448 として追跡している活動と一致していると報告しました。 Phosphorus に関する以前のレポートは、APT42 のクレデンシャル ハーベスティングおよびスピア フィッシング操作とほぼ一致していました。

Mandiant は、APT42 と UNC2448 の間で技術的な重複を確認していませんが、後者は IRGC-IO とも関係がある可能性があります。 UNC2448 と Revengers Telegram のペルソナは、オープンソースの情報と脅威アクターによる運用上のセキュリティの過失に基づいて、少なくとも 2 つのイランのフロント企業である Najee Technology と Afkar System によって運営されていると、ある程度の確信を持って評価しています。 Lab Dookhtegan Telegram アカウントからの公開リーク キャンペーンはさらに、これらの企業が UNC2448 に沿った脅威活動に責任があり、IRGC-IO に代わって活動していると主張しています。

- Mandiant は、UNC2448、Revengers のペルソナ、Ahmad Khatibi という名前の個人、および Afkar System という名前のおそらくイランのフロント企業の間のリンクを特定しました。

- Revengers のペルソナは、2021 年 2 月から 9 月までの間、Telegram チャネルで主にイスラエル企業にデータとアクセスを提供して販売していました。

- さらに、インフラストラクチャのオーバーラップは、人的エラーによって引き起こされたと考えられ、UNC2448 が 2 番目のフロント企業である Najee Technology に接続していることを示しています。

- 2022 年 7 月の Lab Dookhtegan Telegram チャンネルによる公開投稿は、Afkar System と Najee Technology が IRGC の諜報機関に代わってサイバー作戦を行っているフロント企業であると主張しています。

今後の展望

APT42 の活動は、外交政策当局者、コメンテーター、ジャーナリスト、特に米国、英国、イスラエルでイラン関連のプロジェクトに取り組んでいる人々に脅威をもたらします。さらに、このグループの監視活動は、APT42 作戦の個々のターゲットに対する現実世界のリスクを浮き彫りにしています。これには、イランの二重国籍者、元政府高官、イラン国内および以前に国を離れた人々の両方が含まれます。安全性。

APT42 の活動の長い歴史とインフラストラクチャの停止に対する不浸透性、および運用上のセキュリティの失敗に対するメディアのスポットライトを考えると、APT42 の運用上の戦術と任務に大きな変化はないと予想しています。それにもかかわらず、このグループは、イランの優先事項が国内および地政学的状況の変化に伴って時間の経過とともに変化するにつれて、作戦上の焦点を急速に変更する能力を示しました.我々は、APT42が進化するイランの作戦上の情報収集要件に合わせて、サイバースパイ活動と監視活動を引き続き実行すると確信しています。

今すぐ APT42 レポートの全文を読み、 The Defender の Advantage Podcastを聞いて詳細を確認してください。

参照: https://www.mandiant.com/resources/blog/apt42-charms-cons-compromises

Comments