サイバー攻撃における国家アクターの役割は、2013 年 2 月にMandiantがAPT1 レポートを発表したときに最も広く明らかになりました。本日、新しいレポートをリリースします: APT28: ロシアのサイバー スパイ活動への窓?

このレポートは、私たちが APT28 として指定した脅威グループに焦点を当てています。 APT28 のマルウェアはサイバーセキュリティ コミュニティではかなりよく知られていますが、私たちのレポートでは、モスクワに本拠を置く政府のスポンサーを示すと思われる進行中の焦点を絞った作戦を明らかにする追加情報を詳しく説明しています。

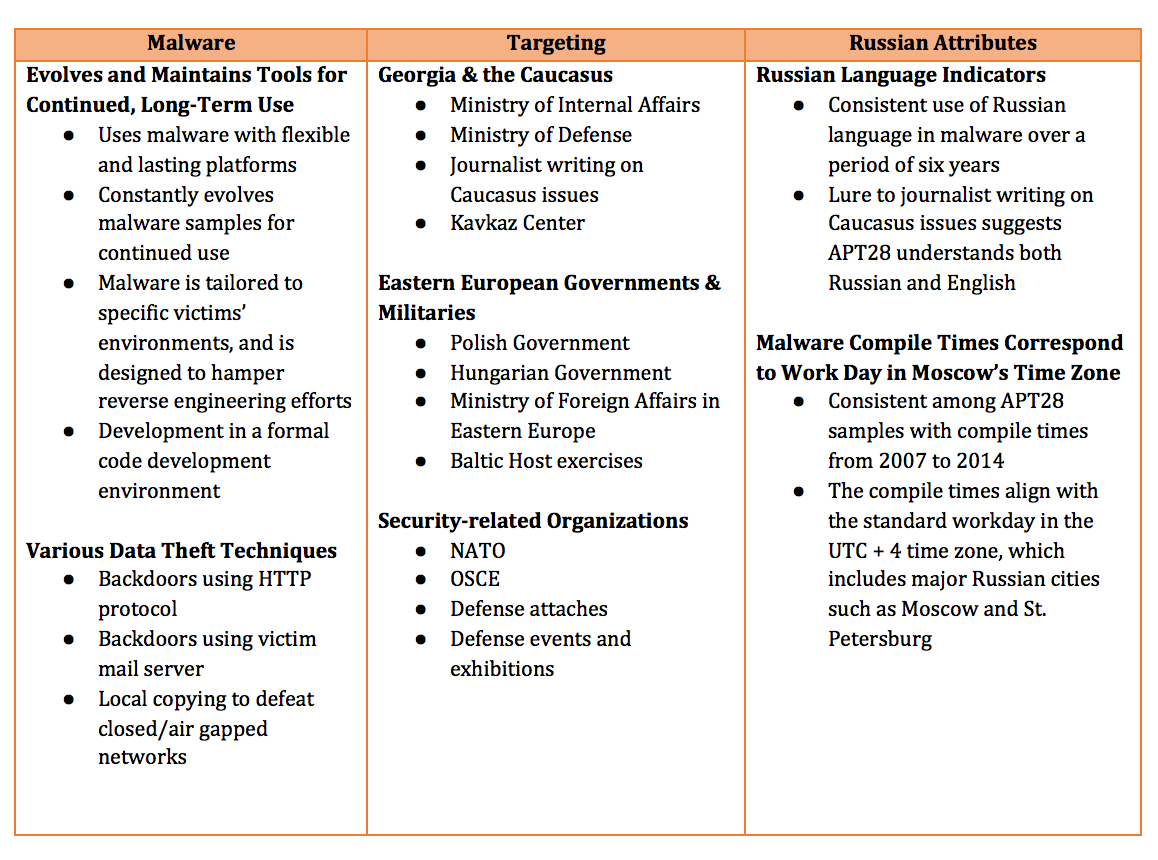

FireEye が追跡する中国を拠点とする脅威アクターとは対照的に、APT28 は、経済的利益を得るために広範な知的財産の窃盗を行っているようには見えません。代わりに、APT28 は政府にとって最も役立つ情報を収集することに重点を置いています。具体的には、FireEye は、少なくとも 2007 年以降、APT28 が、ロシア政府に利益をもたらす可能性のある政府、軍、および治安組織に関連する機密情報を標的にしていることを発見しました。

私たちのレポートでは、開発者がモスクワやサンクトペテルブルクなどのロシアの主要都市のタイム ゾーンと一致する営業時間内に活動しているロシア語を話す人であることを示す詳細を含むいくつかのマルウェア サンプルについても説明しています。また、FireEye のアナリストは、APT28 が 2007 年以降、マルウェアを体系的に進化させてきたことを発見しました。これは、長期的な使用の計画を示す柔軟で永続的なプラットフォームと、リバース エンジニアリングの取り組みを複雑にすることへの関心を示唆する洗練されたコーディング手法を使用しています。

以下にまとめた多くの要因に基づいて、APT28 はロシア政府が後援している可能性が最も高いと評価しています。

FireEye は、組織が APT28 の活動を検出するのに役立つ指標もリリースしています。これらのインジケーターはhttps://github.com/mandiant/iocsからダウンロードできます。

APT1 レポートと同様に、長年にわたる激しいサイバー スパイ活動の複雑な全体像を完全に理解している組織は 1 つもありません。このレポートを公開する目的は、ロシアから発信された攻撃についてコミュニティに情報を提供し、教育するための評価を提供することです。完全なレポートは、/content/dam/legacy/resources/pdfs/ apt28.pdfからダウンロードできます。

参照: https://www.mandiant.com/resources/blog/apt28-a-window-into-russias-cyber-espionage-operations

Comments