テンセント研究所と浙江大学の研究者らは、最新のスマートフォンの指紋を総当たり攻撃してユーザー認証を回避し、デバイスを制御する「BrutePrint」と呼ばれる新たな攻撃を発表した。

ブルート フォース攻撃は、コード、キー、またはパスワードを解読し、アカウント、システム、またはネットワークへの不正アクセスを取得するための多くの試行錯誤の試みに依存しています。

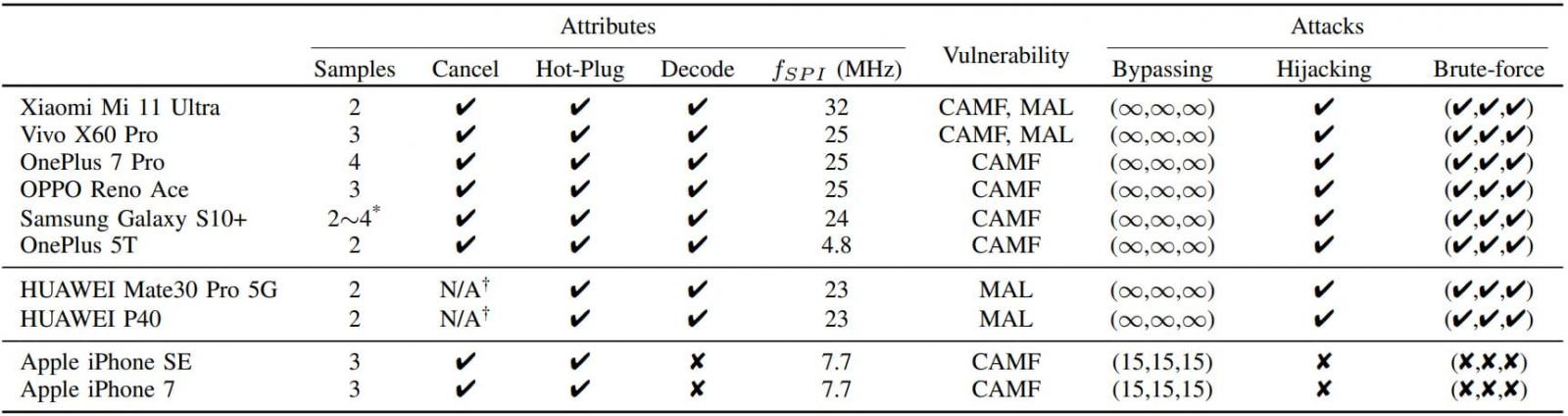

中国の研究者らは、彼らが主張する 2 つのゼロデイ脆弱性、つまり Cancel-After-Match-Fail (CAMF) と Match を悪用することで、ブルート フォース攻撃から保護する試行制限や生存検出など、スマートフォンの既存の安全策をなんとか克服しました。 -アフターロック(MAL)。

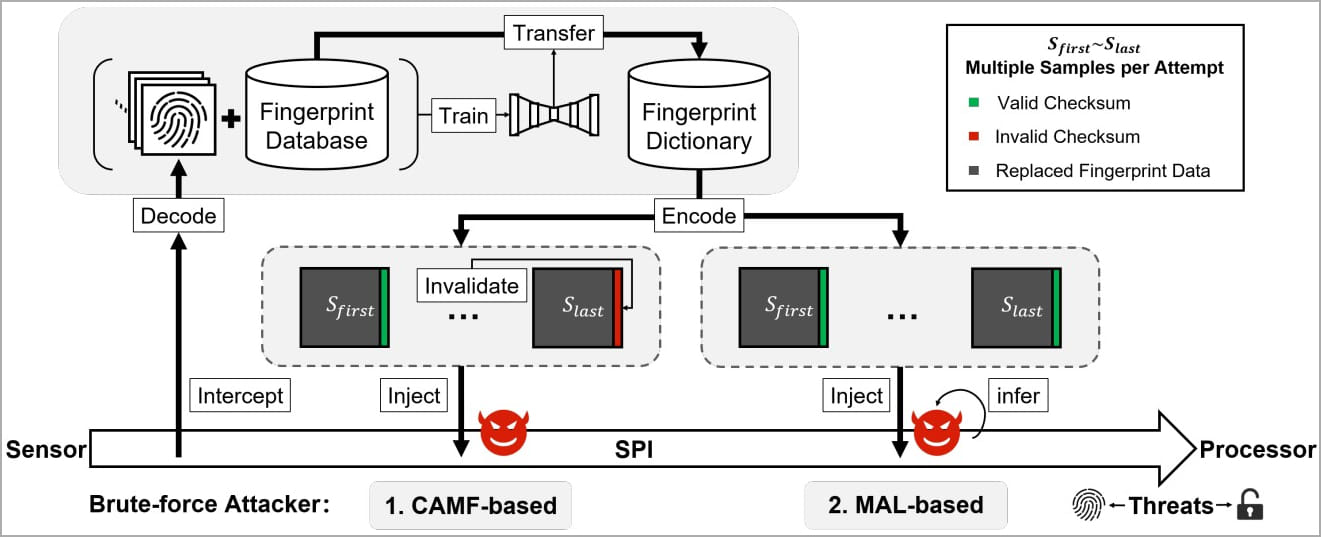

Arxiv.org で公開された技術論文の著者らは、指紋センサーのシリアル ペリフェラル インターフェイス (SPI) 上の生体認証データが適切に保護されておらず、指紋画像をハイジャックする中間者 (MITM) 攻撃を可能にしていることも発見しました。

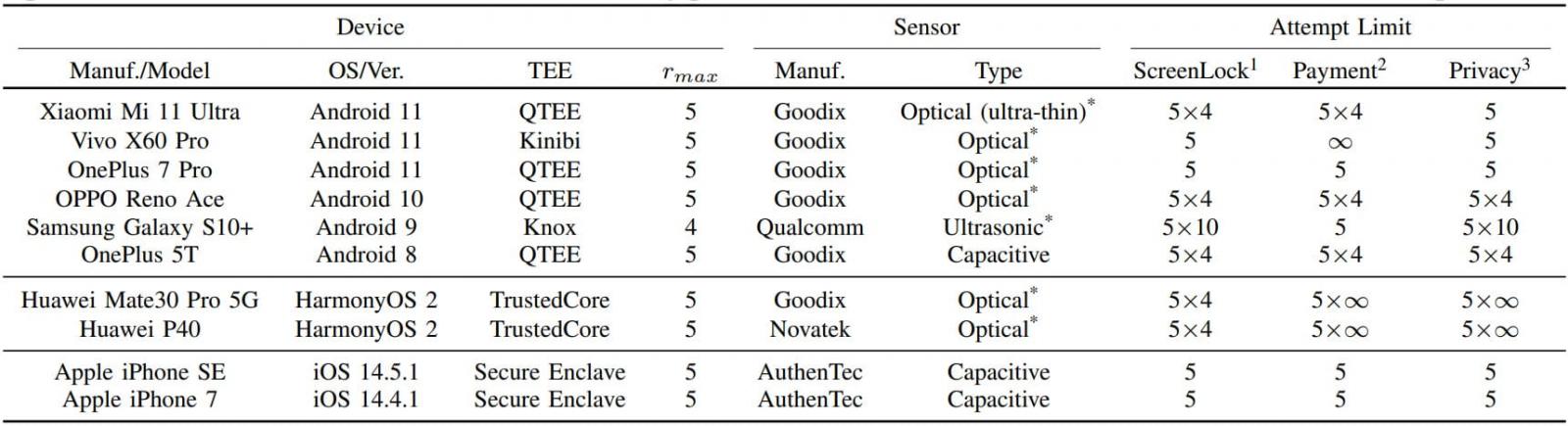

BrutePrint および SPI MITM 攻撃は、人気のあるスマートフォン 10 モデルに対してテストされ、すべての Android および HarmonyOS (Huawei) デバイスで無制限の試行が行われ、iOS デバイスではさらに 10 回の試行が行われました。

BrutePrint の仕組み

BrutePrint の考え方は、ユーザー定義の指紋が一致するまで、ターゲット デバイスへの指紋画像の送信を無制限に実行することです。

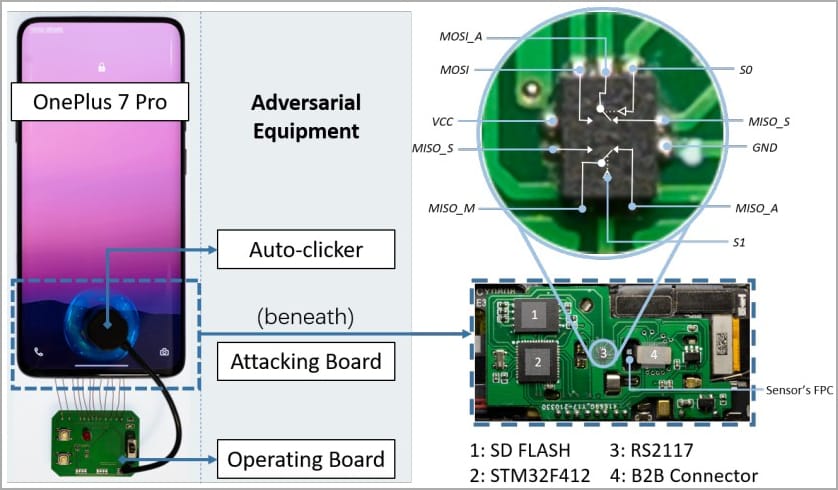

攻撃者が BrutePrint 攻撃を開始するには、ターゲット デバイスへの物理的なアクセス、 学術データセットや生体認証データの漏洩から取得できる指紋データベースへのアクセス、および必要な機器 (約 15 ドルの費用がかかる) が必要です。

パスワード クラッキングの仕組みとは反対に、指紋照合では特定の値ではなく参照しきい値が使用されるため、攻撃者は不正受入率 (FAR) を操作して受理しきい値を上げ、一致をより簡単に作成できる可能性があります。

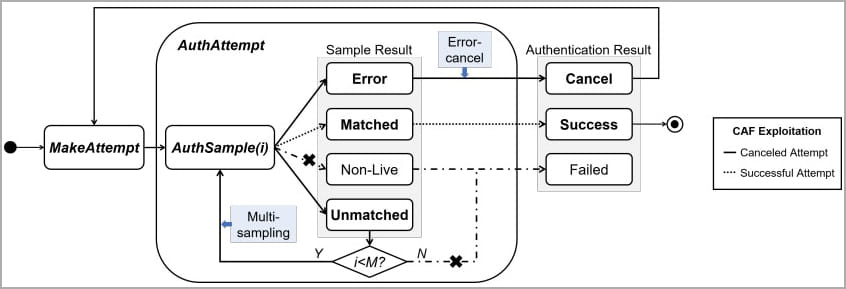

BrutePrint は、指紋センサーと信頼できる実行環境 (TEE) の間に立ち、CAMF の欠陥を悪用して、スマートフォンの指紋認証のマルチサンプリングおよびエラーキャンセルのメカニズムを操作します。

CAMF は、認証プロセスを途中で停止するために、指紋データにチェックサム エラーを挿入します。これにより、攻撃者はターゲット デバイスの指紋を試行できる一方で、その保護システムは試行の失敗を記録しないため、試行回数は無限に増えます。

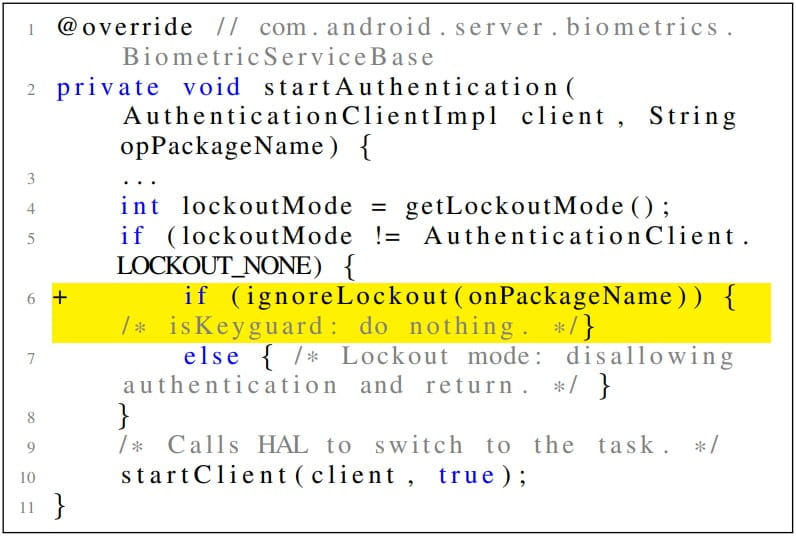

MAL の欠陥により、攻撃者は、ターゲット デバイスが「ロックアウト モード」であっても、ターゲット デバイス上で試した指紋画像の認証結果を推測することができます。

ロックアウト モードは、ロック解除試行が一定回数連続して失敗した後にアクティブになる保護システムです。ロックアウトの「タイムアウト」中、デバイスはロック解除の試行を受け入れるべきではありませんが、MAL はこの制限を回避するのに役立ちます。

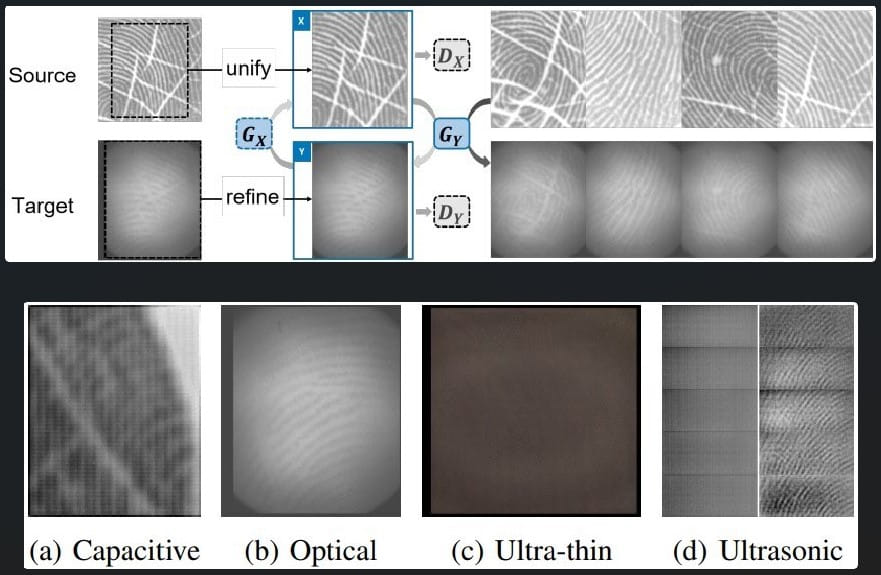

BrutePrint 攻撃の最後のコンポーネントは、「ニューラル スタイル転送」システムを使用して、データベース内のすべての指紋画像を、ターゲット デバイスのセンサーがスキャンしたように見せるために変換します。これにより、画像が有効であるように見えるため、成功する可能性が高くなります。

デバイスでのテスト

研究者らは 10 台の Android および iOS デバイスで実験を行ったところ、すべてのデバイスが少なくとも 1 つの欠陥に対して脆弱であることが判明しました。

テストされた Android デバイスでは指紋を無限に試行できるため、十分な時間があれば、ユーザーの指紋を総当たり攻撃してデバイスのロックを解除することは事実上可能です。

ただし、iOS では認証セキュリティがはるかに堅牢で、ブルートフォース攻撃を効果的に防止します。

研究者らはiPhone SEとiPhone 7がCAMFに対して脆弱であることを発見したが、指紋の試行回数は15までしか増やすことができず、所有者の指紋を総当たり攻撃するには十分ではなかった。

ユーザーの指紋画像のハイジャックを伴う SPI MITM 攻撃に関しては、テストされたすべての Android デバイスがこの攻撃に対して脆弱ですが、iPhone はやはり耐性があります。

研究者らは、iPhone は SPI 上の指紋データを暗号化しているため、攻撃の観点からはいかなる傍受もほとんど価値がないと説明しています。

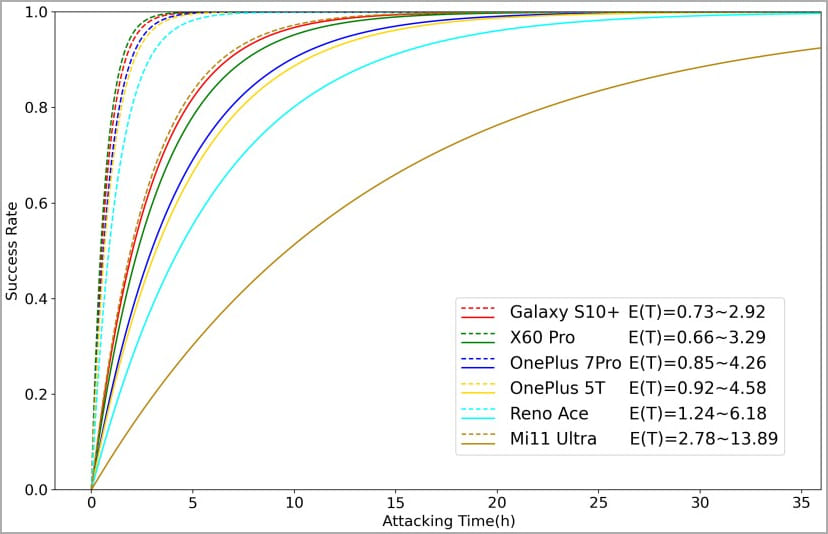

要約すると、実施された実験では、ユーザーが 1 つの指紋を登録した場合、脆弱なデバイスに対する BrutePrint が正常に完了するまでにかかる時間は 2.9 ~ 13.9 時間の範囲であることがわかりました。

複数の指紋がターゲット デバイスに登録されている場合、一致する画像が生成される可能性が指数関数的に増加するため、ブルート フォース時間はわずか 0.66 ~ 2.78 時間に短縮されます。

結論

一見すると、BrutePrint はターゲット デバイスへの長時間のアクセスを必要とするため、強力な攻撃のようには見えないかもしれません。ただし、この認識された制限によって、泥棒や法執行機関にとっての価値が損なわれることがあってはなりません。

前者は、犯罪者が盗まれたデバイスのロックを解除し、貴重な個人データを自由に抽出できるようになります。

後者のシナリオでは、プライバシー権と、捜査中にデバイスのセキュリティを回避するためにそのような技術を使用する倫理について疑問が生じます。

これは特定の管轄区域では権利侵害にあたり、抑圧的な国に住む特定の人々の安全を損なう可能性があります。

Comments