Microsoft は、最近のオンプレミス Exchange Server の脆弱性を悪用する攻撃を引き続き監視および調査しています。これらの攻撃は現在、金銭目的のサイバー犯罪者から国家が支援するグループに至るまで、複数の攻撃者によって実行されています。更新プログラムをすぐにインストールできないお客様を支援するために、Microsoft は、脆弱性の 1 つを自動的に軽減し、既知の攻撃についてサーバーをスキャンするワンクリック ツールをリリースしました。 Microsoft は、この機能を Microsoft Defender ウイルス対策にも組み込み、緩和の範囲を拡大しました。今日の時点で、まだ脆弱なサーバーの数が大幅に減少していることが確認されています。現在、世界中の既知の Exchange IP の 92% 以上にパッチが適用されているか、緩和されています。脆弱性を軽減するために、引き続きお客様やパートナーと協力していきます。

組織がこのインシデントから回復するにつれて、引き続きガイダンスを公開し、脅威インテリジェンスを共有して、影響を受ける環境から脅威アクターを検出して排除できるようにします。本日、脆弱なサーバーを悪用した後、一部の攻撃者が実行したことに関するインテリジェンスを共有します。これには、ランサムウェアからデータの引き出し、さまざまな第 2 段階のペイロードの展開までが含まれます。このブログの内容:

- コンポーネントや攻撃パスなど、既知の攻撃に関する脅威インテリジェンスと技術的詳細を使用して、防御側はこれらを使用して、パッチが適用される前にオンプレミスの Exchange サーバーが侵害されたかどうかを調査し、これらの脅威が環境内で検出された場合に包括的に対応して修復することができます。

- Microsoft Defender ウイルス対策に組み込まれている検出と自動修復、および Microsoft Defender for Endpoint などのソリューションの調査と修復機能が、レスポンダーが追加のハンティングを実行して脅威を修復するのにどのように役立つかについて説明します。

ランサムウェアの全体的な数は現時点では非常に少ないままですが、これらの脅威は、攻撃者が新たに公開された脆弱性を利用してパッチが適用されていないシステムを標的にするために、いかに迅速にキャンペーンを展開できるかを示していることを覚えておくことが重要です。できるだけ早くセキュリティ更新プログラムを適用してください。脆弱性のあるオンプレミスの Exchange サーバーを特定して更新し、収集した軽減策と調査のガイダンスに従って、 https ://aka.ms/ExchangeVulns で引き続き更新することを強くお勧めします。

悪用後の活動の軽減

Exchange Server の脆弱性を悪用した最初の既知の攻撃は、国家の攻撃者 HAFNIUM によるもので、 このブログで詳しく説明しました。 Exchange サーバーの脆弱性が明らかになり、セキュリティ更新プログラムがリリースされてから 3 週間で、Microsoft は、他の多くの攻撃者がエクスプロイトをツールキットに採用していることを確認しました。攻撃者は、パッチのリバース エンジニアリングやエクスプロイトの開発を迅速に行うことが知られています。リモート コード実行 (RCE) の脆弱性の場合、システムにパッチを適用しても必ずしも攻撃者のアクセスが削除されるとは限らないため、組織がパッチを適用する前にアクセスを取得できる攻撃者にとっての見返りは高くなります。

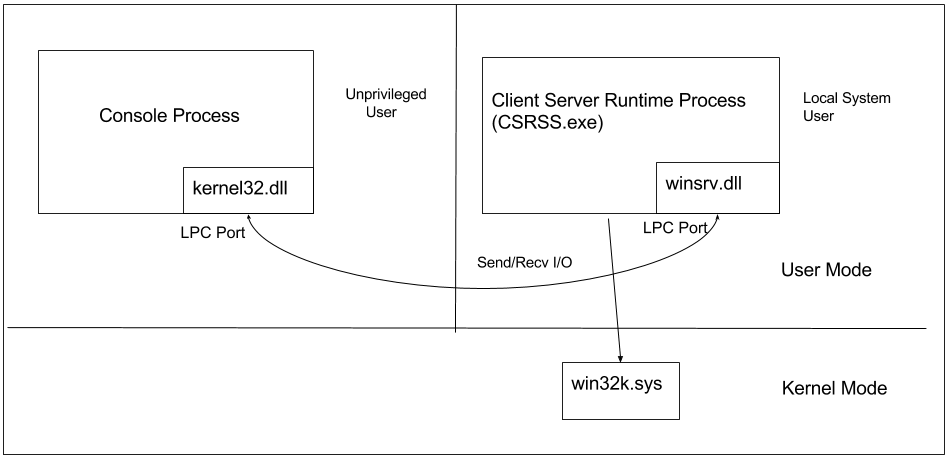

図 1. Exchange Server エクスプロイト チェーン

オンプレミスの Exchange Server 攻撃を調査したところ、システムが複数の脅威の影響を受けていることがわかりました。侵害されたシステムの多くは、人間が操作するランサムウェア攻撃やデータの流出などの二次的なアクションをまだ受けていません。これらのアクションには、すでに侵害された Exchange サーバーへの永続性を介した追加の攻撃の実行、またはこれらの攻撃中に盗まれた資格情報とデータを使用して、他のエントリ ベクトルを介してネットワークを侵害することが含まれる場合があります。

エクスプロイトをツールキットに組み込んだ攻撃者は、公開された概念実証のエクスプロイトを変更するか、独自の調査を行うかを問わず、できる限り多くのシステムにアクセスする機会を利用しました。一部の攻撃者は、システムから他の攻撃者を排除し、複数の永続ポイントを使用してネットワークへのアクセスを維持するのに十分なほど高度でした。

Microsoft のセキュリティ ソリューションには、これらの脅威に対する保護が組み込まれています。侵害の兆候、検出の詳細、および高度なハンティング クエリのリストについては、付録を参照してください。また、 https ://aka.ms/exchange-customer-guidance で追加のツールと調査および修復のガイダンスを提供しています。

システムを完全に調査することをお勧めしますが、次のテーマは多くの攻撃に共通しています。これらは、Microsoft が監視している一般的な脅威の傾向であり、防止と軽減のための既存のソリューションと推奨事項が適用されます。

- Web シェル – これを書いている時点で、私たちが確認したパッチが適用されていないシステムの多くには、複数の Web シェルがありました。 Microsoft は、過去数年間、Web シェル攻撃の増加を追跡しており、当社の製品がこれらの脅威を確実に検出し、お客様に修復ガイダンスを提供しています。 Web シェルの詳細については、「 Web シェル攻撃が増加し続ける」を参照してください。また、Azure Sentinel を使用した Web シェルの脅威ハンティングに関するガイダンスも公開しています。

- 人間が操作するランサムウェア – ランサムウェア攻撃は、今日の組織に最大のセキュリティ リスクをもたらします。これらの攻撃の背後にいる攻撃者は、オンプレミスの Exchange Server の脆弱性をすぐに利用しました。脆弱性の悪用に成功すると、攻撃者は人間が操作するランサムウェア キャンペーンを開始できるようになります。これは、Microsoft が綿密に監視してきた傾向です。防御を強化するためのマイクロソフトのソリューションやガイダンスなど、人間が操作するランサムウェア攻撃の詳細については、「人間が操作するランサムウェア攻撃」を参照してください。

- 資格情報の盗難 – 資格情報の盗難はこれらの攻撃の直接の目的ではありませんが、Exchange サーバーへのアクセスにより、攻撃者はシステムに存在する資格情報にアクセスし、潜在的に盗むことができました。攻撃者は、これらの盗まれた資格情報を後で後続の攻撃に使用できるため、組織は影響を受ける ID の特定と修復を優先する必要があります。詳細については、 クレデンシャル ヘルスを構築するためのベスト プラクティスを参照してください。

以下のセクションでは、Exchange サーバーの脆弱性の悪用に関連する既知の侵害後の活動の分析を共有します。これらの TTP を理解することは、同様の戦術やツールを使用する他のアクターから防御するために役立つからです。この記事の執筆時点では、ランサムウェアのような侵害後の破壊的な活動のレベルは限られている可能性がありますが、Microsoft は引き続きこの領域を追跡し、コミュニティと情報を共有します。一部の侵害後の手法では、攻撃者が高度な特権の永続的なアクセスを取得する可能性があることに注意することが重要です。

DoejoCrypt ランサムウェア

DoejoCrypt は、脆弱性を悪用したと思われる最初のランサムウェアであり、パッチがリリースされた直後に限られた数で暗号化を開始しました。ランサムウェアの攻撃者は、多くの場合、複数のツールとエクスプロイトを使用して初期アクセスを取得します。これには、すでに侵害したシステムへのアクセスを販売するブローカーまたは「再販業者」を通じてアクセスを購入することが含まれます。 DoejoCrypt 攻撃は、Chopper Web シェルの亜種がエクスプロイト後に Exchange サーバーに展開されることから始まります。

Web シェルはバッチ ファイルをC:WindowsTempxx.batに書き込みます。 DoejoCrypt ランサムウェア ペイロードを受け取ったすべてのシステムで見つかったこのバッチ ファイルは、セキュリティ アカウント マネージャー (SAM) データベースとシステムおよびセキュリティ レジストリ ハイブのバックアップを実行し、後で攻撃者がシステム上のローカル ユーザーのパスワードにアクセスできるようにします。サービスとスケジュールされたタスクのパスワードが保存されるレジストリの LSA Secrets 部分に重要です。

図 2.xx.bat

管理者が通常 Exchange サーバーで使用する構成を考えると、侵害されたシステムの多くには、バックアップなどのアクションを実行するために、高度な特権を持つアカウントで構成されたサービスまたはスケジュールされたタスクが少なくとも 1 つ含まれている可能性があります。サービス アカウントの資格情報は頻繁に変更されるわけではないため、攻撃者がウイルス対策の検出によって最初の Web シェル アクセスを失ったとしても、アカウントを使用して後で権限を昇格できるため、攻撃者にとって大きな利点となる可能性があります。最小特権アクセスの原則の下で動作します。

このバッチ ファイルは、レジストリ ハイブをほぼ一意の場所C:windowstempdebugsmsに保存し、それらを抽出用の CAB ファイルにアセンブルしてから、システムからフォルダーをクリーンアップします。また、このファイルは Windows リモート管理を有効にし、HTTP リスナーをセットアップします。これは、攻撃者が Exchange Server のインターネットに直接接続された性質を利用し、他のツールが削除された場合に後でアクセスするためにこの方法を使用する可能性があることを示しています。

図 3. xx.bat アクション

xx.batファイルは、DoejoCrypt の攻撃者が身代金を要求したシステムよりもはるかに多くのシステムで実行されています。つまり、すべてのシステムが身代金の段階に移行したわけではありませんが、攻撃者は複数の資格情報にアクセスできるようになっています。攻撃者が身代金段階に移行したシステムでは、xx.bat ファイル (この例では Chopper のバージョン) をドープしたのと同じ Web シェルを介して偵察コマンドが実行されていることがわかりました。

![]()

図 4. DoejoCrypt 偵察コマンド

これらのコマンドが完了すると、Web シェルは新しいペイロードをC:WindowsHelpにドロップします。これは、人間が操作する多くのランサムウェア キャンペーンと同様に、攻撃フレームワーク Cobalt Strike につながります。観測されたインスタンスでは、ダウンロードされたペイロードはnew443.exeまたはDirect_Load.exeというファイル名のシェルコードです。実行されると、このペイロードは自分自身をnotepad.exeに挿入し、C2 に到達して Cobalt Strike シェルコードをダウンロードします。

図 5. DoejoCrypt ランサムウェア攻撃チェーン

攻撃のハンズオン キーボード段階で、新しいペイロードがs1.exeやs2.exeなどの名前でC:WindowsHelpにダウンロードされます。このペイロードは DoejoCrypt ランサムウェアで、新しく暗号化されたファイルに.CRYPT拡張子を使用し、非常に基本的なreadme.txt身代金メモを使用します。場合によっては、 xx.batがドロップされてからランサムウェア ペイロードが実行されるまでの時間が 30 分未満でした。

図 6. DoejoCrypt の身代金メモ

DoejoCrypt ペイロードは攻撃者の行動の最も目に見える結果ですが、組織が侵害されたシステムで資格情報をリセットしなければ、攻撃者が取得した資格情報へのアクセスが将来のキャンペーンに役立つ可能性があります。 xx.batが存在し、攻撃者がドメイン管理者権限を取得できたシステムで観察された追加の重複アクティビティは、 ntdsutilを使用して Active Directory のスナップショットを作成するスクリプトの実行でした。侵害された単一のシステムからの Active Directory のパスワード。

Lemon Duck ボットネット

暗号通貨マイナーは、攻撃者がエクスプロイト後の Web シェルからドロップした最初のペイロードの一部でした。セキュリティ更新プログラムがリリースされてから最初の数日で、以前は SharePoint サーバーを標的としていた複数の仮想通貨マイナー キャンペーンが、Exchange Server の悪用をレパートリーに追加したことを確認しました。これらのコイン マイナーのほとんどは、XMRig マイナーのバリエーションであり、その多くは、新しいペイロードをダウンロードしたり、横方向に移動したりする機能を備えた多機能インプラントを介して到達しました。

コード内の変数にちなんで名付けられた既知の暗号通貨ボットネットである Lemon Duck は、Exchange エクスプロイト アクションに飛び込み、さまざまなエクスプロイト スタイルを採用し、w3wp (IIS ワーカー プロセス) からの直接 PowerShell コマンドのファイルレス/Web シェルレス オプションの使用を選択しました。一部の攻撃用。通常の電子メール ベースのキャンペーンを維持しながらも、Lemon Duck のオペレータは多数の Exchange サーバーに侵入し、単純なマイナーというよりもマルウェア ローダーの方向へと移行しました。

コマンドの直接実行と Web シェルの投下を可能にする攻撃の形式を使用して、Lemon Duck オペレータは標準の Invoke Expression コマンドを実行してペイロードをダウンロードしました。しばらくの間、同じ C2 サーバーとダウンロード サーバーを使用していたオペレーターは、実行時にさまざまな程度の難読化をコマンドに適用しました。

図 7. Lemon Duck ペイロード ダウンロードの実行例

Lemon Duck ペイロードは、エンコードされ難読化された PowerShell スクリプトです。最初にシステムからさまざまなセキュリティ製品を削除し、次にスケジュールされたタスクと永続化のための WMI イベント サブスクリプションを作成します。 2 番目のスクリプトがダウンロードされ、Microsoft Defender ウイルス対策を回避しようと試み、管理者アクセスを悪用してSet-MPPreferenceコマンドを実行し、リアルタイム監視 (Microsoft Defender 改ざん防止がブロックする戦術) を無効にし、C: ドライブのスキャン除外を追加します。そして PowerShell プロセス。

図 8. Lemon Duck ペイロード

ランダムに名前が付けられた 1 つのスケジュールされたタスクが 1 時間ごとに C2 に接続し、新しいペイロードをダウンロードします。これには、さまざまなラテラル ムーブメント ツールや資格情報盗難ツールが含まれます。オペレータは、RAT や、 Ramnitペイロードを含む情報窃盗プログラムをダウンロードすることが確認されました。

図 9. Lemon Duck のエクスプロイト後のアクティビティ

場合によっては、攻撃者は侵害されたメール サーバーを利用して、メールボックスにアクセスし、さまざまなカラフルな電子メールの件名を使用して、Lemon Duck ペイロードを含む電子メールを送信しました。

図 10. 悪意のある可能性がある電子メールの件名

図 11. 添付変数

注目すべき例の 1 つとして、Lemon Duck のオペレーターは、 xx.batと Web シェルが既に存在するシステムを侵害しました。 Web シェル以外の方法でシステムに永続性を確立した後、Lemon Duck のオペレーターは、システム上の他の攻撃者の存在をクリーンアップし、ホストしている正当なクリーンアップ スクリプトを使用して CVE-2021-26855 (SSRF) の脆弱性を軽減していることが観察されました。独自の悪意のあるサーバー。このアクションにより、サーバーのさらなる悪用が防止され、Web シェルが削除され、侵害されたサーバーへの排他的アクセスが Lemon Duck に与えられます。これは、従来のインシデント対応プロセスに従って、完全にパッチを適用して軽減したとしても、公開されたシステムを完全に調査する必要性を強調しています。

Pydomer ランサムウェア

DoejoCrypt は新しいランサムウェア ペイロードでしたが、オンプレミスの Exchange Server の脆弱性を介して攻撃者が取得したアクセスは、追加のランサムウェア オペレーターや関連会社がそれを利用する複雑なサイバー犯罪経済の一部になる可能性があります。脆弱性を利用した最初の既存のランサムウェア ファミリは、Pydomer でした。このランサムウェア ファミリは以前、脆弱性を利用した攻撃が見られました。特に、Pulse Secure がセキュリティ パッチをリリースした Pulse Secure VPN の脆弱性を利用して、認証情報を盗み、ランサムウェア攻撃を実行していました。

このキャンペーンでは、オペレータは、パッチが適用されていない Exchange Server をスキャンして大量に侵害し、Web シェルをドロップしました。彼らは他の一部の攻撃者よりも遅く攻撃を開始し、3 月 18 日から 3 月 20 日の間に多くの侵害が発生しました。次に、「Chack[Word][Country abbreviation]」という注目すべきファイル名形式の Web シェルを投下しました。

図 12. Pydomer 攻撃者によって使用されていることが観察された Web シェル名の例

これらの Web シェルは、約 1,500 のシステムで確認されましたが、すべてがランサムウェアの段階に移行したわけではありません。次に、攻撃者は Web シェルを使用して、攻撃チェーンでDoejoCryptオペレーターの xx.bat と同様の機能を実行するtest.batバッチ ファイルをダンプし、LSASS プロセスのダンプを実行できるようにしました。

図 13. Pydomer のエクスプロイト後のアクティビティ

Pulse Secure VPN の脆弱性の使用中に取得した認証情報と同様に、このアクセスだけでも、攻撃者にとってその後の攻撃で価値があります。 Exchange システムから取得した高度な権限を持つ資格情報には、バックアップ権限を持つドメイン管理者アカウントとサービス アカウントが含まれている可能性があります。つまり、これらの攻撃者は、Exchange Server にパッチが適用された後も、侵入したネットワークに対してランサムウェアや情報漏えいのアクションを実行でき、別の手段で侵入することさえできます。 .

攻撃者が第 2 段階のランサムウェア操作に移行したシステムでは、実行可能ファイルにコンパイルされた Python スクリプトと Python 暗号化ライブラリを利用してファイルを暗号化しました。次に攻撃者は、ランサムウェアのダウンローダおよび配布メカニズムとして機能する Web シェルを介して PowerShell スクリプトを実行しました。

図 14. Pydomer ペイロードを取得するために使用される PowerShell ダウンローダーとスプレッダー

このスクリプトは、ドメイン生成アルゴリズム (DGA) ドメインでホストされているサイトからペイロードを取得し、ネットワーク全体にペイロードを拡散しようとします。失敗した場合は、Enter-PSSession を使用して PowerShell リモート処理に戻ります。スクリプトは Web シェル (ほとんどの場合はローカル システム) のコンテキスト内で実行されるため、この横方向の移動戦略は、コンピューター オブジェクトを高度な特権グループに持つなど、非常に安全性が低く推奨されない構成を実行している組織を除いて、機能しない可能性があります。

Pydomer ランサムウェアは、実行可能ファイルにコンパイルされた Python スクリプトであり、Python 暗号化ライブラリを使用してファイルを暗号化します。ランサムウェアはファイルを暗号化し、ランダムな拡張子を追加してから、 decrypt_file.TxTという名前の身代金メモをドロップします。

図 15. Pydomer ランサムメモ

興味深いことに、攻撃者は非暗号化の恐喝戦略を展開しているようです。 Maze や Egregor などの有名なランサムウェア グループが有料でデータを漏らしたのに続いて、Pydomer ハッカーは、ファイルを暗号化せずに代替のreadme.txtをシステムに投下しました。彼らがアクセスしたシステムの一部は、データの流出を示さなかったテスト システムであったため、このオプションは、彼らの側で半自動化されているか、暗号化プロセスの失敗の副作用である可能性があります。攻撃者はシステムへの完全なアクセス権を持っており、データを盗み出すことができた可能性が高いため、このメモに遭遇した場合は真剣に受け止める必要があります。

図 16. Pydomer 恐喝の readme.txt

資格情報の盗難、縄張り争い、執拗な永続性

サーバーが最小特権構成で実行されていない場合、資格情報の盗難により、攻撃者は、電子メールやデータへの最初のアクセス以外に、大きな投資収益率を得ることができます。多くの組織では、ドメイン管理者レベルのアクセス許可を持つこれらのシステムでバックアップ エージェント ソフトウェアとスケジュールされたタスクを実行しています。これらの組織の場合、攻撃者は、たとえば、COM サービス DLL を生活オフ ザ ランド バイナリとして使用して LSASS プロセスのダンプを実行するなど、横方向の移動なしで高度な特権資格情報を取得できる可能性があります。

![]()

図 17. LSASS プロセスをダンプするための COM サービス DLL の使用

観察された資格情報の盗難攻撃の数は、Exchange サーバーに与えられることが多いアカウントの高い特権と相まって、パッチが適用された後でも侵害後に完全に修復されていない組織にこれらの攻撃が引き続き影響を与える可能性があることを意味します.観察されたランサムウェアの試みは小規模であるかエラーがありましたが、これらの攻撃で得られた資格情報を後の攻撃に利用する、 より熟練したグループの可能性がまだあります。

また、攻撃者はそのアクセスを利用して、組み込みの Exchange コマンドレットとdsqueryを使用して広範な偵察を行い、ネットワーク構成、ユーザー情報、電子メール資産に関する情報を盗み出しました。

Lemon Duck の運用者は、侵害したシステムから他の攻撃者を排除するための最も大胆な方法を持っていたかもしれませんが、そうした攻撃者は彼らだけではありませんでした。 .aspx および .bat ファイルをクリーンアップして他の攻撃者を排除したり、.mof ファイルを削除してサービスを再起動することで WMI データベースを再構築したりすることさえ観察されました。パッチが適用されていないマシンのウィンドウが閉じられると、攻撃者は、悪用したシステムへのアクセスを維持することにますます関心を示しました。攻撃者は、RDP の有効化、シャドー IT ツールのインストール、新しいローカル管理者アカウントの追加などの「マルウェアのない」持続性メカニズムを利用することで、Web シェル、AV スキャン、およびパッチ適用のみに集中する可能性のあるインシデント対応の取り組みを回避することを望んでいます。

エクスプロイトおよび侵害後の活動に対する防御

攻撃者は、オンプレミスの Exchange Server の脆弱性を組み合わせて悪用し、認証をバイパスして、ファイルの書き込みや悪意のあるコードの実行を可能にします。これらの脆弱性に対する最善かつ最も完全な修復は、サポートされている累積更新プログラムに更新し、すべてのセキュリティ更新プログラムをインストールすることです。包括的な軽減策のガイダンスは、 https ://aka.ms/ExchangeVulns にあります。

このブログで説明したエクスプロイト後の攻撃に見られるように、攻撃者が脆弱性のエクスプロイトに成功した後に取ることができるパスは、さまざまで広範囲に及びます。これらの脅威がネットワークに存在すると判断した場合、または疑う理由がある場合は、すぐに実行できる手順を次に示します。

- 現在のパッチの状態に関係なく、公開されている Exchange サーバーの侵害を調査します。

- ガイダンスに従って Web シェルを探し、 Exchange On-Premises Mitigation Toolを使用して完全な AV スキャンを実行します。

- 管理者以外のユーザーであってもローカル ユーザーとグループを調査し、すべてのユーザーがサインインにパスワードを要求するようにします。システムが脆弱であった間に新しいユーザー アカウントが作成された (イベント ID 4720 で表される) ことは、悪意のあるユーザーが作成されたことを示している可能性があります。

- まだ行っていない場合は、 LAPSなどのツールを使用してローカル管理者パスワードをリセットし、ランダム化します。

- システムの RDP、ファイアウォール、WMI サブスクリプション、および Windows リモート管理 (WinRM) 構成への変更を探します。これは、攻撃者が永続化を許可するように構成した可能性があります。

- イベント ID 1102 を探して、攻撃者がイベント ログをクリアしたかどうかを判断します。イベント ログは、攻撃者が追跡を隠蔽するためにexeを使用して実行するアクティビティです。

- 予期しないサービス、スケジュールされたタスク、スタートアップ アイテムなどの新しい永続化メカニズムを探します。

- Microsoft 以外の RDP やリモート アクセス クライアントなど、永続化のために攻撃者がインストールした可能性のあるシャドウ IT ツールを探します。

- メールボックス レベルのメール転送設定 ( ForwardingAddress属性とForwardingSMTPAddress属性の両方) を確認し、メールボックスの受信トレイ ルール (メールを外部に転送するために使用される可能性があります) を確認し、認識できない Exchange トランスポート ルールを確認します。

当社の対応ツールは、既知の Web シェルと攻撃ツールをチェックして削除しますが、これらのシステムを完全に調査することをお勧めします。包括的な調査と緩和のガイダンスとツールについては、 https://aka.ms/exchange-customer-guidanceを参照してください。

さらに、資格情報の衛生状態を構築し、最小権限の原則を実践するためのベスト プラクティスを以下に示します。

- ガイダンスに従って、最小特権構成で Exchange を実行します: https://adsecurity.org/?p=4119 。

- サービス アカウントとスケジュールされたタスクが必要最小限の権限で実行されるようにします。ドメイン管理者やバックアップ オペレーターのような幅広い権限を持つグループを避け、必要なシステムだけにアクセスできるアカウントを優先します。

- LAPSなどのツールを使用して、ローカル管理者のパスワードをランダム化し、横移動を防ぎます。

- 管理者がPrivileged Admin Workstationsのような適切な管理習慣を実践していることを確認してください。

- グループ ポリシーを使用して、ドメイン管理者などの特権アカウントがメンバー サーバーやワークステーションにサインインするのを防ぎ、資格情報の公開と横移動を制限します。

付録

Microsoft Defender for Endpoint 検出の詳細

ウイルス対策

Microsoft Defender ウイルス対策は、次の検出で悪用動作を検出します。

- 動作:Win32/Exmann

- 動作:Win32/IISExchgSpawnEMS

- エクスプロイト: ASP/CVE-2021-27065

- 悪用:Script/Exmann

- トロイの木馬:Win32/IISExchgSpawnCMD

- 動作:Win32/IISExchgDropWebshell

Web シェルは次のように検出されます。

- バックドア:JS/Webshell

- バックドア:PHP/チョッパー

- バックドア:ASP/チョッパー

- バックドア:MSIL/チョッパー

- Trojan:JS/チョッパー

- トロイの木馬:Win32/チョッパー

- 動作:Win32/WebShellTerminal

ランサムウェアのペイロードと関連ファイルは、次のように検出されます。

- Trojan:BAT/ Wenam – xx.bat の動作

- 身代金:Win32/DoejoCrypt – DoejoCrypt ランサムウェア

- Trojan:PowerShell/Redearps – Pydomer 攻撃における PowerShell スプレッダー

- 身代金:Win64/Pydomer – Pydomer ランサムウェア

Lemon Duck マルウェアは次のように検出されます。

このレポートで強調されている資格情報の盗難手法の一部は、次のように検出されます。

- 動作:Win32/DumpLsass

- 動作:Win32/RegistryExfil

エンドポイントの検出と応答 (EDR)

セキュリティ センターの次のタイトルのアラートは、ネットワーク上の脅威の活動を示している可能性があります。

- 疑わしい Exchange UM プロセスの作成

- 疑わしい Exchange UM ファイルの作成

- Exchange での疑わしい w3wp.exe の活動

- Exchange Server の脆弱性の悪用の可能性

- 考えられる IIS Web シェル

- 可能な Web シェルのインストール

- Exchange Server の脆弱性に関連する Web シェル

- Exchange Server の悪用に関連するネットワーク トラフィック

セキュリティ センターの次のタイトルのアラートは、DoejoCrypt および Pydomer ランサムウェア キャンペーンに固有のネットワーク上の脅威アクティビティを示している可能性があります。

- DoejoCrypt ランサムウェア

- Pydomer ランサムウェア

- パイドマーダウンロードサイト

セキュリティ センターの次のタイトルのアラートは、Lemon Duck ボットネットに固有のネットワーク上の脅威活動を示している可能性があります。

- LemonDuck マルウェア

- LemonDuck ボットネット C2 ドメインの活動

次の行動アラートも、この脅威に関連する脅威の活動を示している可能性があります。

- 可能な Web シェルのインストール

- 不審な Web スクリプトが作成されました

- Web シェルを示す疑わしいプロセス

- 疑わしいファイル属性の変更

- 疑わしい PowerShell コマンドライン

- 考えられる IIS Web シェル

- プロセス メモリ ダンプ

- 悪意のある PowerShell コマンドレットがマシンで呼び出されました

- WDigest 構成の変更

- 機密情報の検索

- 疑わしいレジストリのエクスポート

高度な狩猟

Microsoft Defender for Endpoint で考えられる悪用活動を見つけるには、次のクエリを実行します。

IIS ワーカー プロセスによって実行されるプロセス

IIS ワーカー プロセスによって実行されるプロセスを探す

// Broadly search for processes executed by the IIS worker process. Further investigation should be performed on any devices where the created process is indicative of reconnaissance

DeviceProcessEvents

| where InitiatingProcessFileName == 'w3wp.exe'

| where InitiatingProcessCommandLine contains "MSExchange"

| where FileName !in~ ("csc.exe","cvtres.exe","conhost.exe","OleConverter.exe","wermgr.exe","WerFault.exe","TranscodingService.exe")

| project FileName, ProcessCommandLine, InitiatingProcessCommandLine, DeviceId, Timestamp

IIS ワーカー プロセスから生成された PowerShell を検索します。これは、C2 ドメインを難読化する Base64 エンコーディングを使用した Lemon Duck で最も頻繁に観察されます。

DeviceProcessEvents

| where FileName =~ "powershell.exe"

| where InitiatingProcessFileName =~ "w3wp.exe"

| where InitiatingProcessCommandLine contains "MSExchange"

| project ProcessCommandLine, InitiatingProcessCommandLine, DeviceId, Timestamp

改ざん

Microsoft Defender ウイルス対策を改ざんする Lemon Duck を検索

DeviceProcessEvents

| where InitiatingProcessCommandLine has_all ("Set-MpPreference", "DisableRealtimeMonitoring", "Add-MpPreference", "ExclusionProcess")

| project ProcessCommandLine, InitiatingProcessCommandLine, DeviceId, Timestamp

バッチ スクリプト アクション

DoejoCrypt 感染で見られるように、資格情報の盗難を実行するバッチ スクリプトを検索します。

DeviceProcessEvents

| where InitiatingProcessFileName == "cmd.exe"

| where InitiatingProcessCommandLine has ".bat" and InitiatingProcessCommandLine has @"C:WindowsTemp"

| where ProcessCommandLine has "reg save"

| project ProcessCommandLine, InitiatingProcessCommandLine, DeviceId, Timestamp

資格情報のダンプにつながるバッチ スクリプト実行の証拠を探す

// Search for batch script execution, leading to credential dumping using rundll32 and the COM Services DLL, dsquery, and makecab use

DeviceProcessEvents

| where InitiatingProcessFileName =~ "cmd.exe"

| where InitiatingProcessCommandLine has ".bat" and InitiatingProcessCommandLine has @"inetpubwwwrootaspnet_client"

| where InitiatingProcessParentFileName has "w3wp"

| where FileName != "conhost.exe"

| project FileName, ProcessCommandLine, InitiatingProcessCommandLine, DeviceId, Timestamp

aspnet_client フォルダーの下にドロップされた疑わしいファイル

Web シェルやその他のコンポーネントなど、ドロップされた疑わしいファイルを探します

// Search for suspicious files, including but not limited to batch scripts and web shells, dropped under the file path C:inetpubwwwrootaspnet_client

DeviceFileEvents

| where InitiatingProcessFileName == "w3wp.exe"

| where FolderPath has "aspnet_client"

| where InitiatingProcessCommandLine contains "MSExchange"

| project FileName, FolderPath, InitiatingProcessCommandLine, DeviceId, Timestamp

侵害が疑われるシステムの永続性を確認する

新しいローカル アカウントの作成を検索する

DeviceProcessEvents

| where FileName == "net.exe"

| where ProcessCommandLine has_all ("user", "add")

| project ProcessCommandLine, InitiatingProcessCommandLine, DeviceId, Timestamp

永続化のために ScreenConnect をダウンロードするために使用されたインストール イベントを検索します

このクエリはノイズが多い可能性があり、必ずしも悪意のあるアクティビティのみを示しているわけではないことに注意してください。

DeviceProcessEvents

| where FileName =~ "msiexec.exe"

| where ProcessCommandLine has @"C:WindowsTemp"

| parse-where kind=regex flags=i ProcessCommandLine with @"C:WindowsTemp" filename:string @".msi"

| project filename, ProcessCommandLine, InitiatingProcessCommandLine, DeviceId, Timestamp

資格情報の盗難の捜索

Exchange サーバーである可能性があるデバイス上のサービスおよびスケジュールされたタスクに関連するログオン イベントを検索します。このクエリの結果を使用して、これらのユーザーのいずれかが、さらなる永続性を有効にした可能性のある特権ロールを持っているかどうかを確認する必要があります。

let devices =

DeviceProcessEvents

| where InitiatingProcessFileName == "w3wp.exe" and InitiatingProcessCommandLine contains "MSExchange"

| distinct DeviceId;

//

DeviceLogonEvents

| where DeviceId in (devices)

| where LogonType in ("Batch", "Service")

| project AccountName, AccountDomain, LogonType, DeviceId, Timestamp

LSASS プロセスがプレーンテキストのパスワードを保存できるようにする WDigest レジストリ キーの変更を検索します。

DeviceRegistryEvents

| where RegistryValueName == "UseLogonCredential"

| where RegistryKey has "WDigest" and RegistryValueData == "1"

| project PreviousRegistryValueData, RegistryValueData, RegistryKey, RegistryValueName, InitiatingProcessFileName, InitiatingProcessCommandLine, InitiatingProcessParentFileName, DeviceId, Timestamp

LSASS メモリのダンプに使用できる rundll32 によって実行されている COM サービス DLL を検索します。

DeviceProcessEvents

| where InitiatingProcessCommandLine has_all ("rundll32.exe", "comsvcs.dll")

| project FileName, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine, InitiatingProcessParentFileName, DeviceId, Timestamp

保存されている Security Account Manager (SAM) または SECURITY データベースを検索します。このデータベースから資格情報を後で抽出できます。

DeviceProcessEvents

| where FileName == "reg.exe"

| where ProcessCommandLine has "save" and ProcessCommandLine has_any ("hklmsecurity", "hklmsam")

| project InitiatingProcessFileName, InitiatingProcessCommandLine, FileName, ProcessCommandLine, InitiatingProcessParentFileName, DeviceId, Timestamp

指標

攻撃から選択された指標がここに含まれています。脅威は、ここに示されていないファイルとネットワーク指標を利用する可能性があります。

ファイル (SHA-256)

以下は、攻撃中に観察された一部の Web シェルのファイル ハッシュです。

- 201e4e9910dcdc8c4ffad84b60b328978db8848d265c0b9ba8473cf65dcd0c41

- 2f0bc81c2ea269643cae307239124d1b6479847867b1adfe9ae712a1d5ef135e

- 4edc7770464a14f54d17f36dc9d0fe854f68b346b27b35a6f5839adf1f13f8ea

- 511df0e2df9bfa5521b588cc4bb5f8c5a321801b803394ebc493db1ef3c78fa1

- 65149e036fff06026d80ac9ad4d156332822dc93142cf1a122b1841ec8de34b5

- 811157f9c7003ba8d17b45eb3cf09bef2cecd2701cedb675274949296a6a183d

- 8e90ed33c7ee82c0b64078ea36ec95f7420ba435c693b3b3dd728b494abf7dfc

- a291305f181e24fe7194154b4cd355ccb039d5765709c80999e392efec69c90a

- b75f163ca9b9240bf4b37ad92bc7556b40a17e27c2b8ed5c8991385fe07d17d0

- dd29e8d47dde124c7d14e614e03ccaab3ecaa50e0a0bef985ed59e98928bc13d

DoejoCrypt 関連のハッシュ:

- 027119161d11ba87acc908a1d284b93a6bcafccc012e52ce390ecb9cd745bf27

- 10bce0ff6597f347c3cca8363b7c81a8bff52d2ff81245cd1e66a6e11aeb25da

- 2b9838da7edb0decd32b086e47a31e8f5733b5981ad8247a2f9508e232589bff

- 904fbea2cd68383f32c5bc630d2227601dc52f94790fe7a6a7b6d44bfd904ff3

- bf53b637683f9cbf92b0dd6c97742787adfbc12497811d458177fdeeae9ec748

- e044d9f2d0f1260c3f4a543a1e67f33fcac265be114a1b135fd575b860d2b8c6

- fdec933ca1dd1387d970eeea32ce5d1f87940dfb6a403ab5fc149813726cbd65

- feb3e6d30ba573ba23f3bd1291ca173b7879706d1fe039c34d53a4fdcdf33ede

Lemon Duck に関連するハッシュ:

- 0993cc228a74381773a3bb0aa36a736f5c41075fa3201bdef4215a8704e582fc

- 3df23c003d62c35bd6da90df12826c1d3fdd94029bf52449ba3d89920110d5ec

- 4f0b9c0482595eee6d9ece0705867b2aae9e4ff68210f32b7425caca763723b9

- 56101ab0881a6a34513a949afb5a204cad06fd1034f37d6791f3ab31486ba56c

- 69ce57932c3be3374e8843602df1c93e1af622fc53f3f1d9b0a75b66230a1e2e

- 737752588f32e4c1d8d20231d7ec553a1bd4a0a090b06b2a1835efa08f9707c4

- 893ddf0de722f345b675fd1ade93ee1de6f1cad034004f9165a696a4a4758c3e

- 9cf63310788e97f6e08598309cbbf19960162123e344df017b066ca8fcbed719

- 9f2fe33b1c7230ec583d7f6ad3135abcc41b5330fa5b468b1c998380d20916cd

- a70931ebb1ce4f4e7d331141ad9eba8f16f98da1b079021eeba875aff4aeaa85

- d8b5eaae03098bead91ff620656b9cfc569e5ac1befd0f55aee4cdb39e832b09

- db093418921aae00187ae5dc6ed141c83614e6a4ec33b7bd5262b7be0e9df2cd

- dc612f5c0b115b5a13bdb9e86f89c5bfe232e5eb76a07c3c0a6d949f80af89fd

- f517526fc57eb33edb832920b1678d52ad1c5cf9c707859551fe065727587501

- f8d388f502403f63a95c9879c806e6799efff609001701eed409a8d33e55da2f

- fbeefca700f84373509fd729579ad7ea0dabdfe25848f44b2fbf61bf7f909df0

Pydomer 関連のハッシュ:

- 7e07b6addf2f0d26eb17f4a1be1cba11ca8779b0677cedc30dbebef77ccba382

- 866b1f5c5edd9f01c5ba84d02e94ae7c1f9b2196af380eed1917e8fc21acbbdc

- 910fbfa8ef4ad7183c1b5bdd3c9fd1380e617ca0042b428873c48f71ddc857db

- a387c3c5776ee1b61018eeb3408fa7fa7490915146078d65b95621315e8b4287

- b9dbdf11da3630f464b8daace88e11c374a642e5082850e9f10a1b09d69ff04f

- c25a5c14269c990c94a4a20443c4eb266318200e4d7927c163e0eaec4ede780a

- c4aa94c73a50b2deca0401f97e4202337e522be3df629b3ef91e706488b64908

ネットワーク インジケータ

Lemon Duck によって悪用されたドメイン:

- down[.]sqlnetcat[.]com

- t[.]sqlnetcat[.]com

- t[.]netcatkit[.]com

Pydomer DGA ネットワーク指標:

- uiiuui[.]com/search/*

- yuuuuu43[.]com/vpn-service/*

- yuuuuu44[.]com/vpn-service/*

- yuuuuu46[.]com/search/*

参考: https ://www.microsoft.com/en-us/security/blog/2021/03/25/analyzing-attacks-taking-advantage-of-the-exchange-server-vulnerabilities/

Comments