本日、Mandiant は、新興の Attack Surface Management (ASM) リーダーである Intrigue を買収して、 Mandiant Advantage SaaS プラットフォームの機能をさらに強化する重要な発表を行いました。この買収により、Jonathan Cran と Intrigue チームも Mandiant ファミリーに加わりました。アドバンテージ機能の構築を継続するにあたり、業界の先見者で起業家として知られるジョナサンが Mandiant に加わることを非常に嬉しく思います。

ASM は急速に出現しており、インターネットに面した攻撃面での資産とエクスポージャーの可視化を通じて価値を高めています。アセットの検出、脆弱性管理、脅威インテリジェンスの間のギャップを埋めます。最高の ASM プレーヤーは、多くのオープン、オンプレミス、およびクラウドのデータ ソースに統合することで、インテリジェンスの運用化を可能にします。

ASM スペースを見てみると、陰謀が際立っていました。チームはここ数年、政府や大企業と緊密に連携しており、印象的な牽引力と規模を獲得しています。このプラットフォームは、Mandiant Advantage の顧客がまさに必要としている柔軟性、深いドメイン モデル、インテリジェンスを迅速に運用化する能力を実証しました。

この新たな分野を考えると、そして大規模なサプライ チェーンの侵害は言うまでもなく、Accellion、SolarWinds、Exchange などのソフトウェアに対する大規模な攻撃を受けて、Intrigue の機能をお客様の手に渡したいと考えました。 Intrigue チームとプラットフォームの統合により、重要なインテリジェンスを迅速に配布し、セキュリティ チームの活動をあらゆる面で推進するという目標に近づくことができます。

Mandiant Advantage 内の攻撃対象領域の管理

今後数か月にわたって Intrigue プラットフォームを統合する際に、Mandiant Advantage のお客様にますます増加するクロスモジュールの価値を提供することをお約束します。いくつかのハイライトを以下に示します。

- 既知の資産と未知の資産の両方の可視性。知らないものを修正することはできません。不明な資産の発見に対する Intrigue のアプローチは、これまで見た中で最高です。多くの異なるソースを統合し、アセットの発見を継続的な調査プロセスとして扱うことで、未知のアセットを発見、分類、管理することができます。この機能は将来の価値の基盤を提供しますが、現在、セキュリティ チームが完全に実装することは困難です。

- 露出への深い洞察。アセットの可視性だけでは、アクションの優先順位を付けるのに十分ではありません。特定の資産の重要性や脆弱性に関する情報がなければ、優先順位を付けることができません。重大な脆弱性をテストするための積極的で直接的なやり取りを通じて、露出に対する意識を高めることができます。また、防火訓練が必要な場合は、自信を持って警報を鳴らすことができます。

- 脅威とインテリジェンス主導の脆弱性認識。最後に、おそらく最も重要なことですが、露出の検出は、最新のインテリジェンスを迅速に運用できる場合にのみ役立ちます。理想的には、顧客の実際の攻撃面に合わせて調整されます。これはキラー アプリです。地上でブーツを使用して行われた検出をできるだけ早くすべての顧客に提供できるようにし、最終的にインシデントの発生を減らし、重大度を下げます。

Better Together — Mandiant Advantage SaaS プラットフォーム

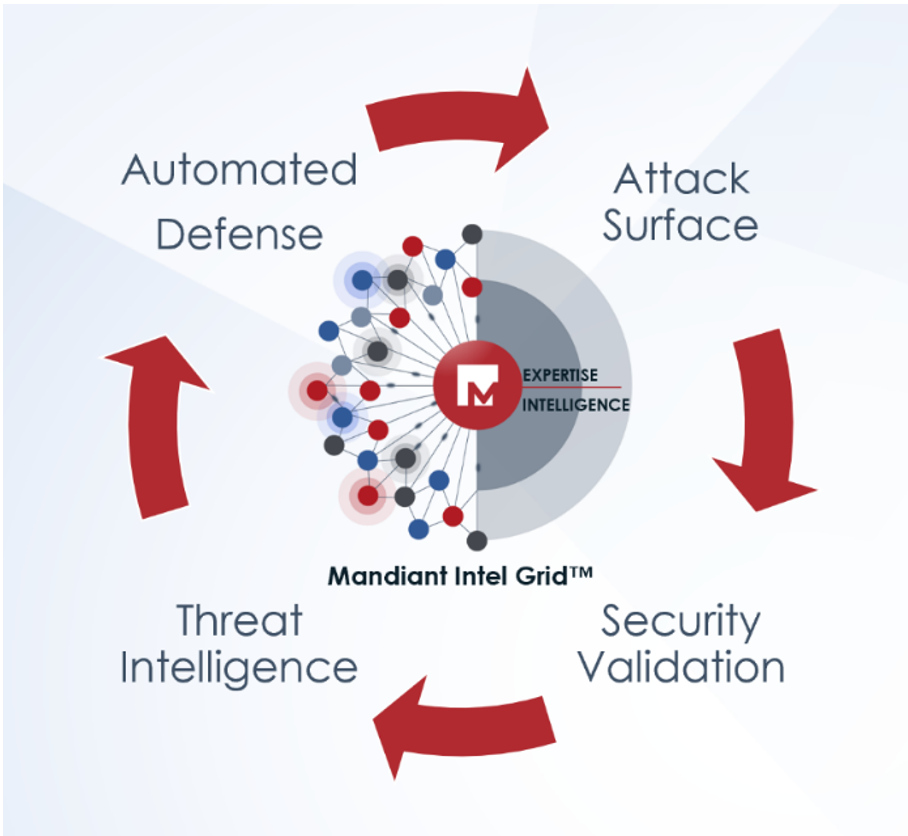

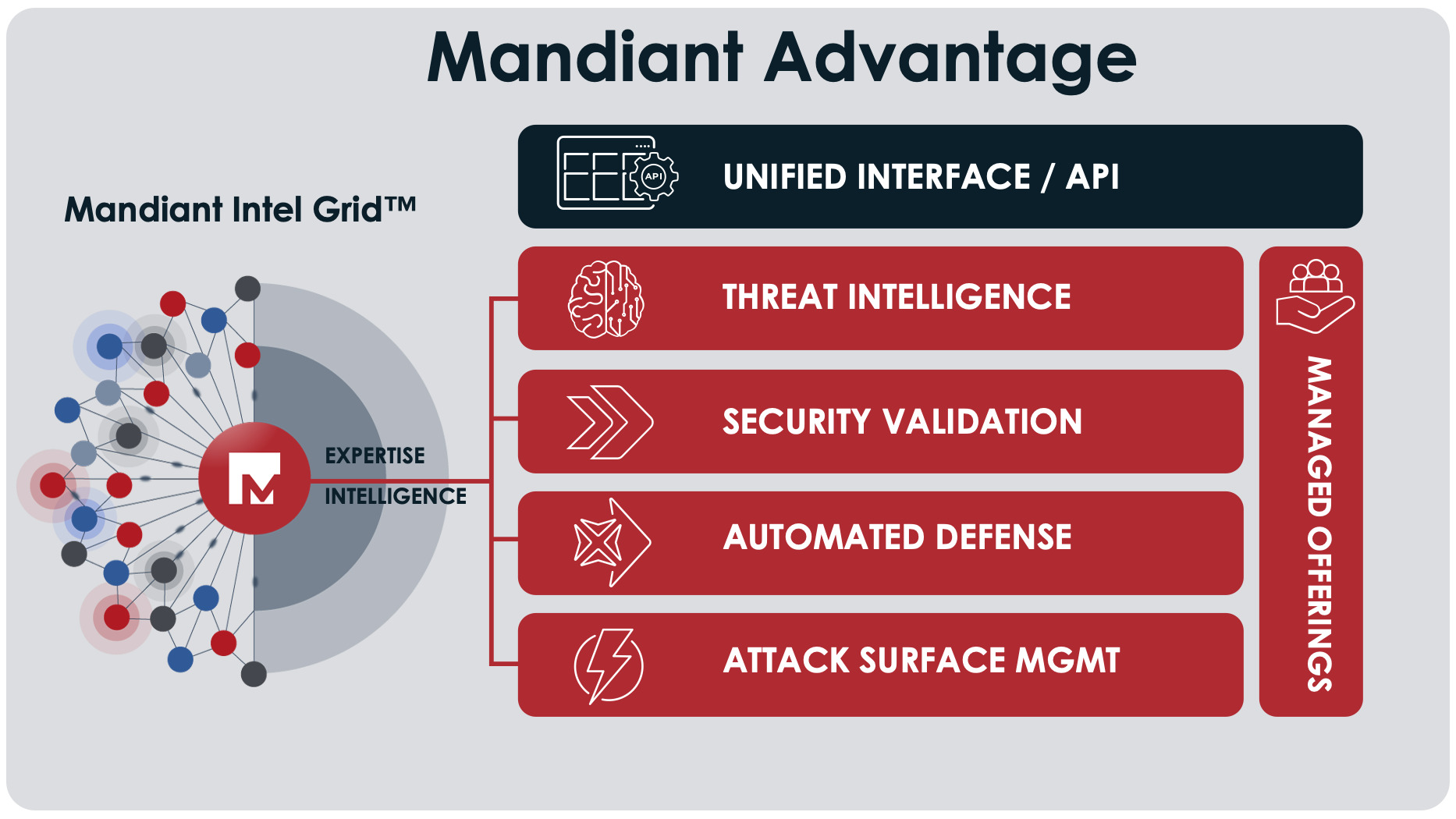

2020 年 10 月にローンチされた Mandiant Advantage は、インシデント対応の最前線で得られた専門知識とインテリジェンスにテクノロジー規模をもたらします。アドバンテージは、Mandiant テクノロジ スイートにアクセスするための SaaS インターフェイスと中央の場所です。ポートフォリオに Intrigue が追加されたことで、Advantage には、Threat Intelligence、 Automated Defense 、およびSecurity Validationと組み合わせることができる ASM モジュールが組み込まれます。

ASM は、Mandiant Advantage プラットフォームへの重要な追加機能であり、防御側が影響を発見し、リスクに基づいて防御に優先順位を付ける機能を提供します。モジュールがどのように動作し、相互作用するかを簡単に見てみましょう。

脅威インテリジェンス:最前線からのインテリジェンス。防御側は、敵が現在どのような戦術とテクニックを利用しているかを知ることができます。攻撃者が X の脆弱性を利用しているため、Y 戦術が使用されていることがわかり、特定の侵害の痕跡 (IoC) と標的となっている技術スタックを特定できます。 ASM と脅威インテリジェンスを組み合わせることで、組織は最も関連性の高い新しいインテリジェンスを運用し、状況を把握し、優先順位を付けることができます。

セキュリティ検証:組織内に展開されたセキュリティ制御の有効性を測定します。セキュリティ チームは、予算と人員の両方の観点から、セキュリティの取り組みを最適化し、合理化し、優先順位を付けることができます。インテリジェンスを Security Validation プログラムに統合することで、攻撃者が積極的に活用している最新の TTP に対して制御をテストできます。 ASM とセキュリティ検証を組み合わせることで、組織は、セキュリティ コントロールが外部の攻撃面への攻撃を効果的にブロックまたは検出しているかどうかを検証できます。

自動防御:専門知識とインテリジェンスを機械学習と組み合わせて、SOC イベント/アラートの関連付けとトリアージを強化します。これは、機械ベースの Mandiant アナリストがセキュリティ プログラムに統合されているようなものです。エキスパート モデルは、マルチベンダー コントロールからの数十億のイベントとアラートを分析して、真のポジティブまたはインシデントを探し、アナリストの時間を大幅に節約します。 ASM と Automated Defense を組み合わせることで、Automated Defense に追加のコンテキストが提供され、アラートの関連性と実用性が向上します。

攻撃面の管理: ASM は、オンプレミス、クラウド、および SaaS アプリケーション環境全体で数千の異なる資産と露出タイプを検出するための継続的でスケーラブルなアプローチを提供します。資産が発見されるだけでなく、使用されているテクノロジーが特定され、脆弱性が確認されます。推測だけではありません。完全な Mandiant Advantage スイートを ASM に追加することで、攻撃面に関する情報が優先順位付けされて検証されるため、サイバー防御者は外部への露出を効率的かつ効果的に減らすことができます。

興味深いケーススタディ

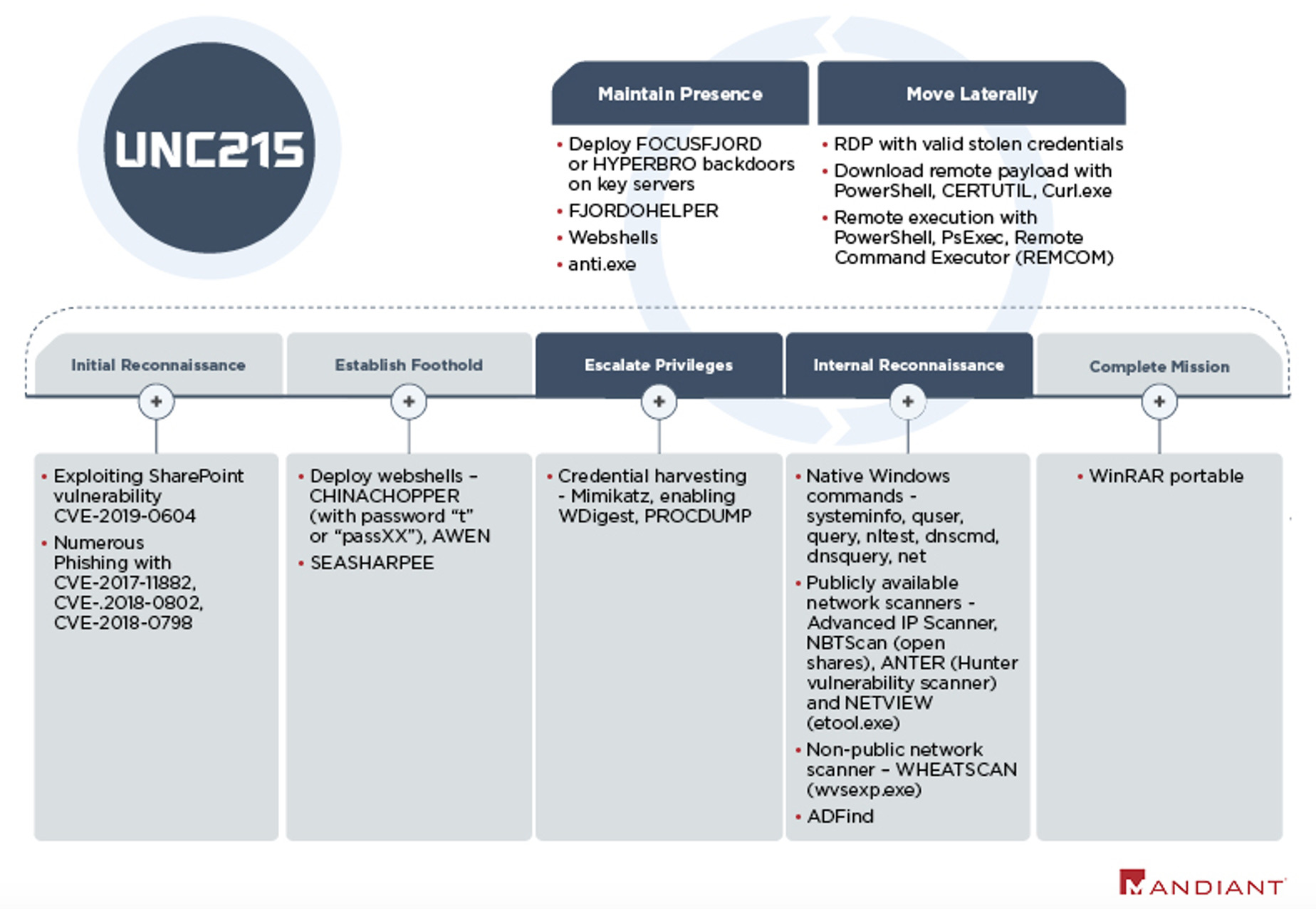

現代の大規模インシデントは、予測可能なパターンで展開されることがよくあります。例を見てみましょう。金銭的利益を得るために IP を盗もうとする脅威アクター グループがいます。この脅威アクター グループが、広く展開されているテクノロジ ソリューションの脆弱性を認識したとします。これは ACME-Tech と呼ぶことができ、進化し続けるクラウド環境で多くの企業によって活用されています。攻撃者は、テクノロジーのプロファイリングを行い、既知の脆弱性を利用して、ACME-Tech を実行しているホスト システムへのリモート アクセスを可能にします。彼らは、世界中の価値の高いターゲットをターゲットにし始めます。ほとんどの攻撃は検出されず、攻撃者は複数の組織へのアクセスをますます深く取得します。

これらの組織の 1 つは、暗号化された大規模なペイロードがリモート ホストに転送されるという形で、疑わしい活動に気付きました。彼らは最悪の事態を恐れ、Mandiant に調査を依頼します。調査の結果、Mandiant のコンサルタントは侵害を発見し、最初の感染ベクトルの調査を開始します。

調査が進むにつれて、重要な早期警告情報がサニタイズされ、Mandiant Advanced Practices チームと共有されます。彼らは、これが孤立したインシデント以上のものになる可能性があることを発見しました。 UNC ( 未分類の脅威グループ) プロファイルが作成され、TTP、脆弱性、公開されている IoC が Mandiant Intel Grid に配布されます。

Mandiant Intel Grid は、自動防御、セキュリティ検証、および ASM を同時に更新しながら、脅威インテリジェンス モジュールを介して顧客に通知します。

自動防御モデルが更新され、既知の攻撃パターンに基づいて調査を検出および作成します。

自動防御モデルが更新され、既知の攻撃パターンに基づいて調査を検出および作成します。- 検証テストは、攻撃者によって利用されている動作を含むように更新されているため、コントロールをテストできます。

- ASM は脆弱性とテクノロジーのチェックについて通知を受けるため、顧客は ACME-Tech のすべてのインスタンスに対する危険性と、IoC のレビューの必要性を認識することができます。遅滞なく、ASM は既知のホストと通信して、脆弱性が存在し、悪用可能かどうかを検証します。

この時点で、ACME-Tech を悪用しようとする試みが成功するかどうかを判断するために、セキュリティ検証テストが実行されます。セキュリティ チームは、「ACME-Tech 攻撃は、導入されている制御によって検出、防止、または見逃されるか?」という質問に答えることができます。

この知識があれば、リスクを軽減する手順を決定し、本格的なインシデント対応を行う必要があるかどうかを判断できます。顧客は現在、Automated Defense での今後の試みを監視しており、そのコントロールがそのような試みを検出することを検証し、環境に脆弱な技術のインスタンスがあることを発見しました。

長い週末が楽になったようですね。それがMandiant Advantageです。

参照: https://www.mandiant.com/resources/blog/an-intriguing-update-to-mandiant-advantage

Comments