Zimbra Collaboration Suite (ZCS) の重大な脆弱性を利用して、約 900 台のサーバーがハッキングされたことがわかりました。

この攻撃は当時パッチがなく、 1.5 か月近くゼロデイの状態でした。

CVE-2022-41352 として追跡されている脆弱性は、攻撃者が ZCS サーバーに Web シェルを仕掛ける悪意のあるアーカイブの添付ファイルを含む電子メールを送信すると同時に、ウイルス対策チェックをバイパスできるリモートコード実行です。

サイバーセキュリティ企業のカスペルスキーによると、 Zimbra フォーラムでこの脆弱性が報告されるとすぐに、さまざまな APT (高度な持続的脅威) グループがこの脆弱性を積極的に悪用したとのことです。

Kaspersky は、脆弱性が広く公表されてCVE 識別子を受け取る前に、この脆弱性を悪用する巧妙な攻撃者によって少なくとも 876 台のサーバーが侵害されたことを検出したと語っています

活発な攻撃行動が遂行中

先週、Rapid7 のレポートは、CVE-2022-41352 の積極的な悪用について警告し、セキュリティ更新プログラムが当時利用できなかったため、利用可能な回避策を適用するよう管理者に促しました。

同日、概念実証 (PoC) が Metasploit フレームワークに追加され、スキルの低いハッカーでも脆弱なサーバーに対して効果的な攻撃を開始できるようになりました。

Zimbra はその後、ZCS バージョン 9.0.0 P27 でセキュリティ修正をリリースし、脆弱なコンポーネント (cpio) を Pax に置き換え、悪用を可能にする脆弱な部分を削除しました。

しかし、それまでにエクスプロイトは攻撃ペースを上げており、多数の脅威グループがすでに攻撃を開始していました。

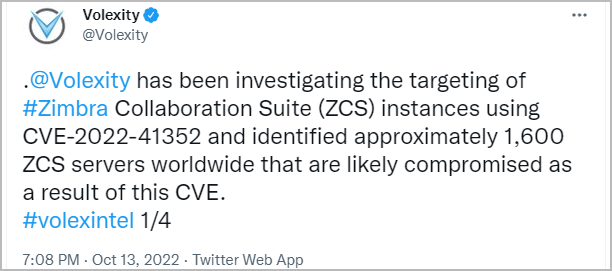

Volexity は昨日、アナリストが CVE-2022-41352 を利用して Webshell を仕掛ける攻撃者によって侵害されたと思われる約 1,600 台の ZCS サーバーを特定したと報告しました。

高度なハッキング グループが使用

サイバーセキュリティ企業 Kaspersky との非公開の会話で、重大な欠陥を利用する未知の APT が、Zimbra フォーラムに投稿された情報に基づいて、有効なエクスプロイトを組み合わせた可能性が高いと発言しています。

最初の攻撃は 9 月に始まり、インドとトルコの脆弱な Zimbra サーバーを標的にしていました。この攻撃の最初の波は、攻撃の有効性を評価するための関心の低いターゲットに対するテスト波である可能性があります。

しかし、Kaspersky は、攻撃者がこの最初の攻撃で 44 台のサーバーに侵入したと評価しました。

脆弱性が公開されるやいなや、脅威の攻撃者はギアを切り替え、大規模な標的設定を実行し始めました。管理者がシステムにパッチを適用して侵入者への扉を閉める前に、世界中のできるだけ多くのサーバーを侵害することを望んでいました.

この第 2 波はより大きな影響を与え、832 台のサーバーに悪意のある Web シェルを感染させましたが、これらの攻撃は以前の攻撃よりもランダムでした。

利用可能な Zimbra セキュリティ アップデートまたは回避策を適用していない ZCS 管理者は、エクスプロイト アクティビティが活発化しており、しばらく停止しない可能性が高いため、すぐに適用する必要があります。

Comments