オランダ政府は、2024 年末までに Resource Public Key Infrastructure (RPKI) 標準を採用することにより、インターネット ルーティングのセキュリティをアップグレードします。

RPKI (リソース認証) は、ルートの暗号検証を通じて、悪意があるかどうかにかかわらず、インターネット トラフィックの誤った再ルーティングから保護します。

この規格では、デジタル証明書を使用して、ルーティング情報の交換に使用されるボーダー ゲートウェイ プロトコル (BGP) を保護し、宛先パスの IP アドレスを制御する正当なネットワーク オペレーターを介してトラフィックが送信されるようにします。

すべてのICTシステムのRPKI

オランダの標準化フォーラム (オープン標準の使用に関して公共部門にサービスを提供する研究および助言組織) は、オランダ政府が管理するすべての通信デバイス (ICT) が 2024 年までに RPKI 標準を使用する必要があると発表しました。

政府はこの勧告を支持し、先週の決定で、新しく追加された ICT 機器と既存のシステムの両方を参照するポリシーを採用しました。

RPKI 証明書は一元的に保存され、公開されているため、世界中のどこからでもネットワーク プロバイダーがインターネット トラフィック ルートを検証できます。

RPKI を実装するネットワークは、インターネット トラフィックが許可されたパスのみを介してルーティングされることを確信できるため、中間者攻撃やその他のデータ転用および傍受攻撃のリスクを排除できます。

RPKI を使用しない場合、インターネット ルーティングは、管理する正しい IP プレフィックスをアドバタイズするネットワーク オペレーターの信頼に依存します。ただし、このモデルでは、オペレーターが特定の IP アドレスのセットを処理していると誤って宣伝した場合、別のパスをたどるトラフィックを受信することになります。

パフォーマンスへの影響 (ネットワーク遅延、中断など) とは別に、この信頼ベースのモデルは、トラフィックの傍受と監視を可能にする悪意のある BGP ハイジャックや、スパム送信のための正当な IP アドレスのスプーフィングへの扉を開きます。

BGP ハイジャックの一例は 2019 年のもので、オランダのインターネット サービス プロバイダー KPN からのネットワーク トラフィックが2 時間以上China Telecom に転送されました。

インターネット トラフィックの再ルーティングは、構成エラーによりネットワーク オペレータが別のパーティの IP 空間を発表した場合にも、誤って発生する可能性があります。 2021 年、このような事故により、 世界中の何千ものネットワークが混乱しました。

RPKIの採用

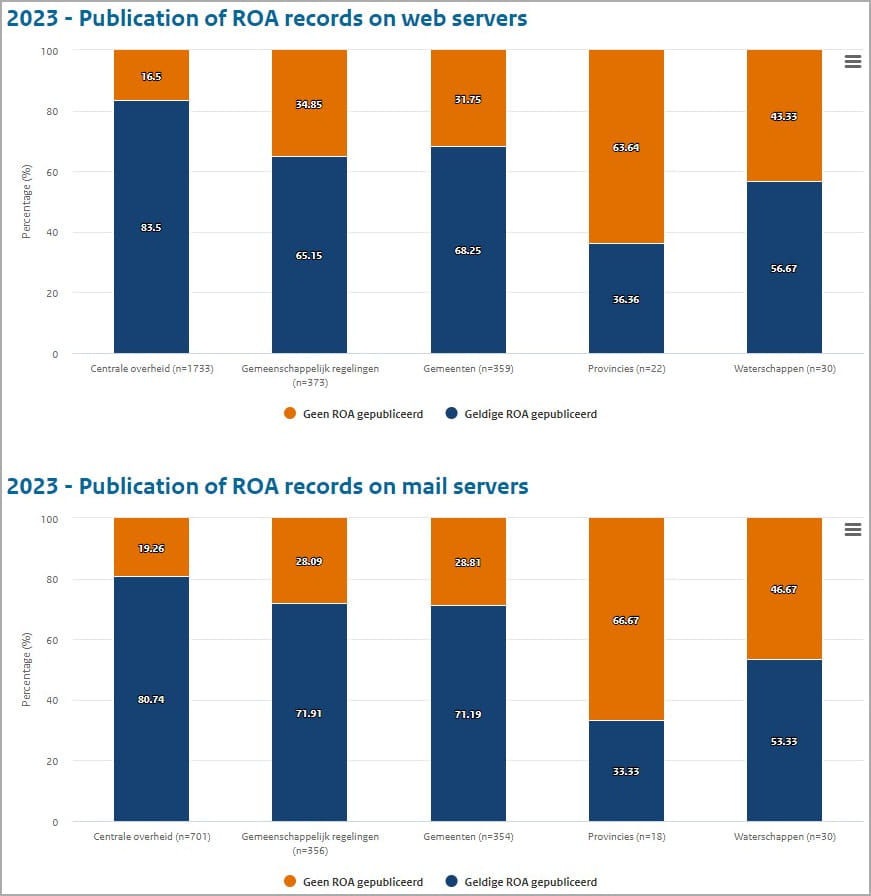

RPKI の採用はオランダですでに高く、政府の Web サイトの 77.9% と電子メール ドメインの 75.1% が既に標準をサポートしています。

しかし、RPKI の世界的な採用は、その開発者や支持者が望んでいたよりも遅く、ティア 2 の ISP が遅れをとっています。

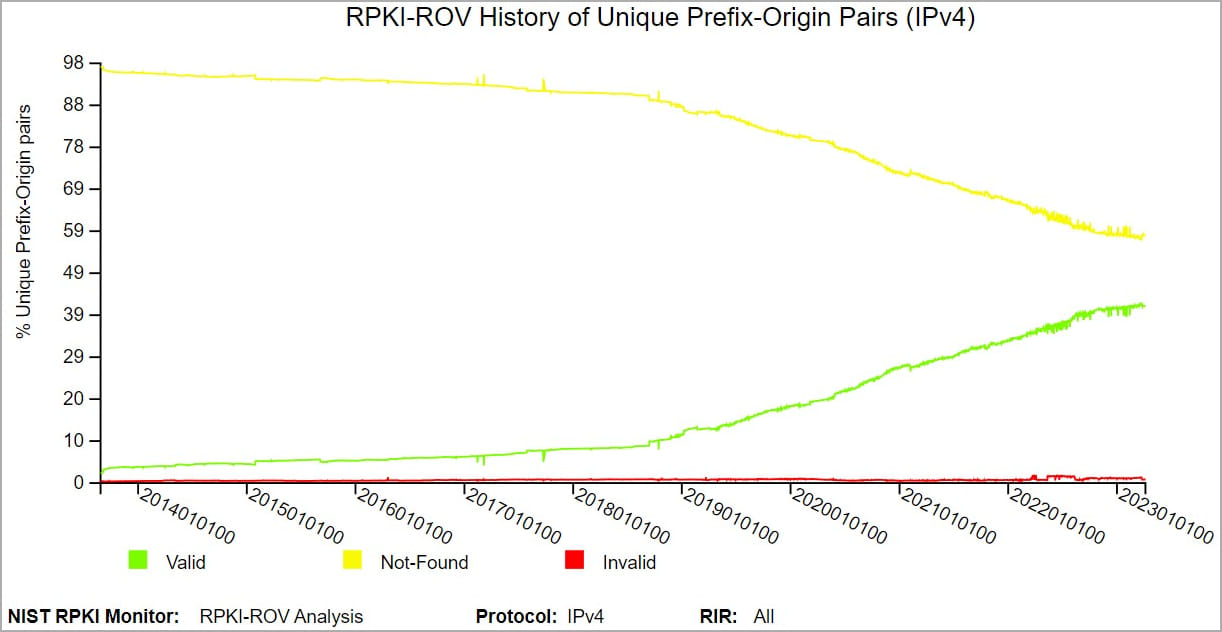

米国国立標準技術研究所 (NIST) には、BGP ルーティング情報を含む、さまざまなデータ リポジトリから抽出された RPKI エコシステムに関するリアルタイムの情報を提供するライブ RPKI モニターがあります。

2023 年 4 月の NIST データによると、検証可能な IPv4 プレフィックスとオリジンのペアの約 41% が RPKI に準拠しており、58% がルーティング インシデントの影響を受けやすく、1% がルート オリジン キーに不一致があるため、有効ではありません。

RPKI はより安全で優れたインターネットに貢献していますが、採用率が 41% であることは、世界中のトラフィック セキュリティを向上させるにはまだ長い道のりがあることを示しています。

2020 年初頭の RPKI 採用率は 18% で、2021 年 1 月には 27%、2022 年初頭には 33.5% に増加しました。

Comments