セキュリティ コミュニティは、サイバー脅威に対して世界をより適切に配置するために、継続的に変化し、成長し、互いに学び合っています。新しい Voice of the Community ブログ シリーズの最新の投稿では、Microsoft 製品マーケティング マネージャーのNatalia Godylaが、 Binary Defenseの創設者兼最高技術責任者であるDave Kennedyと対談しています。 Dave は、セキュリティ オペレーションに関する彼の洞察を共有します。これらのチームが効果的に機能するために必要なもの、セキュリティ オペレーション センター (SOC) を成熟させるためのベスト プラクティス、および今後数年間の最大のセキュリティ課題です。

ナタリア: セキュリティ運用チームの標準的なツール、役割、フレームワーク、およびサービスは何ですか? SecOps チームが成功するために必要な基本要素は何ですか?

Dave:セキュリティ運用チームは、オンプレミスとオフプレミスの両方でインフラストラクチャを可視化する必要があります。これらの攻撃の多くは、侵害された 1 つの資産または 1 つの資格情報から始まるため、可視性が重要です。それらはネットワーク全体に広がり、多くの場合、多くの損害をもたらします。エンドポイント、ネットワーク インフラストラクチャ、およびクラウド環境は、これらの問題の多くが発生する場所です。エンドポイントのようなリスクの高い領域から始めることをお勧めします。

次に、セキュリティ情報やMicrosoft Azure Sentinelなどのイベント管理システムなどのデータを取り込み、ログ分析を行って、何かが侵害されていないかどうかを判断する場所が必要です。

また、MITRE ATT&CK フレームワークのようなフレームワークは、業界で特定の攻撃者にマッピングされた、実際に確認された特定の攻撃を示す優れたベースラインです。これにより、それらに優先順位を付け、検出を改善し、検出を構築するために適切なログが環境に取り込まれるようにすることができます。

ナタリア: チームはどのように MITRE ATT&CK フレームワークを運用化できますか?

Dave: MITRE ATT&CK フレームワークを初めて見たときは、あまりにも大きいのでびっくりしますが、情報の宝庫です。誰もが、すべてを保護できる城のような考え方に集中していましたが、攻撃者が環境内にいる場合はどうなるでしょうか?保護は依然として非常に重要であり、保護メカニズムを整備する必要がありますが、多くの場合、保護には時間がかかり、文化的な変更が必要になります。 多要素認証のようなことをしている場合は、それをユーザーに伝える必要があります。

MITRE ATT&CK フレームワークは、攻撃者が予防的コントロールを回避したときに何が起こるかを教えてくれます。彼らがシステム上でコードを実行し、追加情報を抽出したり、ラテラル ムーブメントやエクスプロイト後のシナリオを通じて別のシステムに移動してデータにアクセスできるようにするその他のアクションを実行したりすると、どうなるでしょうか? MITRE ATT&CK フレームワークは、攻撃者の観点から何が起こっているかを正確に概念化し、それらの攻撃パターンに基づいて検出を構築する方法です。

通常、攻撃者が環境にアクセスできる時間は、数時間、数日、または数か月です。その時間を短縮し、攻撃の最初の数分または最初の数時間でそれらを検出してシャットダウンすることができれば、当社はかなりの損害を免れたことになります。これは、環境で何が起こっているか、異常なアクティビティがいつ発生しているのかを理解して、より効果的に対応できるようにするためのフレームワークです。

ナタリア: セキュリティ チームは、MITRE ATT&CK フレームワークのどの程度を検出に組み込む必要がありますか?フレームワークをマッピングするために、既存のツールにどの程度依存する必要がありますか?

Dave:今日の多くのツールは、すでに MITRE ATT&CK フレームワークなどに多くのマッピングを行っていますが、それは包括的ではありません。 エンドポイントの検出と応答の製品がある場合、MITRE ATT&CK フレームワークの 20% しかカバーしない可能性があります。既存のツールとテクノロジーを MITRE ATT&CK フレームワークにマッピングすることは、非常に一般的な方法です。たとえば、潜在的なマルウェアを爆発させて効果があるかどうかを確認するサンドボックス仮想化技術を使用する電子メール ゲートウェイを使用している場合があります。これは、MITRE ATT&CK フレームワークの特定のコンポーネントをカバーするのに役立つテクノロジ スタックの 1 つのコンポーネントです。フレームワークの別のコンポーネントをカバーする Web コンテンツ フィルタリングがあり、エンドポイント検出部分の一部をカバーするエンドポイント検出および応答 (EDR) がある場合があります。

テクノロジー製品は、MITRE ATT&CK フレームワークにかかる労力を削減するのに役立ちます。ただし、組織がそれらをマッピングして、どこにギャップや弱点があるかを理解することが非常に重要です。おそらく、環境の可視性を高めるために、追加のテクノロジーが必要になるでしょう。私は、Windows システム サービスであるSystem Monitor (Sysmon) の大ファンです。インシデント レスポンダーと話をすると、Sysmon データ ログにアクセスできれば、脅威ハンティングとインシデント対応の観点から見た情報の宝庫であるとのことです。

敵対者の視点から見ることも重要です。世界中のすべての攻撃者があなたの組織やビジネスを標的にしたいわけではありません。たとえば、製造業の場合、すべての敵の標的になるわけではありません。 MITRE ATT&CK フレームワークですべてを実行する必要がないように、攻撃者が何をしているのか、どのような業種をターゲットにしているのかを調べてください。フレームワークを自分にとって重要なものに絞り込み、組織を標的にする可能性が最も高い攻撃者に基づいて検出を構築できます。

ナタリア: チームがすべての基本を理解しており、SecOps プラクティスを成熟させたい場合、何を提案しますか?

Dave:ほとんどのセキュリティ オペレーション センターは非常に事後対応型です。成熟した組織は、より積極的なハンティングまたは脅威ハンティングに向かっています。良い例として、Azure Sentinel を介してすべてのログを送信している場合、Kusto クエリ言語や、分析およびデータ セットでのクエリなどを実行して、異常なアクティビティを探すことができます。これらの組織は、コマンド ライン引数、サービスの作成、親子プロセス関係、またはマルコフ連鎖を経て、親子プロセス関係の異常な逸脱や異常なネットワーク アクティビティを調べることができます。

これは、基本から始まり、レッド チームまたは自動化ツールのいずれかを使用して新しいエミュレーション基準またはシミュレーション基準を実行するにつれて、時間の経過とともにより高度になる継続的な進歩です。これらは、環境の適切なベースラインを取得し、侵害の可能性を示す異常なトラフィックを探すのに役立ちます。敵対者のエミュレーションは、データ侵害によって発見された既知の手法を使用して、特定の敵対者の攻撃者を模倣する場所です。たとえば、SolarWinds サプライ チェーン攻撃で何が起こったのかを調べます。Microsoft のすべての調査に敬意を表し、これらの特定のアクターが使用していた手法を以下に示します。それらを再び使用しないでください。

より成熟した組織はすでにそれを実施しており、私たちが「 敵対者シミュレーション」と呼んでいるものに向かって進んでいます。そこでは、組織の脅威モデルを見て、それらの敵対者がどのように動作するかから攻撃とテクニックを構築します.以前に発見されたのと同じ種類のテクニックを使用してそれを行うことはありません。ある環境で攻撃者が何をするかをシミュレートしようとしていますが、青いチームはそれらを識別できますか。

ナタリア: 脅威ハンティングのベスト プラクティスは何ですか?

Dave:脅威ハンティングは、タイミングとリソースによって異なります。専用のリソースが必要というわけではありません。脅威ハンティングは、週に 1 回、月に 1 回、または四半期に 1 回行うことができます。これには、データを調べて異常なアクティビティを探すことが含まれます。すべてのサービスの作成を見てください。渡されるすべてのコマンド ライン引数を調べます。 MITRE ATT&CK フレームワークの大部分は、環境内の親子プロセス関係とコマンド ライン監査だけでカバーできます。北から南への交通だけでなく、東から西への交通にも注目してください。すべての監査ログを見てください。ドメイン ネーム システム (DNS トラフィック) を通過します。

たとえば、あるユーザーが Outlook を使用していて、電子メールをクリックして Excel ドキュメントを開くと、マクロがトリガーされ、PowerShell または CMD EXE が呼び出されました。これは、通常のユーザーには見られない異常なアクティビティです。そのため、それに焦点を合わせて、何が起こったのかを突き止めましょう。

また、レッド チームが攻撃を開始し、検出チームが同時にログを調べて、より良い検出を構築したり、可視性のギャップがある場所を確認したりする、より多くのパープル チーム エンゲージメントを実施することもできます。脅威ハンティング チームを持つ企業は、レッド チームがネットワーク上に配置したさまざまな地雷を回避することを非常に困難にしています。

ナタリア: インシデント対応ワークフローはどのようなものであるべきですか?

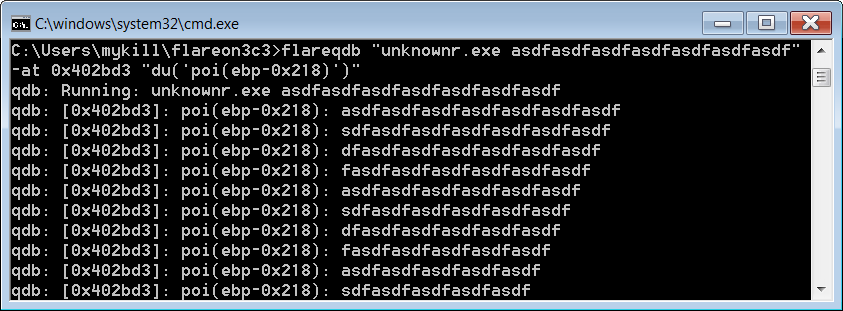

Dave:脅威ハンティングの演習中のアラートまたは異常なアクティビティは、通常、誰かに分析を依頼します。 SOC アナリストは通常、アラームが誤検知であるか、分析が必要なものであるかを判断するために、アラームごとに 30 秒から 4 分かかります。明らかに、際立っているのは難読化技術のようなものです。たとえば、非常に異常に見える一連のコードを含む PowerShell や、エンドポイント保護製品を回避しようとする難読化などです。より紛らわしいものには、オペレーティング システムによってコード署名された正当なアプリケーションを利用してファイルをダウンロードし、将来的に実行する攻撃である、オフ ザ ランドのようなものがあります。

実際に何が起こっているかを確認するための調査フェーズが開始されます。悪意のあるアクティビティがあると判断された場合、通常はインシデント対応が開始されます。彼らは他のシステムに移動しましたか?このマシンをネットワークから切り離して、何が起こっているかをすべて把握しましょう。メモリ分析をしましょう。実際の攻撃者が誰であるかを突き止めましょう。これをレッド インテリジェンスと組み合わせて、特定の敵を特定することはできますか?彼らの能力は何ですか?適切なデータがすべて揃っていることを確認し、それが重大な違反なのか、それとも 1 つのシステムに自己完結型のものなのかを判断するために、タイムラインの作成を開始します。

SolarWinds に対するサプライ チェーン攻撃の影響を受けたお客様のために、いくつかのインシデント対応シナリオを実行しました。お客様にとっての最大の課題は、ログがそこまでさかのぼらないことでした。何が起こったのか知っています。

ナタリア: インシデント レスポンダーが成功するには何が必要ですか?

Dave:組織のインシデント対応準備評価を行うことを強くお勧めします。また、セキュリティ情報およびイベント管理 (SIEM) であれ、データ分析ツールであれ、データ レイクであれ、徹底的に調べられる集中型のログ記録をお勧めします。私はシスモンの大支持者です。パワー実行、コマンド ライン監査、DNS トラフィック、プロセス インジェクション、親子プロセス関係を実行できます。ネットワークログもお勧めします。多くの組織が実行できるわけではありませんが、完全なパケット キャプチャを実行できれば、それも素晴らしいことです。セキュア ソケット レイヤー (SSL) またはトランスポート レイヤー セキュリティ (TLS) からデータ パケットを取得し、リモート メモリを取得できることも非常に重要です。非常に一貫した方法でシステムからアーティファクトを取得できますか?

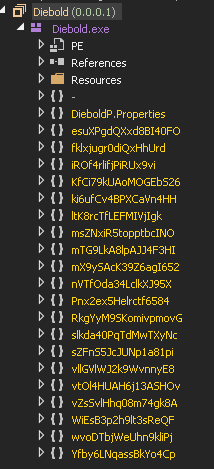

机上の演習では、インシデントの処理方法と連携方法について経営陣と IT 部門が同じ認識を持つこともできます。非常に具体的なタイプのシナリオを実行すると、どこにギャップや弱点があるかを把握するのに役立ちます。私が Diebold で最高セキュリティ責任者を務めていたとき、年に 3 ~ 4 回の卓上演習を実施し、年に 2 回、CEO や CFO などの上級管理職を含めていました。何がインシデント対応になるのか、サイバーの観点から何が起こり得るのかをまったく理解していなかったので、彼らは目を見張るものがありました。非常に具体的な攻撃の実際のシミュレーションとシナリオを実行し、それらがどのように反応するかを確認しました。これらのタイプのシナリオは、チームの理解を深め、より良いコミュニケーション、より良いツール、またはより良い対応方法が必要な場所を特定するのに非常に役立ちます。

ナタリア: セキュリティ オペレータが攻撃を回避するために実装できるその他の戦略は何ですか?

Dave:多層防御を見ると、常に保護を改善することが重要です。常に消防モードにいるため、検出だけに集中する必要はありません。多要素認証、パッチ管理、セキュリティ アーキテクチャなど、基本は本当に重要です。

アプリケーション制御や許可されたアプリケーション リストなどを使用して、攻撃対象領域を減らすことが重要です。組織の適切なベースラインがあるため、アプリケーション制御はおそらく、今日のほとんどの攻撃を遮断する最も効果的な方法の 1 つです。これは、 ゼロ トラストモデルなどに一貫して当てはまります。組織にすべてを提供するのではなく、組織のサービス プロバイダーになります。攻撃面を減らすことで、インシデント レスポンダーや SOC アナリストが対処しなければならないノイズを排除し、私たちが見たい多くの忠実度の高いものに集中できるようになります。

多くの組織に継続的に侵入しているのを目にすることの 1 つは、常に消防モードにあり、アラームの 90% が誤検知であり、アラーム疲労状態にあることです。同社のセキュリティ オペレーション センターでは、検出が改善されていません。戦略側の誰かが来て、「ビジネスを妨げず、攻撃対象領域を下げる方法でユーザーをロックダウンできないか?」と言ってくれる人が本当に必要です。

Natalia: 脆弱性評価戦略は SOC 戦略にどのように適合しますか?

Dave:プログラムの脆弱性と露出は、攻撃者が利用する重要な機会です。過去のデータ侵害を見ると、フィッシングではなく直接的なエクスプロイトを使用するものは、特定のシステムへのアクセスを許可する一般的な脆弱性と露出 (CVE) を通常は 6 か月以上使用していました。そのため、攻撃対象領域を減らし、脆弱性がどこにあるかを理解することが非常に重要になります。これにより、攻撃者が侵入するのをより困難にすることができます.

今日、企業を襲っているのはゼロデイ攻撃ではありません。時代遅れのシステムです。パッチが適切に適用されていません。多くの企業は、オペレーティング システム側でうまくいくでしょう。 Windows マシン、Linux マシン、Apple にパッチを適用します。しかし、サードパーティ アプリケーション、特に社内の Web アプリケーション層 (ミドルウェア、マイクロサービス) では、非常にうまく機能しません。ほとんどの場合、それはアプリケーションの所有権に帰着します。多くの場合、IT 部門はオペレーティング システム プラットフォームとそれが置かれているインフラストラクチャを所有しますが、通常はビジネス オーナーがこれらのアプリケーションのスポンサーになるため、所有権は非常に曖昧な領域になります。アプリケーションの更新を所有するのは事業主ですか、それとも IT 部門ですか?パッチが定期的に配布されるように責任を負う明確な所有者がいることを確認してください。

定期的な脆弱性評価を行っておらず、環境内の脆弱性を探していない場合、パッチの不足や特定のセキュリティ修正の不足に基づいて攻撃者が利用するデータ侵害の可能性が非常に高くなります。攻撃の最初の数段階が最も重要です。これは、ほとんどの組織が防御策を構築しているためです。悪用後の後半の段階、特に流出コンポーネントに到達する段階では、ほとんどの組織は適切な検出機能を備えていません。これらの検出メカニズムを事前に整備し、それらのシステムにパッチを確実に適用することが非常に重要です。

ナタリア: 私たちは、今日セキュリティが直面している課題についてよく話し合います。別のアプローチを取りましょう。あなたに希望を与えるものは何ですか?

Dave:私に希望を与えてくれるのは、セキュリティの変化です。 10 年前、私たちはペネトレーション テストの観点から組織に入り、これらの企業を破壊するだけでした。そして翌年、私たちは入って、これらの会社を再び破壊しました.彼らの焦点は常に技術的な脆弱性であり、攻撃者があなたの城に入った後に何が起こるかではありません.業界は、はるかに効果的に対応できるように、行動パターンの逸脱をよりよく探す必要があるという考え方に本当にシフトしています.業界は間違いなく正しい方向に進んでおり、それは本当に希望を与えてくれます。

マイクロソフト セキュリティ ソリューションがセキュリティ オペレーションのモダナイゼーションにどのように役立つかをご覧ください。

- Azure Defenderでハイブリッド クラウド ワークロードを保護します。

- 今すぐAzure Security Centerを使い始めましょう。

Microsoft セキュリティ ソリューションの詳細については、当社の Web サイトをご覧ください。 セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments