オペレーショナル テクノロジー (OT) の資産所有者は、OT と産業用制御システム (ICS) ネットワークのレッド チーミングは、中断や生産システムへの悪影響の可能性があるため、リスクが大きすぎるとこれまで考えてきました。この考え方は何年もの間ほとんど変わっていませんが、この分野での Mandiant の経験は、これらの視点が変化していることを示唆しています。 OT 生産ネットワークを安全にレッドチーム化することで、お客様にますます価値を提供しています。

OT システムに対する脅威の数と可視性の増加、IT ハードウェアとソフトウェアの OT ネットワークへの採用の増加、OT セキュリティ チームの成熟など、いくつかの要因によって OT のレッドチームへの意欲が高まっている可能性があります。これに関連して、本番環境での具体的な脅威について学ぶ顧客をサポートしてきた長年の経験に基づいて、OT でのレッド チームに対する Mandiant のアプローチに関する詳細を共有することが適切であると考えました。

この投稿では、OT レッド チームに対する Mandiant のアプローチを紹介し、ケース スタディについて説明します。この関与の間、Mandiant はターゲットの OLE for Process Control (OPC) サーバーとクライアントの分散制御システム (DCS) 環境の管理制御を取得するのにわずか 6 時間しかかかりませんでした。次に、このアクセスを使用して情報を収集し、脅威アクターが準備して物理プロセスを攻撃するために取ることができるパスをシミュレートする攻撃シナリオを開発しました (レッドチームが DCS の弱点に依存したのではなく、脆弱なパスワードの実装に依存していたことを強調しますターゲット環境で)。

注: OT 生産システムでのレッド チームには、計画、準備、および「通路全体」でのコラボレーションが必要です。レッドチームは、産業プロセス制御と、それを達成するために使用される機器、ソフトウェア、およびシステムに関する深い知識を持っている必要があります。赤いチームと資産所有者は、アクティビティを実行する前に、許容可能なしきい値を確立する必要があります。

詳細については、当社の Web サイトにアクセスしてください。また、 Mandiant サービスまたは脅威インテリジェンスをリクエストすることもできます。

OT におけるセーフ レッド チーミングに対する Mandiant のアプローチ

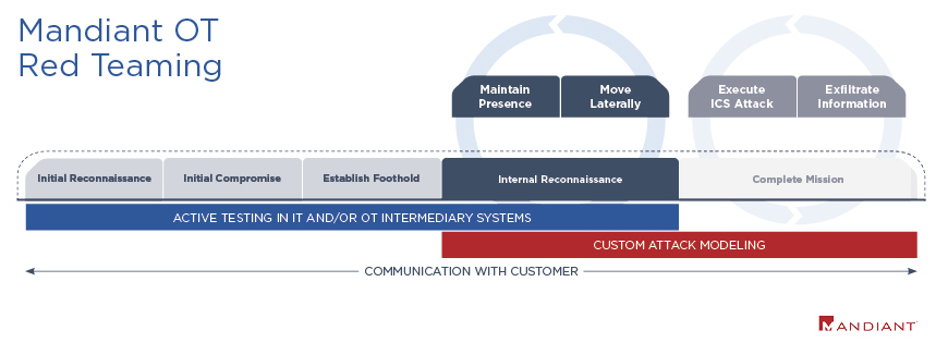

Mandiant のレッド チーム OT 運用システムへのアプローチは、IT および/または OT 中間システムでのアクティブ テストと、1 つまたは複数の現実的な攻撃シナリオを開発するためのカスタム攻撃モデリングの 2 つのフェーズで構成されます。当社のアプローチは、OT を標的とした攻撃のライフサイクルを反映するように設計されており、初期段階 (初期侵害、足場の確立、特権のエスカレート、および内部偵察) でのアクティブなテスト、およびアクティブ/パッシブ データ収集とカスタム脅威モデリングの組み合わせにより、実現可能な設計を行います。攻撃者がミッションを完了するためにたどる経路。

- Mandiant の OT レッド チームは、IT 侵害を利用して OT ネットワークにピボットする外部の攻撃者の観点から、または OT ネットワークへのアクセスを既に取得し、侵入をエスカレートする準備ができているアクターの観点から開始される可能性があります。

- 次に、ほとんどのターゲット環境で広く利用可能なさまざまなコモディティ ツールとユーティリティを活用して、OT 中間システム全体をピボットし、ターゲット ICS への特権アクセスを取得します。

- このプロセス全体を通じて、お客様との絶え間ないコミュニケーションを維持し、安全基準を確立します。防御側が積極的に参加することで、組織は、情報を抽出するために使用する技術や、標的のネットワークを移動するために悪用する弱点についても学ぶことができます。

- アクティブなテストが合意された安全しきい値で停止したら、この情報をコンパイルし、システムとプロセスに関する追加の調査を行って、脅威アクターの行動に関する専門知識に基づいて、現実的でターゲット固有の攻撃シナリオを開発します。

Mandiant の OT レッド チームは、ターゲット環境、組織の目標、および資産所有者のサイバー セキュリティ プログラムの成熟度に応じて、さまざまな方法でスコープを設定できます。たとえば、ネットワーク アーキテクチャ全体をテストする組織もあれば、単一のシステムまたはプロセスに対する攻撃のみをサンプリングすることを好む組織もあります。このタイプのサンプリングは、多数のプロセスを所有し、それらを 1 つずつテストする可能性が低い組織に役立ちますが、代わりに、ターゲット固有の弱点と脆弱性を反映する単一の使用事例から学ぶことができます。スコープに応じて、レッド チームの結果は次のように調整できます。

- ターゲット固有の脆弱性に基づいて攻撃シナリオをモデル化し、攻撃者が環境内でそれらを悪用した場合の範囲と結果を決定します。

- 偵察とラテラル ムーブメントの初期段階における攻撃パスをモデル化して、攻撃者が OT のさらなる侵害を可能にするために悪用する可能性のある容易に達成できる成果を特定します。

- Advanced Persistent Threat (APT) などの既知のアクターからの戦術、技術、および手順 (TTP) に基づいてシナリオをモデル化するために、脅威インテリジェンスを運用化します。

- 安全性や運用を混乱させるリスクが高いと判断された特定のプロセスやシステムをテストします。この分析は、リスクの高いシステムを保護するために必要な方法を決定するためのギャップや弱点を浮き彫りにします。

OT でのレッド チームは防御側に独自の価値を提供します

OT でのレッド チームは、組織のニーズに非常に特化した方法で価値を生み出すと同時に、実際の攻撃者の「禁止されていない」世界と攻撃者の「安全第一」の責任との間のギャップを縮小するため、防御側にとって非常に役立ちます。赤チーム。攻撃者が実稼働の OT セグメントにピボットした直後に、従来のレッド チームの関与が終了するのが一般的ですが、私たちが使用するようなハイブリッド アプローチにより、防御側は OT の特定の長所と短所を可視化することができます。ネットワークとセキュリティの実装。 OT 本番ネットワークでのレッド チームのその他の利点は次のとおりです。

- これは、高度なアクターが特定の目標を達成するためにたどる可能性のあるパスを防御者が理解し、予測するのに役立ちます。サイバー脅威インテリジェンスは、この知識を構築するもう 1 つの優れた方法ですが、レッド チームを使用すると、サイト固有のデータをさらに取得できます。

- これは、さまざまな業界やプロセスにわたる OT ネットワークに存在するさまざまなテクノロジやアーキテクチャを説明する防御側のニーズに対応します。その結果、一般的なセキュリティのベスト プラクティス ガイダンスではカバーされないことが多い異常値が考慮されます。

- ターゲットネットワークで実際に何が起こるかを示すアクティブなテストに基づいて、具体的で現実的な出力が得られます. Mandiant の OT レッド チームの結果は、アクターが重要なプロセス ネットワークにアクセスするには、一般的なセキュリティ テスト ツールで十分であることを示しています。

- これにより、実際の攻撃者の行動とターゲットに関する特定の知識に基づいた概念的な攻撃シナリオが得られます。シナリオでは、パッチを適用できない弱点や脆弱性が浮き彫りになる場合がありますが、これらは防御者に、ライフサイクルの早い段階でリスクを軽減するための代替緩和策を定義するために必要な知識を提供します。

- 攻撃ライフサイクルのさまざまな段階で、アクターが悪用できる本当の弱点を特定するのに役立ちます。この知識があれば、防御側は、脅威の活動が重要な本番システムに到達する前に、または少なくとも侵入の初期段階で、脅威の活動を阻止する方法を定義できます。

私たちのアプローチを現実の世界に適用する: Big Steam Works

この取り組みの間、私たちは重要な制御システムへのアクセスを取得し、産業用蒸気ボイラーが分散制御システム (DCS) で運用されている環境で破壊的な攻撃を設計する任務を負っていました。この説明では、「Big Steam Works」と呼ばれる名前を含む顧客情報を編集し、機密情報を変更しました。ただし、全体的な攻撃手法は変わりません。 Big Steam Works の主な目的は、近隣の化学製品製造会社に蒸気を届けることです。

このレッドチームの範囲について、顧客は OT 本番ネットワークに完全に集中したいと考えていました。私たちは IT ネットワークでテストを実行せず、代わりに Big Steam Work の OT ネットワークで静的 IP アドレスの形式で付与された初期アクセスでエンゲージメントを開始しました。このエンゲージメントの目標は、安全性と運用の両方に重大な物理的影響を与える可能性があるシナリオを調査する結果主導の分析を提供することでした。レッド チームのアプローチに従い、エンゲージメントは 2 つのフェーズに分けられました。IT および/または OT 中間システム全体にわたるアクティブなテストと、攻撃者がミッションを完了するためにたどる可能性のあるパスを予測するためのカスタム攻撃モデリングです。

アクティブなテスト段階では、高い安全基準を維持するために細心の注意を払っていたことに注意してください。これには、IT と OT の両方に関する知識を持つ高度なスキルを持つ人材だけでなく、顧客との継続的な関わりが必要でした。 Big Steam Works のメンバーは、先に進む前にテストを停止して結果を評価するための安全しきい値を設定するのを手伝ってくれました。また、テストを積極的に監視して、プロセスの意図しない変更を観察し、学習し、警戒を続けました。

フェーズ 1 – アクティブ テスト

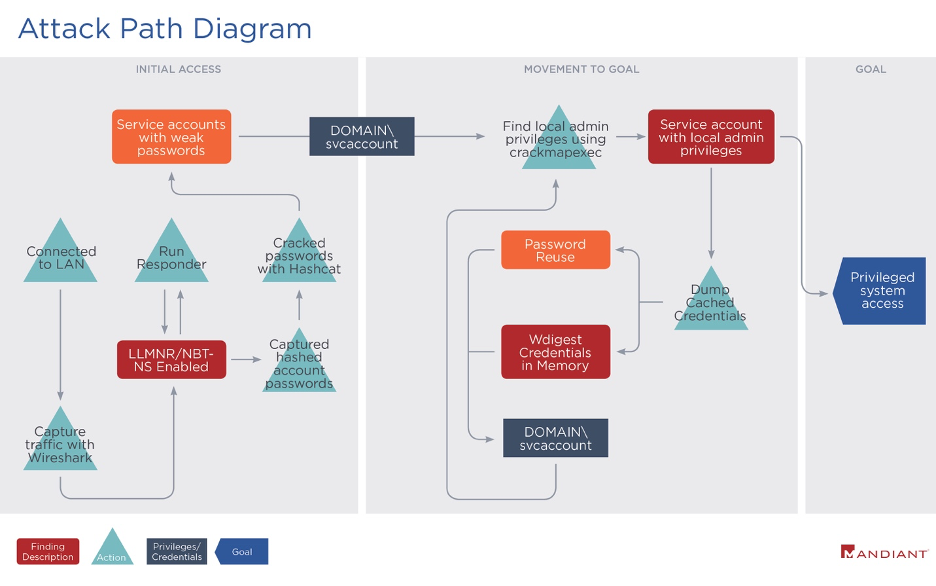

このフェーズでは、一般にアクセス可能な攻撃的なセキュリティ ツール (Wireshark、Responder、Hashcat、CrackMapExec など) を活用して、情報を収集し、権限をエスカレートし、OT ネットワークを移動しました。 6 時間近くで、Big Steam Works の複数の OLE for Process Control (OPC) サーバーとクライアントの DCS 環境での管理制御を達成しました。テストが DCS の弱点に依存したのではなく、ターゲット環境での脆弱なパスワードの実装に依存したことを強調します。図 2 は、攻撃パスの詳細を示しています。

- Wireshark を使用してネットワーク トラフィックを収集し、ネットワーク通信をマッピングして、資格情報の収集、ラテラル ムーブメント、権限昇格に使用できるプロトコルを特定しました。キャプチャのパッシブ分析では、IPv6 アドレスの動的ホスト構成プロトコル (DHCP) ブロードキャスト、リンクローカル マルチキャスト名前解決 (LLMNR) プロトコル トラフィック、および NetBios ネーム サービス (NBT-NS) トラフィックが示されました。

- Responder と呼ばれる公開ツールを使用して、デバイスからのブロードキャスト LLMNR、NBT-NS、および WPAD 名前解決要求に応答しました。サブネット上の他のクライアントからのブロードキャストされた名前解決要求に応答して IP アドレスを提供したため、中間者 (MiTM) 攻撃を実行し、ネットワーク上のデバイスから NTLMv1/2 認証プロトコル パスワード ハッシュを取得しました。

- 次に、Hashcat を使用してハッシュ化された資格情報をクラックし、それらを使用して、さらなるラテラル ムーブメントと侵害を行いました。取得した資格情報には、OPC サーバーとクライアントのローカル管理者権限を持つサービス アカウントが含まれていましたが、これらに限定されませんでした。パスワードの強度と複雑さが不足しているため、Hashcat は取得した資格情報をわずか 6 秒でクラックしました。

- 最初の 3 つの手順で取得した資格情報を使用して、CrackMapExec を使用してネットワーク上の他のホストにアクセスしました。これらのホストから、ローカル アカウントとドメイン アカウントの両方に属する追加のキャッシュされたユーザー名、パスワード、およびパスワード ハッシュをダンプしました。

- これにより、ネットワーク内の DCS の OPC クライアントとサーバーに対する特権アクセスと制御が可能になりました。これ以上の攻撃は実行しませんでしたが、この時点で得られたアクセスのレベルにより、産業用蒸気ボイラーに対する標的型攻撃の最終段階を設計および概念化するためのさらなる偵察とデータ収集を行うことができました。

アクティブなテスト フェーズで使用した TTP は、実際の OT 侵入時に攻撃者が使用できる最も単純なリソースの一部に似ています。ケースの結果は、Mandiant OT レッドチームの関与でよく見られる最も一般的な弱点のほんの一部しか示していないことを考えると、懸念されます。この侵入に使用されたすべてのツールが既知であり、公開されていることを強調します。 Big Steam Works にアクセスできる攻撃者はこれらの方法を使用できた可能性があります。これらの方法は容易に達成できるものであり、多くの場合、単純なセキュリティの軽減策で防ぐことができるからです。

フェーズ 2 – カスタム攻撃モデリング

約 1 週間にわたり、Mandiant はクライアントの文書や産業用蒸気ボイラーに関する調査から追加情報を収集しました。次に、フェーズ 1 で達成された結果を考慮して、攻撃者がターゲット プロセスへの破壊的な攻撃を設計するためにたどるプロセスをミラーリングしました。侵入のこの時点で、攻撃者は Big Steam Works の OPC クライアントとサーバーを完全に制御できます。 、DCS 環境への可視性とアクセスを取得します。

たどるパスを定義する前に、攻撃者はさらに偵察を行う必要があります (たとえば、Big Steam Works DCS 環境内の追加のシステム、データ、および資格情報を侵害するなど)。具体的には、攻撃者は次の可能性があります。

- DCS 構成ソフトウェア/エンジニアリング ワークステーションへのアクセス

- 構成・制御ロジックファイルの取得

- 環境内のさまざまな DCS ノードのタイプ/機能を特定する

- システムの概要、グラフィックス表示、およびポイントのドリルダウンにネイティブ DCS ツールを使用

- リモートHMI画面を介してオペレータが監視するアラーム/アラートを識別し、それらを定義されたポイントにマッピングします

- データの収集とレビューに基づいて、物理的なプロセスの流れをマッピングします

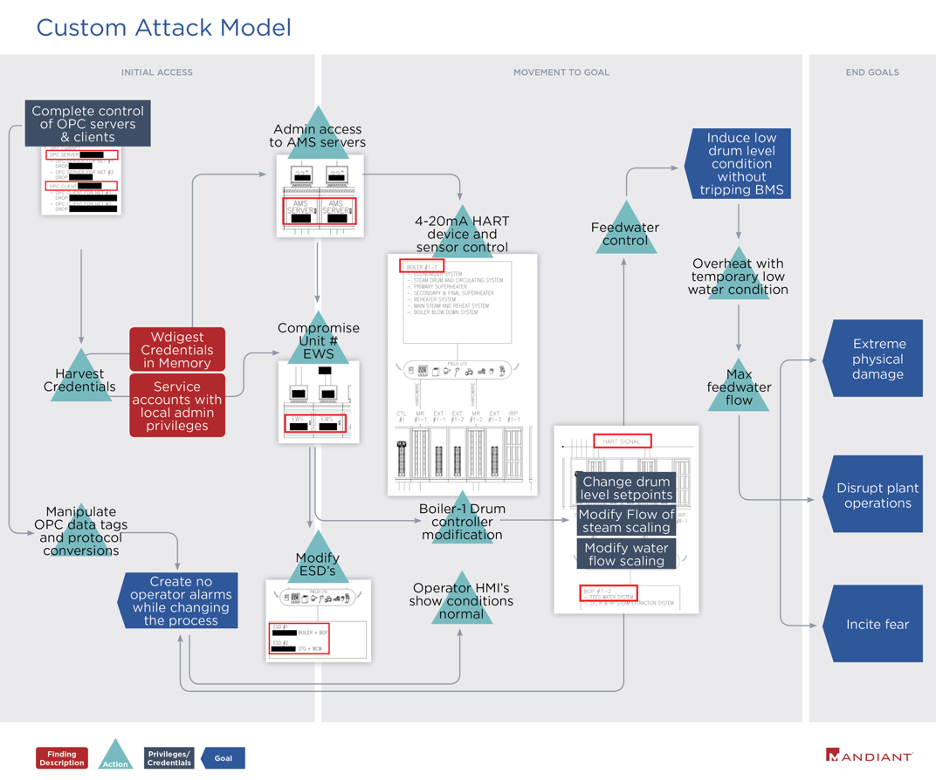

次のステップは、カスタム シナリオを開発することでした。この例では、攻撃者が、物理的な損傷と運用の中断を引き起こす可能性が高い状態を作成しようとしているケースをモデル化することを任されました (図 3 を参照)。このシナリオでは、攻撃者は、バーナー管理システムやその他の安全メカニズムを作動させずに、ボイラー ドラムの水位を安全なしきい値よりも下げることで、これを達成しようとしました。成功した場合、これはボイラーで急速かつ極端な過熱を引き起こす可能性があります。このような状況で給水バルブを開くと、壊滅的な爆発が発生する可能性があります。

図 3 は、実際の攻撃者が OPC サーバーとクライアントへのアクセスを取得した後、どのように任務を遂行するかを示しています。攻撃者が目標に近づくにつれて、クライアント環境に固有のニュアンスとプロセスに組み込まれた追加の安全性とセキュリティ制御のために、成功の可能性と行動の実際の影響の両方を評価することがより困難になります。ただし、この分析は、物理プロセスの全体的な構造と、特定の最終目標を達成することを目的とした潜在的な攻撃者の行動を示しているため、非常に価値があります。さらに、レッドチームの最初のフェーズで得られた結果から直接進められます。

このモデルは、攻撃者がボイラー ドラムを管理するデバイスにアクセスし、検出されずに水位を変更するために実行できるアクションの 1 つの実行可能な組み合わせを示しています。フェーズ 1 で取得したアクセス レベルでは、攻撃者は同様のツールを使用して、ボイラー ドラムのコントローラーのエンジニアリング ワークステーション (EWS) を侵害できる可能性があります。これにより、攻撃者は、ドラム レベルの設定値の変更、蒸気スケーリングの流れの変更、水流スケーリングの変更などのアクションを実行できる可能性があります。このモデルは、プロセスの奥深くに存在する可能性のある追加の安全性とセキュリティ対策をすべて反映しているわけではありませんが、攻撃者がアラームを変更し、センサー出力を制御して検出されないようにする必要があることを説明しています。

テストで得られた結果を、実際の攻撃に伴う潜在的な物理的影響と動機に関連付けることで、このモデルは Big Steam Works に特定の物理的プロセスに対するサイバー セキュリティの脅威の現実的な概要を提供しました。お客様とのさらなるコラボレーションにより、調査結果を検証し、モデルに反映されたリスクを軽減するために組織をサポートすることができました。

見通し

Mandiant の OT レッド チームは、IT および OT ネットワークの脆弱性と弱点の実践的な分析と、攻撃者の目標と特定の結果に到達するための可能な手段の概念モデリングを組み合わせることで、組織をサポートします。また、セキュリティ担当者が攻撃者の視点を採用し、OT 侵入の簡単な成果としての価値に関係なく、他の方法では考えられなかった可能性のある攻撃ベクトルを調査することもできます。

私たちのアプローチは、テストされたネットワーク内の OT 中間システムに対する侵入活動の技術的証拠に基づいて、現実的なシナリオを提示します。このように、特定の重要なシステムやプロセスに対する脅威の結果主導型の分析をサポートするように調整されています。これにより、組織はデジタル資産に関連する攻撃シナリオを特定し、プロセスを保護して施設の安全を確保するのに最も役立つセーフガードを決定できます。

詳細については、当社の Web サイトにアクセスするか、 Mandiant サービスまたは脅威インテリジェンスをリクエストしてください。

参照: https://www.mandiant.com/resources/blog/hands-on-introduction-to-mandiant-approach-to-ot-red-teaming

Comments