Atomic MacOS Stealer(AMOS)のような情報窃取ツールは、単体のマルウェアをはるかに超えた存在です。それらは、盗まれたデジタルIDの収集、取引、運用を中心に構築された成熟したサイバー犯罪経済の基礎的な構成要素です。

最新のステイラーは、最終的な目標として機能するのではなく、地下市場に供給する大規模なデータ収集エンジンとして機能し、盗んだ認証情報、セッション、財務データを売買することで、アカウントの乗っ取り、詐欺、後続の侵入を促進します。

このようなキャンペーンが特に効果的なのは、高度に日和見的なソーシャル・エンジニアリング・アプローチを採用しているためです。攻撃者は常に技術トレンドに適応し、信頼できるプラットフォーム、一般的なソフトウェア、検索エンジン、さらには新興のAIエコシステムまでも悪用して、ユーザーを騙してマルウェアを実行させます。

工業化されたデータの収益化と適応力のあるソーシャルエンジニアリングの組み合わせにより、情報窃取者は今日のサイバー犯罪の状況において最も信頼性が高く、スケーラブルなエントリーポイントの1つとなっています。

フレアの研究者は、新しいレポート「2026 Enterprise Infostealer Identity Exposure」の中で、サイバー犯罪経済におけるインフォステーラーの優位性の高まりと、組織におけるアイデンティティ暴露の影響の拡大に注目しています。

この記事では、AMOSインフォスティーラーをケーススタディとして取り上げ、その進化、運用モデル、および活動期間中の実際の活動を調査します。

インフォステーラーの仕組み

インフォステーラーは、単一の感染を大規模なクレデンシャル、セッション、およびアイデンティティの侵害に変換するため、現代のサイバー犯罪のキルチェーンにおいて最も重要な実現要因の1つとして機能します。

一般的に、インフォスティーラーは、被害者のマシン上で実行されると、ブラウザ、システム・クレデンシャル・ストア、暗号ウォレット、メッセージング・アプリ、ローカル・ファイルなどを迅速に列挙し、認証データ、セッション・クッキー、機密文書などを抽出した上で、攻撃者が管理するインフラに流出させます。

ClawHavoc – 最新のキャンペーン

Koi securityによる最近のリサーチでは、AMOS情報窃取者の拡散テクニックは、弱点を見つけ、テクノロジー・ユーザーのあらゆるセグメントを悪用して認証情報を窃取するように狡猾に設計されていることを思い知らされました。

この調査では、ClawHavocについて、スキル市場そのものを汚染することで、OpenClawとClawHubエコシステム(非常に人気のあるパーソナルAIアシスタント)を標的とした大規模なサプライチェーンキャンペーンであると説明している。

具体的な内容も印象的だが、それ以上に重要なのは根本的な戦術だ。AMOSのディストリビューターは、AIを宣伝するソフトウェアとしてOpenClawの人気に乗じている。

ユーザーが個人的または組織的な利益のために急いでインストールすると、攻撃者はその中にAMOSマルウェアをバンドルし、貴重なPII、認証情報、機密データを盗む機会を見出す。

配信モデル:攻撃者は、暗号化ツール、生産性ユーティリティ、YouTubeヘルパー、金融またはGoogle Workspace統合など、合法的に見えるスキル(OpenClawアドオン)をアップロードします。

いったんインストールされると、マルウェアは認証情報、暗号ウォレットデータ、ブラウザセッション、SSHキー、その他の機密データを盗み出す可能性があり、マーケットプレイスの審査が弱い場合、AIエージェントの拡張エコシステムがいかに影響力の大きい流通経路になり得るかを浮き彫りにしている。

これは最新のキャンペーンである。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

攻撃者が攻撃する前にステーラーのログを監視する

Flareは、ダークウェブマーケットやTelegramチャンネルから毎週100万件以上の新しいステラーログを追跡しています。

侵害された認証情報、アクティブなセッションクッキー、企業アクセスを、脅威者がアカウント乗っ取り攻撃で武器にする前に検出します。

マルウェアAMOS – AMOSの最初の目撃情報

AMOSは2023年5月頃、Telegramチャンネルに初めて登場しました。

Macキーチェーンからのパスワードのエクスポート、ファイルグラバー、システム情報、macOSパスワードの流出、ブラウザセッションの窃取、様々な情報窃取管理機能(ウェブパネル、テスト、Telegramログなど)を使用した暗号ウォレットデータの窃取などの機能を記載しています。

当時、コストは月額1000ドルで、USDT(TRC20)、ETH、またはBTCで支払いました。

それ以来、AMOS infostealerはアンダーグラウンドエコシステムの一部となり、脅威行為者は、彼ら自身の邪悪なビジネスへの最初のアクセスとして使用するために、(AMOSのような)infostealerから抽出されたstealerログを喜んで購入します。

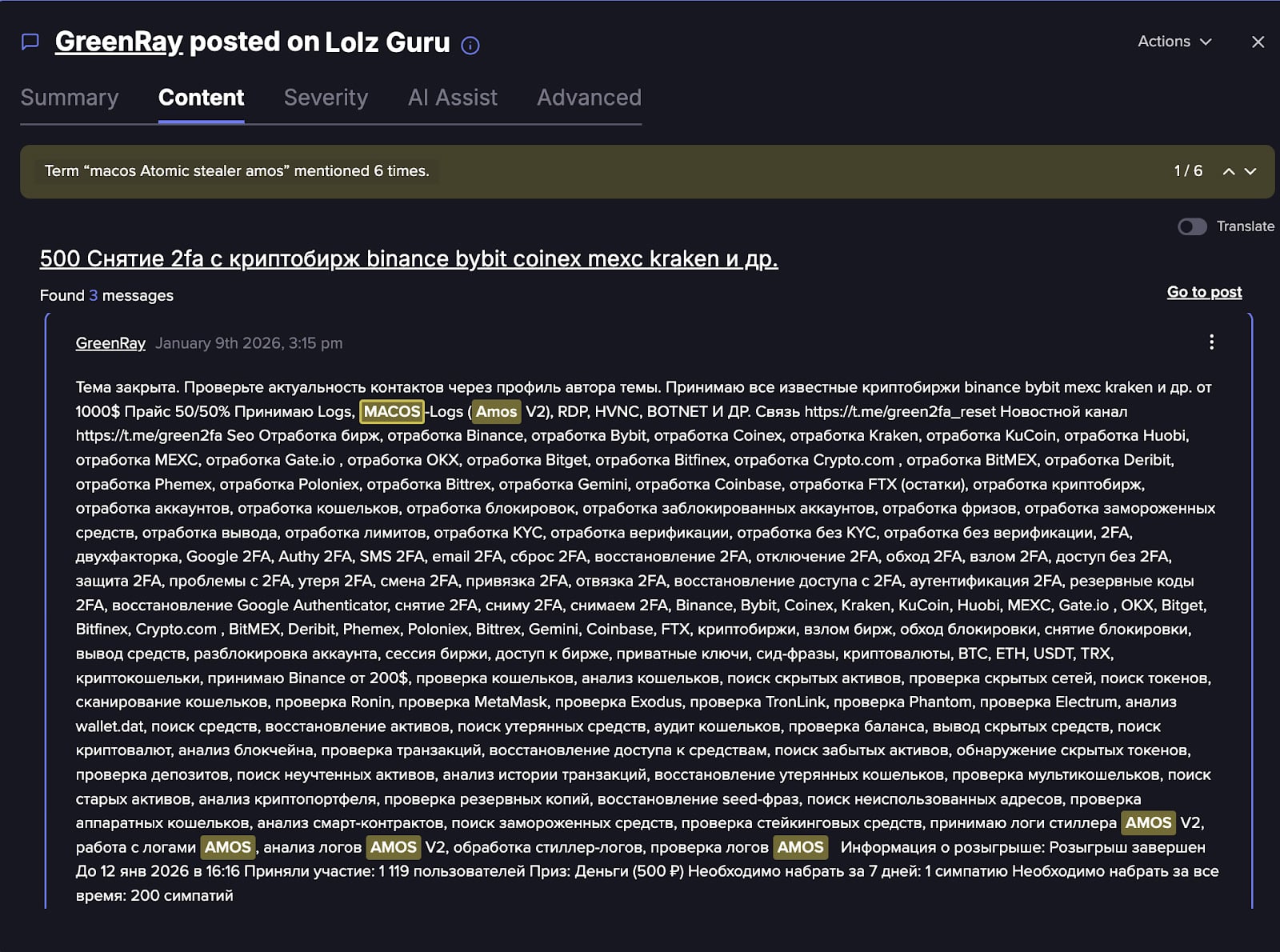

例えば、以下では、Cryptoウォレットの盗難を扱うロシア語を話す脅威アクターが、関連するAMOSログを探していることがわかります。

Flareで表示– 無料トライアルにサインアップしてアクセスしてください。

AMOSの手口

伝統的に、AMOSはフィッシングリンク、フィッシングメール、トロイの木馬化されたインストーラー、クリックベイトなど、よく知られた人気のある情報窃盗犯と同じように拡散されますが、近年ではより目立つキャンペーンも見られます。

LastPassユーザーを狙う

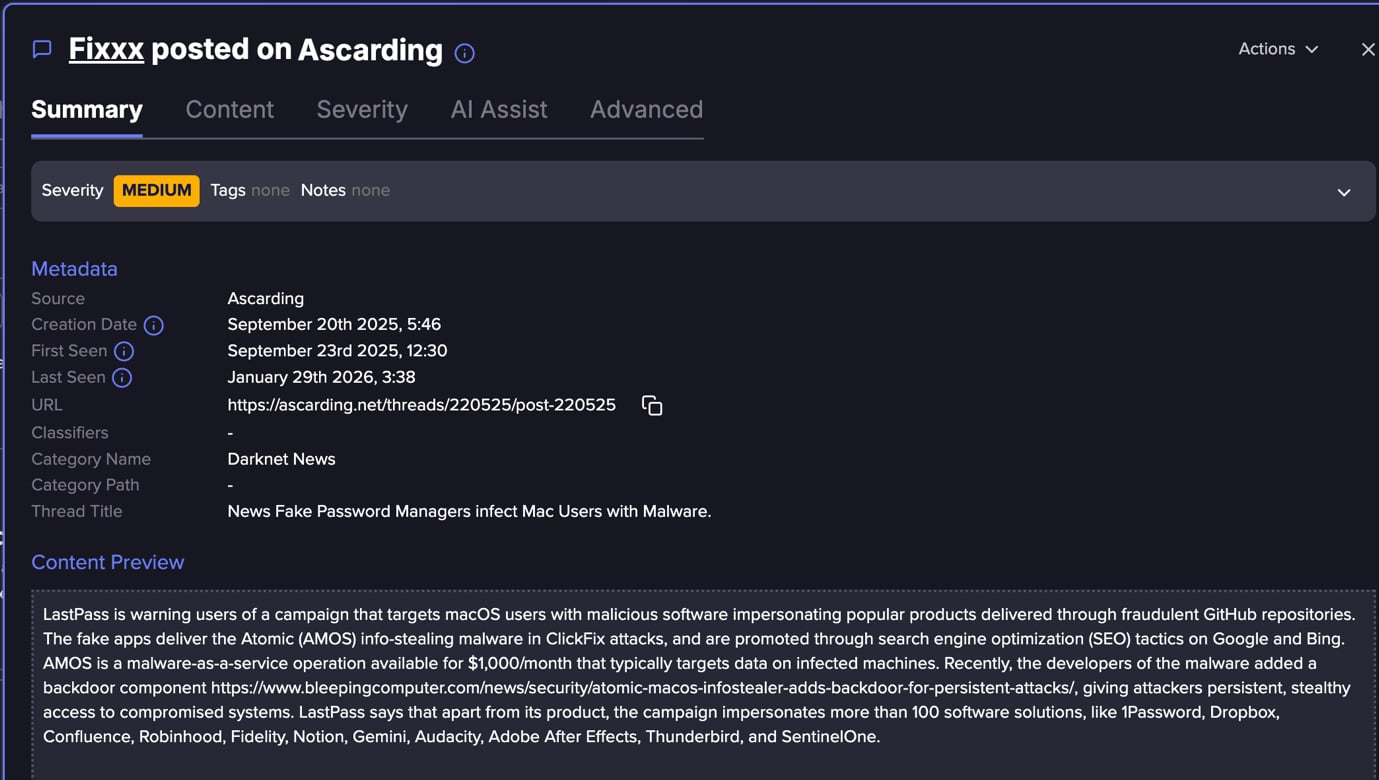

あるアンダーグラウンドのフォーラムで、現在進行中のAMOSキャンペーンを警告するLastPassに関する投稿を目にした。

このキャンペーンは、不正なGitHubリポジトリ経由で配布される偽のアプリケーションを通じてmacOSユーザーを標的としており、攻撃者は100以上の有名ソフトウェアブランドになりすまして正当性を高めていました。

この作戦は、GoogleとBingのSEOポイズニングを利用して、これらの悪質なリポジトリを検索結果に押し出し、最終的に被害者をClickFixスタイルのページに誘導して、ソーシャルエンジニアリングによってターミナルコマンドを貼り付けさせ、AMOSペイロードをダウンロードして実行させます。

このキャンペーンが特に強力なのは、攻撃者が自動アカウント作成機能を使って新しいGitHubリポジトリを継続的に生成しているためであり、信頼できる開発者プラットフォームや検索エンジンが、スケーラブルなマルウェア配布インフラとしてますます悪用されていることを浮き彫りにしています。

AIを活用した拡散経路

ClawHavocはAMOS初のAIキャンペーンではなかった。2025年12月、Huntressは、AMOSがChatGPTユーザーを標的としていることを報告しました。脅威行為者はChatGPTの共有チャット機能を利用して、信頼できるドメイン(chatgpt.com)上に悪意のある「インストールガイド」を直接ホストし、誘い文句の説得力を格段に高めています。

被害者は主に、偽の「ChatGPT Atlas browser for macOS」を宣伝する有料検索広告(SEOポイズニング/不正広告)を介してそこに誘導され、1行のターミナルコマンドを実行するよう指示され、事実上ユーザーを実行メカニズムに変えてしまいます。

この例は、脅威行為者がマルウェア配布の一環としてAIコンテンツの誇大広告を武器にしていることを改めて示しています。

従来の拡散経路

最新のmacOS情報窃取キャンペーンは、技術的なエクスプロイトではなく、ソーシャルエンジニアリング主導の配布に大きく依存しています。一般的に、脅威行為者は、Tor Browser、Photoshop、Microsoft Officeなどの一般的なソフトウェアの偽インストーラを作成し、本物そっくりのDMGディスクイメージ内にマルウェアをパッケージ化します。

これと並行して、Google Adsのようなプラットフォームを介した不正広告を利用し、正規ベンダーに酷似したなりすましのダウンロードサイトに被害者を誘導します。

例えば、正規のソフトウェアを検索したユーザは、AMOSのようなステイラーを無言で実行する悪意のあるインストーラーをホストするそっくりなドメインにリダイレクトされる可能性があります。

また、被害者がmacOSのターミナルで自らコマンドを実行するよう誘導する、命令ベースの実行テクニック(しばしばClickFixと呼ばれる)の使用も増えています。

攻撃者は、システムの脆弱性を悪用する代わりに、説得力のあるインストール指示を頼りに、最終的にマルウェアのペイロードを実行します。例えば、ユーザーにファイルをターミナルにドラッグするように指示したり、コマンドを貼り付けるように指示したりします。

これらの手口は、ユーザーの信頼、ブランドのなりすまし、合法的な配布チャネルを悪用して、従来のセキュリティ制御を回避し、感染の成功率を高める方向にシフトしていることを反映しています。

アンダーグラウンド経済モデル

AMOSエコシステムは、構造化されたMaaS(Malware-as-a-Service)サプライチェーンとして動作しており、開発者(多くの場合、AMOSセラーまたはアフィリエイトとしてアンダーグラウンドフォーラムで追跡される)は、ステーラープラットフォーム、アップデート、インフラストラクチャコンポーネント、場合によっては管理パネルを、一般的に暗号通貨で支払われる、歴史的に月額~1,000ドル程度で宣伝されているサブスクリプション費用で提供している。

ダウンストリームの脅威行為者は、ステラーキットへのアクセスを購入し、ルアーや配布チャネル(不正広告、偽インストーラ、フィッシング、SEOポイズニング、サプライチェーンの悪用、またはソーシャルエンジニアリングキャンペーン)をカスタマイズし、感染量を最大化することに集中します。

主なアウトプットは、盗まれた認証情報、個人情報、セッションログのリストです。これは地下市場で取引可能な商品となります。

これらの窃取ログは、アクセスブローカー、アカウント乗っ取りスペシャリスト、暗号キャッシュアウトオペレーターなどの二次的なアクターによって購入され、SaaSアカウントの侵害、金融詐欺、ランサムウェアの初期アクセス、暗号通貨の窃取などの後続のオペレーションに使用されます。

この多段階収益化モデルは、AMOS感染を反復可能な収益パイプラインに変え、チェーン内の各関係者が開発、配布、収益化に特化するもので、現代の情報窃盗犯経済の広範な産業化を反映しています。

持続性、防御回避、横方向への移動、破壊に重点を置く従来のマルウェアとは異なり、インフォスティーラーはスピード、データカバレッジ、ステルス性を優先するため、攻撃者は盗んだデータを素早く使用可能なアクセスに変換することができます。

こうして得られた「ステーラー・ログ」は、アンダーグラウンド・マーケットで販売または取引され、他の脅威アクターがアカウント乗っ取り、横移動、詐欺、または後続攻撃に使用することで、事実上、インフォステーラーがより広範なサイバー犯罪経済の基盤となるデータ供給レイヤーとなっています。

ディストリビューター層は、通常、これらのキャンペーンの「革新的」または「創造的」な側面を目にする場所であり、通常、ヘッドラインを飾るものである。AMOSは現在、AIアプリを標的にしている」、「AMOSのキャンペーンはLastPassユーザーを攻撃している」といった記事の背後にあるのもこの層です。

実際には、コアとなるマルウェアの開発者は一貫性を保っていることが多く、時折新機能を追加したり、パッケージングや回避方法を改善したりすることはありますが、基本的な機能セットは段階的に変化しています。

下流のログ消費者もまた、確立された反復可能な収益化手法で活動する傾向があります。

誰をターゲットにするかを決定し、キャンペーンの範囲を定義し、配信チャネルを選択し、操作のプレイブックの一部として被害者を操作するために使用される心理的およびソーシャルエンジニアリングのテクニックを継続的に改良します。

詳しくは、無料トライアルにご登録ください。

スポンサーおよび執筆:Flare

Comments