マルウェア「CastleLoader」を配信するClickFixの手法を活用したソーシャル・エンジニアリング・キャンペーンにより、LummaStealerへの感染が急増しています。

LummaC2としても知られるLummaStealerは、マルウェア・アズ・ア・サービス(MaaS)プラットフォームとして動作する情報窃取活動で、2025年5月に複数の技術企業と法執行当局が2,300のドメインと悪意のあるサービスをサポートする中央コマンド構造を押収したことにより、活動が中断されました。

Infostealingマルウェアは、ウェブブラウザに保存されている認証情報やクッキー、暗号通貨ウォレットの詳細、ドキュメントから、セッションクッキー、認証トークン、VPN設定、アカウントデータまで、さまざまな機密データを狙います。

法執行機関の活動はLummaStealerの活動を大きく中断させたが、MaaSの活動は2025年7月に再開され始めた。

サイバーセキュリティ企業Bitdefenderの新しいレポートでは、LummaStealerの活動は2025年12月から2026年1月にかけて大幅に拡大し、現在はCastleLoaderと呼ばれるマルウェアローダーを通じて配信され、ClickFixのテクニックに依存するようになっていると警告しています。

「これらのキャンペーンの中核をなすのがCastleLoaderであり、LummaStealerが配信チェーンを通じて拡散する上で中心的な役割を果たしています。モジュール式のインメモリ実行モデル、広範な難読化、柔軟なコマンド・アンド・コントロール通信により、この規模のマルウェア配布に適しています」とBitdefenderの研究者は述べています。

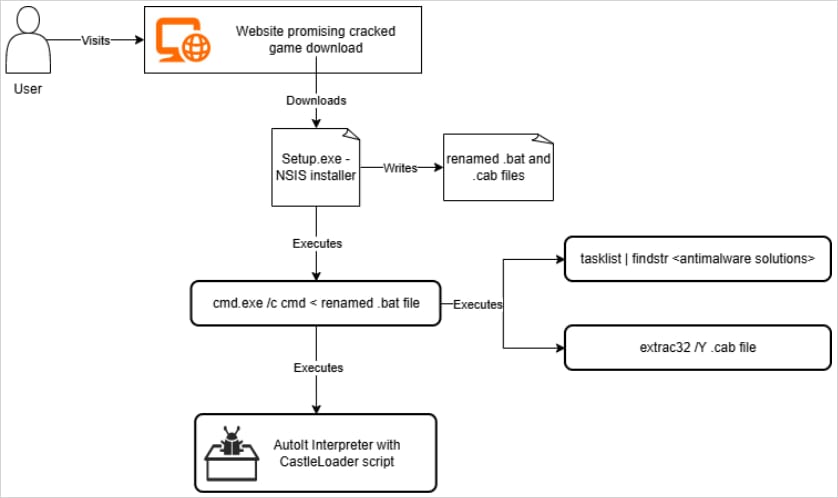

CastleLoaderは2025年初頭に出現し、ClickFixを含む様々な手法を通じて、複数のファミリーの情報窃取型トロイの木馬やリモートアクセス型トロイの木馬(Stealc、RedLine、Rhadamanthys、MonsterV2、CastleRAT、SectopRAT、NetSupport RAT、WarmCookie)を配布してきました。

マルウェアローダーは、スクリプトベース(AutoITまたはPython)のマルウェアローダーであり、LummaStealerペイロードを完全にメモリ内で解読、ロード、実行します。

変数や関数の辞書ベースのリネーム、実行時にデコードされる符号化された文字列、大量のジャンクコードやデッドブランチ、些細な結果に解決される算術演算や論理演算など、複数の難読化レイヤーを採用しています。

Bitdefender

LummaStealerを実行する前に、CastleLoaderは環境とサンドボックスのチェックを行い、分析対象かどうかを判断し、ホスト上で検出されたセキュリティ製品に応じてファイルパスと永続化ロケーションを調整する。

永続化は、悪意のあるAutoITスクリプトを永続化パスにコピーし、インタプリタを別の場所にコピーし、スクリプトを引数としてインタプリタを起動するインターネットショートカットファイルをスタートアップに作成することで実現されます。

Bitdefenderは、CastleLoaderが意図的に存在しないドメインのDNSルックアップを開始し、DNSの失敗を引き起こすことを発見しました。サイバーセキュリティ企業は、このネットワーク動作のアーティファクトは、CastleLoaderの活動を検出するために使用することができると述べています。

11月のレポートで、Recorded FutureのInsikt Groupの研究者は、CastleLoaderのインフラ上のドメインがLummaStealerのコマンド・アンド・コントロール(C2)サーバーとして機能していることを指摘し、この2つのオペレーションが早期に関連していたことを示している。

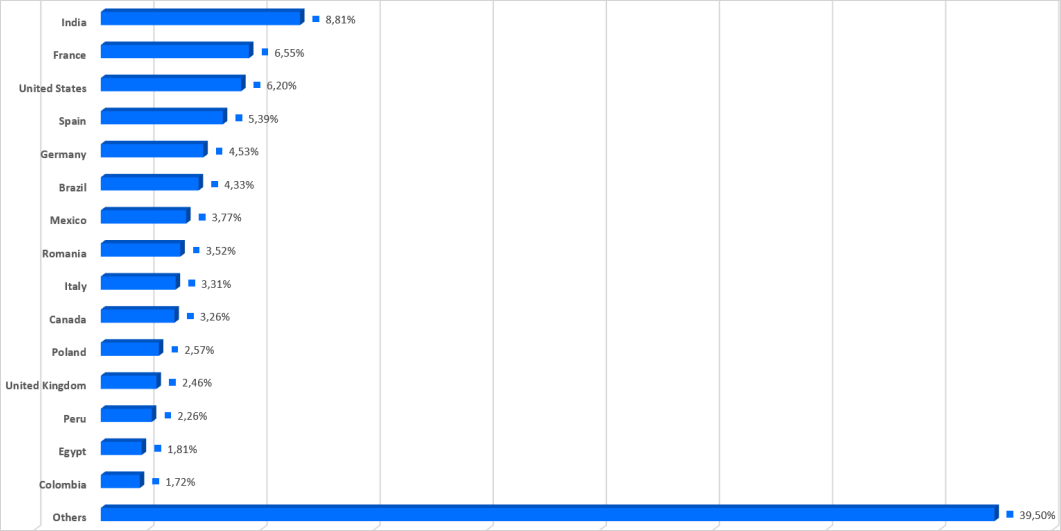

現在、LummaStealerは、トロイの木馬化されたソフトウェアのインストーラー、偽サイトやトレントからダウンロードされた海賊版ソフトウェア、偽のメディアやゲームのアーカイブなど、複数のチャネルを介して、世界中の国々をターゲットにしたキャンペーンで配布されています。

出典:ビットディフェンダー

研究者によると、ClickFixは「LummaStealerのキャンペーンにおいて非常に効果的な感染ベクター」であるという。ユーザーには偽のCAPTCHAや認証ページが提供され、クリップボードに追加された悪意のあるPowerShellコマンドを実行するよう詳細な指示が出されます。

コマンドは最終的に攻撃者のサーバーから悪意のあるスクリプトを取得し、ローカルマシン上で実行する。この方法で配信されるペイロードはCastleLoaderであり、場合によってはLummaStealer情報窃取マルウェアを取得し実行します。

この脅威から身を守るため、Bitdefender の研究者は、信頼できないソースや非公式なソースからのソフトウェアやメディア(特に拡張子が .EXE のファイル)のダウンロードや実行を避けるようユーザーに推奨しています。

また、ウェブサイトの検証プロセスの一環として、PowerShell やコマンドラインユーティリティで理解できないコマンドを実行することは、悪意のある活動の赤信号です。

一般的なアドバイスとしては、海賊版ソフトウェア(クラックや「アンロック」ツールなど)には手を出さず、広告ブロッカーを使用してGoogle検索で宣伝された結果を非表示にすることです。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments