偽の7-Zipウェブサイトが、ユーザーのコンピューターをレジデンシャル・プロキシ・ノードに変える、人気のアーカイブ・ツールのトロイの木馬化インストーラーを配布している。

レジデンシャル・プロキシ・ネットワークは、ブロックを回避し、クレデンシャル・スタッフィング、フィッシング、マルウェア配布などの様々な悪意のある活動を行う目的で、トラフィックをルーティングするためにホーム・ユーザー・デバイスを使用する。

この新しいキャンペーンは、PCシステムの構築に関するYouTubeのチュートリアルの指示に従っている間に、7-Zipプロジェクトになりすましたウェブサイトから悪意のあるインストーラをダウンロードしたというユーザーの報告を受けて、よりよく知られるようになりました。

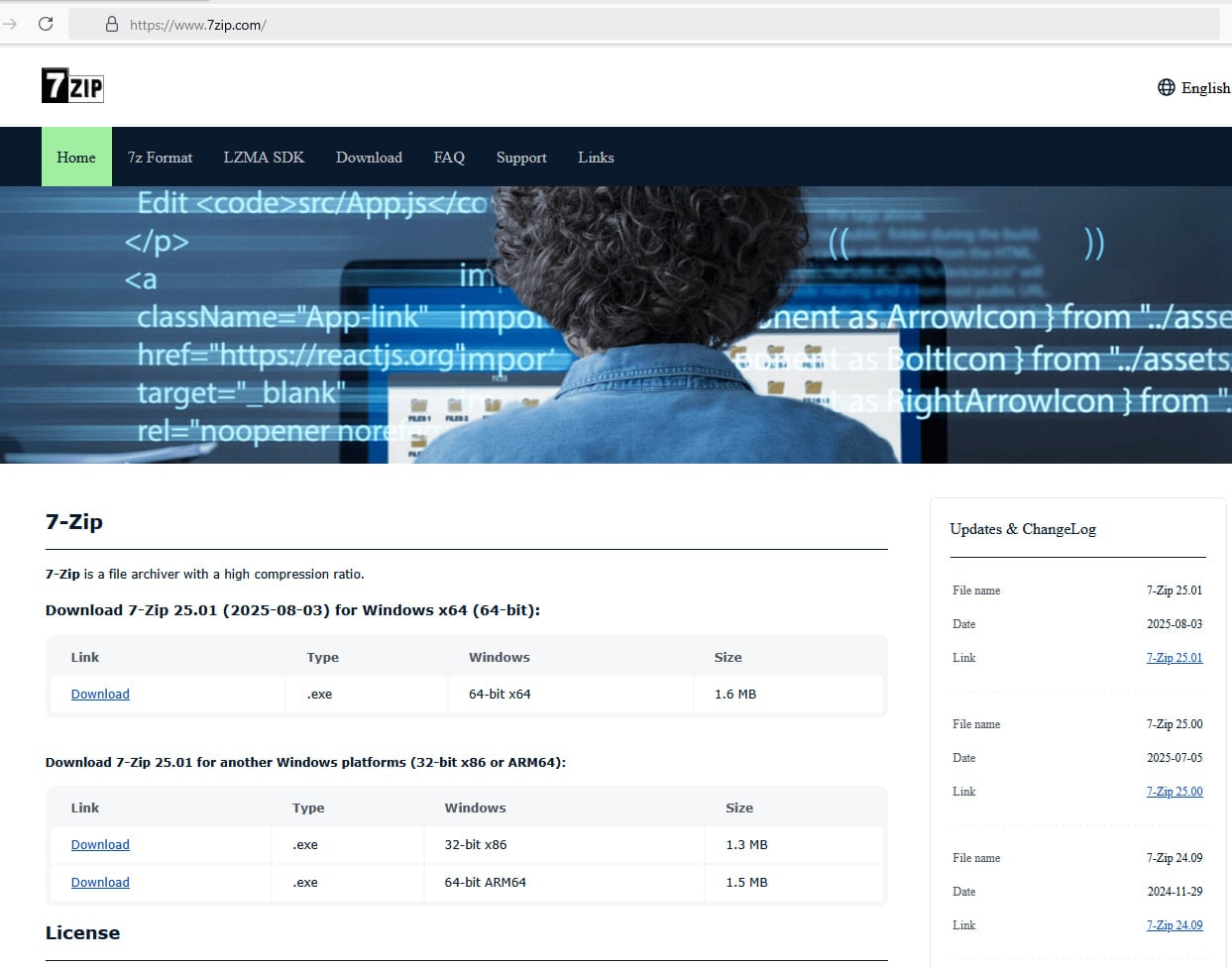

脅威の主体は7zip[.]comというドメインを登録し(この記事を書いている時点ではまだ生きています)、ユーザーを簡単に騙して正規のツールのサイトにたどり着いたように思わせることができます。

さらに、攻撃者はテキストをコピーし、7-zip.orgにあるオリジナルの7-Zipウェブサイトの構造を模倣しました。

ソース :

このインストーラーファイルは、サイバーセキュリティ企業であるMalwarebytesの研究者によって分析され、Jozeal Network Technology Co., Limitedに発行された、現在は失効している証明書でデジタル署名されていることが判明しました。

悪意のあるコピーには7-Zipプログラムも含まれており、ツールの通常の機能を提供している。しかし、インストーラーは3つの悪質なファイルをドロップします:

- Uphero.exe– サービスマネージャーおよびアップデートローダー

- hero.exe– メインプロキシペイロード

- hero.dll– サポートライブラリ

これらのファイルは「C:˶WindowsSysWOW64˶」ディレクトリに置かれ、2つの悪意のある実行可能ファイルのために、SYSTEMとして実行される自動起動Windowsサービスが作成されます。

さらに、「netsh」を使ってファイアウォールのルールを変更し、バイナリがインバウンドおよびアウトバウンドの接続を確立できるようにする。

最終的には、MicrosoftのWindows Management Instrumentation (WMI)とWindows APIを使用してホストシステムのプロファイリングを行い、ハードウェア、メモリ、CPU、ディスク、ネットワークの特性を特定する。そして収集されたデータは‘iplogger[.]org’に送られる。

「マルウェアの動作目標について、Malwarebytesは次のように説明しています。「初期のインジケータはバックドア型の機能を示唆していましたが、さらなる分析により、マルウェアの主な機能はプロキシウェアであることが判明しました。

「感染したホストはレジデンシャル・プロキシ・ノードとして登録され、第三者が被害者のIPアドレスを通じてトラフィックをルーティングできるようにする。

分析によると、hero.exeは回転する “smshero “テーマのC2ドメインからコンフィグを引き出し、1000や1002などの非標準ポートでアウトバウンドプロキシ接続を開きます。制御メッセージは、軽量のXORキーを使用して難読化されています。

Malwarebytesは、このキャンペーンが7-Zipルアーよりも大規模であり、HolaVPN、TikTok、WhatsApp、Wire VPNのトロイの木馬化インストーラも使用していることを発見しました。

このマルウェアは、hero/smsheroドメインを中心に構築されたローテーションC2インフラストラクチャを使用しており、トラフィックはCloudflareインフラストラクチャを経由し、TLS暗号化されたHTTPで送信されます。

また、Googleのリゾルバを経由するDNS-over-HTTPSに依存しており、標準的なDNSトラフィックを監視する防御者の可視性を低下させている。

このマルウェアはまた、VMware、VirtualBox、QEMU、Parallels などの仮想化プラットフォームやデバッガをチェックし、分析されているタイミングを特定します。

Malwarebytesの調査は、マルウェアを分析し、その真の目的を明らかにした独立系セキュリティ研究者の調査に気づいたことから始まりました。研究者のLuke Acha氏は、Uphero/heroマルウェアの目的を発見しました。

xorベースの通信プロトコルをs1dhyがリバースエンジニアリングして解読し、プロキシの動作を確認しました。Digital Forensics and Incident Response(DFIR)エンジニアのAndrew Danisは、偽の7-Zipインストーラーを複数のソフトウェアブランドを装った大規模なキャンペーンに関連付けました。

Malwarebytesは、侵害の指標(ドメイン、ファイルパス、IPアドレス)と、分析中に観察されたホスト関連データをリストアップしています。

ユーザーは、YouTubeの動画や検索結果からのURLをたどらないようにし、代わりによく使用するソフトウェアのダウンロードポータルドメインをブックマークすることをお勧めします。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments