国家に支援された脅威グループが、「Shadow Campaigns」と名付けられた世界規模の作戦で、37カ国の政府機関や重要インフラ・エンティティの数十のネットワークを侵害した。

昨年11月から12月にかけては、155カ国に接続する政府機関を標的とした偵察活動も行っていました。

パロアルトネットワークスのUnit 42部門によると、このグループは少なくとも2024年1月から活動しており、アジアから活動しているとの確信が高い。確定的な帰属が可能になるまでは、研究者はこの行為者をTGR-STA-1030/UNC6619として追跡している。

シャドーキャンペーン」の活動は、主に政府省庁、法執行機関、国境管理、金融、貿易、エネルギー、鉱業、移民、外交機関に焦点を当てている。

Unit 42の研究者は、攻撃が37カ国にまたがる少なくとも70の政府機関および重要インフラ組織への侵害に成功したことを確認した。

これには、アメリカ大陸の通商政策、地政学的問題、選挙に関わる組織、欧州の複数の国の省庁や議会、オーストラリアの財務省、台湾の政府および重要インフラが含まれる。

出典:Unit 42:ユニット42

標的とされた、または侵害された組織のある国のリストは広範囲に及び、特定の事象によって引き起こされたと思われる特定のタイミングと特定の地域に集中している。

研究者によると、2025年10月の米国政府閉鎖の間、脅威当事者は北中南米(ブラジル、カナダ、ドミニカ共和国、グアテマラ、ホンジュラス、ジャマイカ、メキシコ、パナマ、トリニダード・トバゴ)のエンティティをスキャンすることに関心を高めていた。

両候補が台湾との国交回復に意欲を示した国政選挙のわずか30日前に、「ホンジュラス政府のインフラをホストする少なくとも200のIPアドレス」に対する重大な偵察活動が発見された。

Unit42は、脅威グループが以下のエンティティを侵害したと評価している:

- ブラジル鉱山エネルギー省

- ボリビアの鉱業関連企業のネットワーク

- メキシコの2つの省庁

- パナマの政府インフラ

- Venezolana de Industria Tecnológica施設にジオロケートされたIPアドレス

- キプロス、チェコ、ドイツ、ギリシャ、イタリア、ポーランド、ポルトガル、セルビアの政府機関

- インドネシアの航空会社

- マレーシアの複数の政府省庁

- モンゴルの法執行機関

- 台湾の電力設備業界の大手サプライヤー

- タイ政府省庁(経済および国際貿易情報を扱うと思われる)

- コンゴ民主共和国、ジブチ、エチオピア、ナミビア、ニジェール、ナイジェリア、ザンビアの重要インフラ事業体

Unit42はまた、TGR-STA-1030/UNC6619がSSH経由でオーストラリアの財務省、アフガニスタンの財務省、ネパールの首相・閣僚評議会に関連するインフラにも接続しようとしたと考えている。

これらの侵害とは別に、研究者は、他の国の組織を標的とした偵察活動や侵害の試みを示す証拠を発見した。

チェコ政府(陸軍、警察、議会、内務省、財務省、外務省、大統領のウェブサイト)に接続するインフラをスキャンしたという。

また、この脅威グループは、*.europa.euドメインをホストする600以上のIPを標的とすることで、欧州連合のインフラへの接続も試みていた。2025年7月、グループはドイツに焦点を当て、政府システムをホストする490以上のIPアドレスへの接続を開始しました。

シャドーキャンペーンの攻撃チェーン

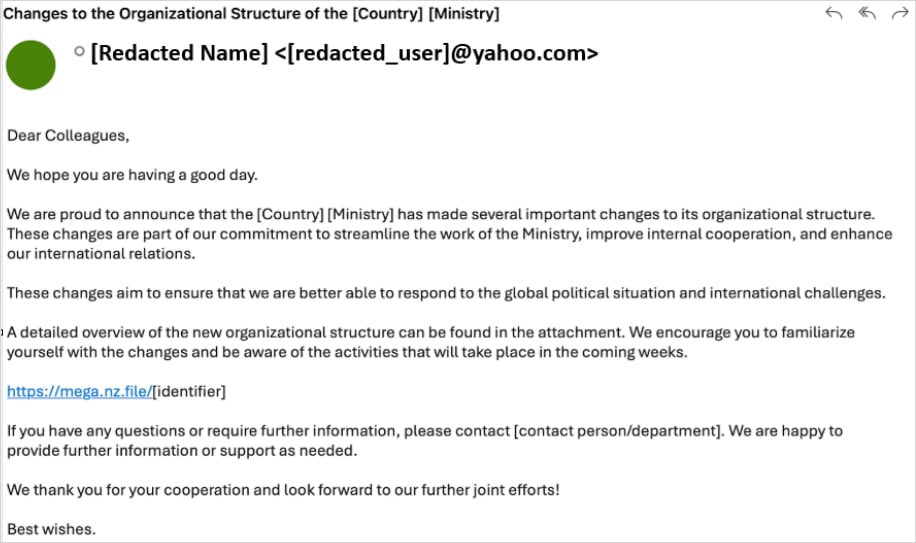

初期の作戦では、政府関係者に送信される高度に調整されたフィッシングメールに依存しており、その誘い文句は一般的に省庁内部の再編成作業について言及していました。

メールには、Mega.nzストレージサービス上でホストされている、ローカライズされたネーミングの悪意のあるアーカイブへのリンクが埋め込まれていました。圧縮ファイルには、Diaoyuと呼ばれるマルウェアローダーとpic1.pngというゼロバイトのPNGファイルが含まれていた。

ソースはこちら:Unit 42

Unit 42の研究者は、Diaoyuローダーが、分析回避チェックに相当する特定の条件下で、Cobalt Strikeペイロードとコマンド・アンド・コントロール(C2)用VShellフレームワークをフェッチすることを発見した。

“1440以上の水平画面解像度というハードウェア要件を超えて、サンプルは実行ディレクトリ内の特定のファイル(pic1.png)に対する環境依存チェックを行います。

このゼロバイト画像は、ファイルベースの整合性チェックとして機能すると研究者は説明する。このファイルがない場合、マルウェアは侵害されたホストを検査する前に終了します。

検出を回避するために、ローダーは以下のセキュリティ製品から実行中のプロセスを探します:Kaspersky、Avira、Bitdefender、Sentinel One、Norton(Symantec)。

フィッシングとは別に、TGR-STA-1030/UNC6619は初期アクセスを達成するために少なくとも15の既知の脆弱性を悪用していた。Unit42は、この脅威者がSAP Solution Manager、Microsoft Exchange Server、D-Link、Microsoft Windowsのセキュリティ問題を利用していることを発見しました。

新しい Linux ルートキット

TGR-STA-1030/UNC6619がShadow Campaignsの活動に使用したツールキットは広範囲にわたり、Behinder、Godzilla、Neo-reGeorgなどのWebシェルや、GO Simple Tunnel(GOST)、Fast Reverse Proxy Server(FRPS)、IOXなどのネットワークトンネリングツールが含まれています。

しかし、研究者たちは、TGR-STA-1030/UNC6619脅威アクター独自のものと思われる「ShadowGuard」と呼ばれるカスタムLinuxカーネルeBPFルートキットも発見しました。

「eBPFバックドアは、高度に信頼されたカーネル空間内で完全に動作するため、検出が難しいことで知られています。

「このため、セキュリティ・ツールやシステム監視アプリケーションが真のデータを見る前に、コア・システム機能や監査ログを操作することができる。

ShadowGuardは、カーネルレベルで悪意のあるプロセス情報を隠し、システムコールの傍受を使用して、標準的なLinux監視ツールから最大32のPIDを隠します。また、swsecretという名前のファイルやディレクトリを手動検査から隠すこともできます。

さらに、このマルウェアは、オペレータが可視状態を維持するプロセスを定義できるメカニズムを備えています。

Shadow Campaignsで使用されているインフラストラクチャは、米国、シンガポール、英国にある正規のVPSプロバイダによる被害者向けサーバ、トラフィックを難読化するためのリレーサーバ、プロキシングのためのレジデンシャルプロキシまたはTorに依存しています。

研究者たちは、フランス語圏の国々に.gouvトップレベル拡張子を使用したり、ヨーロッパ圏の攻撃にdog3rj[.]techドメインを使用するなど、ターゲットにとって見慣れたC2ドメインが使用されていることに気づきました。

このドメイン名は、米国政府効率化局や暗号通貨の名前など、欧米の文脈ではいくつかの意味を持つ『DOGE Jr』への言及である可能性があります」と研究者は説明する。

Unit 42によると、TGR-STA-1030/UNC6619は、戦略的、経済的、政治的情報を優先し、すでに世界中の数十の政府に影響を与えている、作戦上成熟したスパイ行為者である。

Unit 42のレポートには、防御者がこれらの攻撃を検出してブロックするのに役立つ、侵害の指標(IoC)がレポートの下部に記載されています。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments