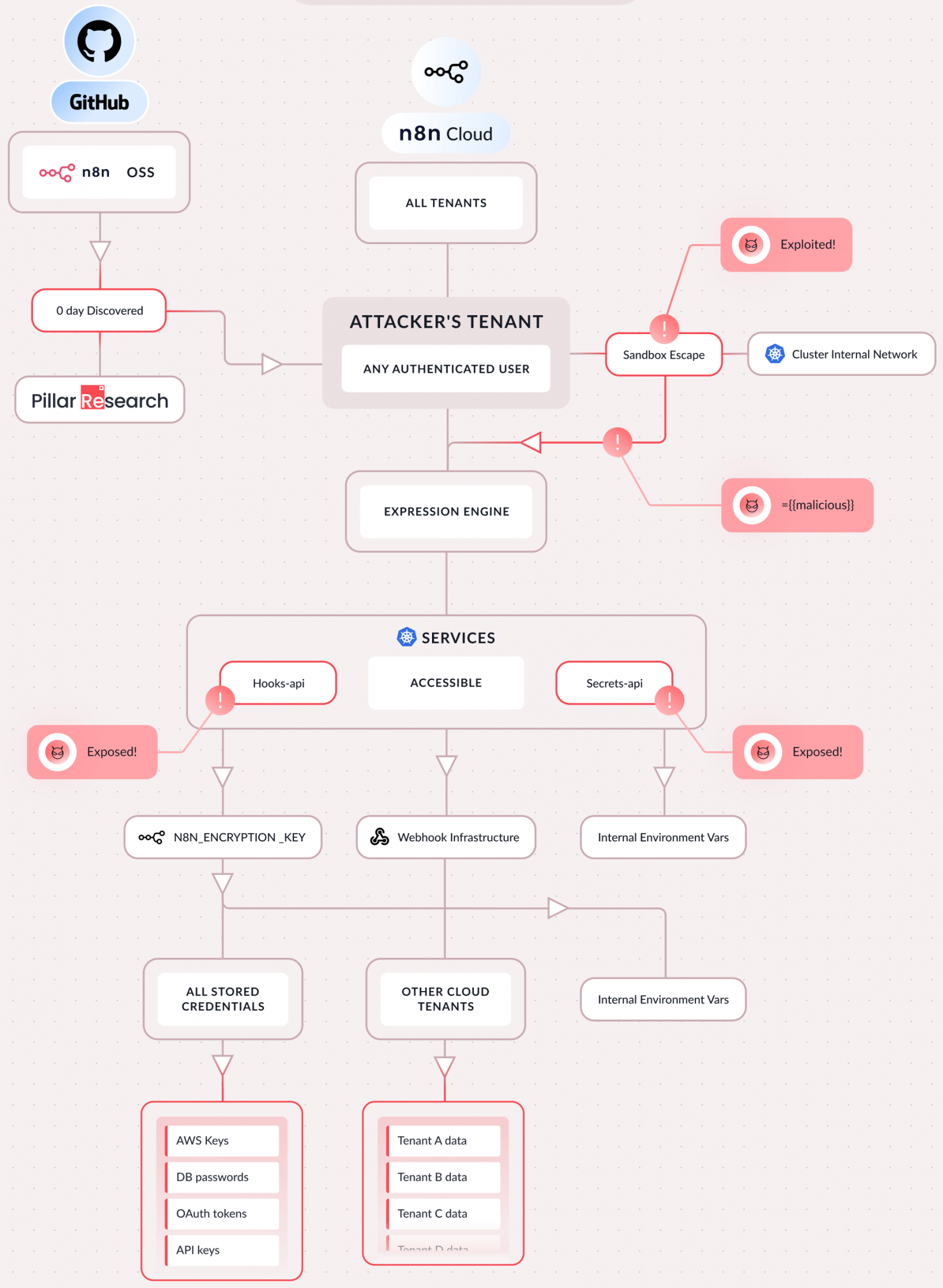

オープンソースのワークフローオートメーションプラットフォーム「n8n」に複数の致命的な脆弱性が存在し、この脆弱性を利用することで、環境の制約を抜け出し、ホストサーバーを完全に制御することが可能です。

CVE-2026-25049として追跡されているこれらの問題は、プラットフォーム上でワークフローを作成または編集できる認証済みユーザーであれば誰でも悪用でき、n8nサーバー上で無制限のリモートコード実行が可能です。

複数のサイバーセキュリティ企業の研究者は、n8nのサニタイズ機構に起因し、12月20日に対処された別の重大な欠陥であるCVE-2025-68613のパッチをバイパスする問題を報告した。

Pillar Securityによると、CVE-2026-25049を悪用することで、n8nインスタンスの完全な侵害が可能になり、サーバー上で任意のシステムコマンドを実行したり、保存されているすべての認証情報、秘密情報(APIキー、OAuthトークン)、機密性の高い設定ファイルを盗んだりすることができるという。

また、この脆弱性を悪用することで、ファイルシステムや内部システムへのアクセス、接続されたクラウドアカウントへのピボット、AIワークフローの乗っ取り(プロンプトの傍受、レスポンスの変更、トラフィックのリダイレクト)も可能でした。

n8nはマルチテナント環境であるため、内部クラスタ・サービスにアクセスすることで、他のテナントのデータにピボットできる可能性がある。

「攻撃には特別なことは必要ない。ワークフローを作成することができれば、サーバーを所有することができます。

ピラー・セキュリティ

Pillar社のレポートでは、この問題を不完全なASTベースのサンドボックスと表現し、ワークフロー内でユーザーが書いたサーバー側のJavaScript式に対するn8nの弱いサンドボックスに起因すると説明している。

2025年12月21日、彼らはn8nチームに連鎖的なバイパスを示し、サンドボックスのエスケープとNode.jsグローバルオブジェクトへのアクセスを可能にし、RCEを引き起こした。

修正プログラムは2日後に実装されましたが、Pillarはさらに分析を進めた結果、それが不完全であり、同等の操作を使用した別のメカニズムによる2回目のエスケープが可能であることを発見しました。

n8nの開発者は12月30日にバイパスを確認し、最終的にn8nはこの問題に対処したバージョン2.4.0を2026年1月12日にリリースした。

Endor Labsの研究者もサニタイズ・バイパスを発見し、リモート・コード実行を実現するシンプルな概念実証(PoC)エクスプロイトでCVE-2026-25049脆弱性を実証した。

「Endor LabsのCristian Staicu氏は、「2.5.2および1.123.17より前のすべてのバージョンでは、サニタイズ機能は、プロパティアクセスのキーが攻撃者が制御するコードの文字列であると仮定しています。

しかし、このチェックはTypeScriptの型付けには反映されますが、実行時には強制されないため、型混同の脆弱性が生じます。これは、「サニタイズ制御を完全にバイパスし、任意のコード実行攻撃を可能にする」ことにつながる。

SecureLayer7の研究者は本日の報告で、”Functionコンストラクタを使用したサーバサイドJavaScriptの実行 “を可能にした技術的な詳細を提供している。

彼らは、CVE-2025-68613とそれに対するn8nの修正プログラムを分析中にCVE-2026-25049を発見しました。迂回に成功するまでに150回以上失敗した。

SecureLayer7のレポートには、PoCエクスプロイトと、初期セットアップおよびサーバを完全に制御する悪意のあるワークフローを作成するための詳細な手順も含まれています。

推奨される手順

n8nユーザーは、プラットフォームを最新バージョン(現在1.123.17および2.5.2)にアップデートすること。また、「N8N_ENCRYPTION_KEY」とサーバーに保存されているすべての認証情報をローテーションし、ワークフローに不審な表現がないか確認することをお勧めします。

更新が現時点では不可能な場合、n8n チームは管理者に回避策を提供しますが、これは一時的な緩和策であり、リスクに完全に対処するものではありません:

- ワークフローの作成・編集権限を完全に信頼できるユーザーのみに制限する。

- 潜在的な悪用による影響を軽減するために、オペレーティングシステムの権限とネットワークアクセスを制限し、n8nをハード化された環境に導入する。

現在のところ、CVE-2026-25049が悪用されたという公的な報告はありません。しかし、n8nの人気の高まりは、Ni8mareの欠陥(CVE-2026-21858)との関連でサイバー犯罪者の注意を引いたようだ。

GreyNoiseは今週、Ni8mareに脆弱な露出したn8nエンドポイントを標的とした潜在的に悪質な活動を目撃し、1月27日から2月3日の間に少なくとも33,000件のリクエストを記録したことを報告した。

このプロービングは研究活動によるものである可能性もあるが、/procファイルシステムのスキャンは、悪用後の可能性に関心があることを示している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments