APT41 と呼ばれる新たな脅威アクターは、国家に支援された中国の作戦に関連しており、政府機関や法執行機関へのスパイ攻撃において、WinRAR の CVE-2025-8088 脆弱性を悪用しました。

このハッカーは、正規のツールとカスタムのAmaranth Loaderを組み合わせ、Cloudflareインフラの背後にあるコマンド・アンド・コントロール(C2)サーバーから暗号化されたペイロードを配信することで、より正確なターゲティングとステルス性を高めていた。

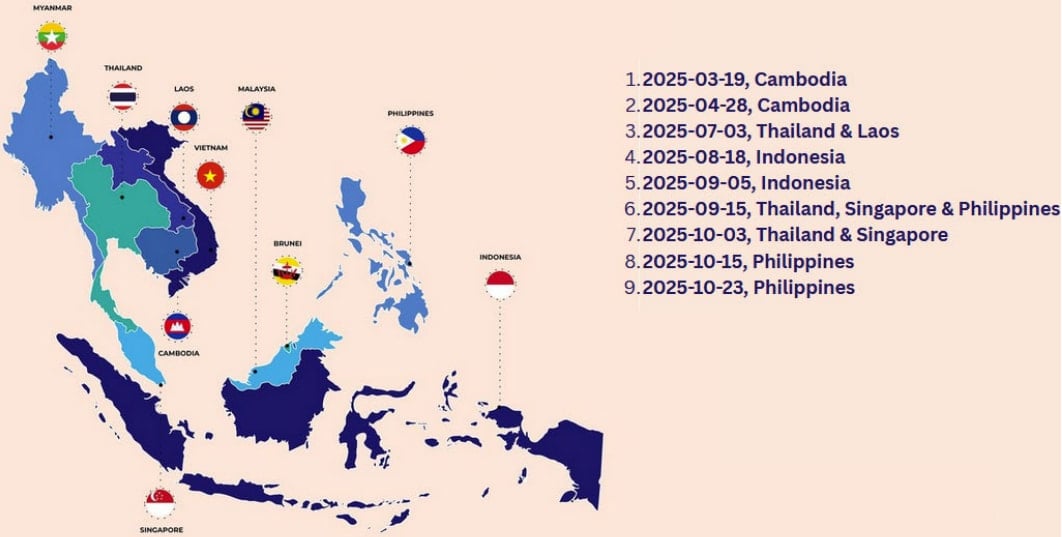

サイバーセキュリティ企業チェック・ポイントの研究者によると、アマランス・ドラゴンはシンガポール、タイ、インドネシア、カンボジア、ラオス、フィリピンの組織を標的としていた。

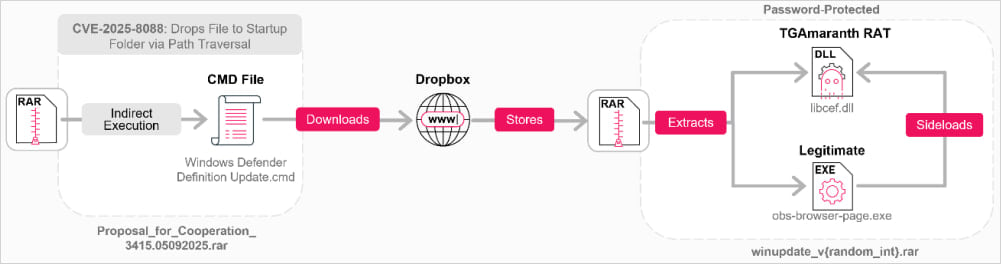

CVE-2025-8088の脆弱性は、Windowsの代替データストリーム(ADS)機能を活用することで、悪意のあるファイルを任意の場所に書き込むために悪用される可能性があります。2025年半ば以降、複数の脅威者がゼロデイ攻撃でこの脆弱性を悪用し、Windowsのスタートアップフォルダにマルウェアをドロップすることで永続性を実現している。

先週、Google Threat Intelligence Group(GTIG)が発表したレポートによると、CVE-2025-8088は、RomCom、APT44、Turla、および中国に関連するさまざまな悪質な行為者を含む複数の脅威グループによって、現在も活発に悪用されているとのことです。

チェック・ポイントによると、Amaranth DragonがWinRARの脆弱性を悪用し始めたのは2025年8月18日。

しかし、研究者は2025年3月以降、この悪意のある行為者の活動を追跡しており、複数のキャンペーンを確認しています。これらのキャンペーンは、それぞれ厳密なジオフェンシングによって1~2カ国に限定されています。

さらに、攻撃で使用されるルアーは、地政学的または地域的なイベントをテーマにしていました。

出典:チェック・ポイントチェック・ポイント

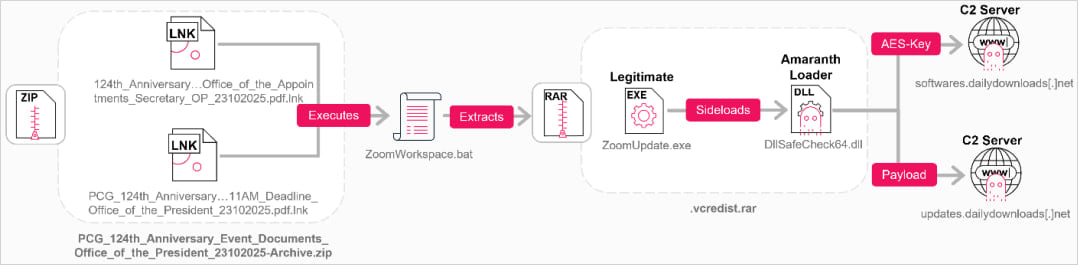

2025年8月以前の攻撃では、Amaranth Dragonの攻撃は、グループのローダーを解読して実行するためのスクリプトを含む.LNKファイルと.BATファイルを含むZIPアーカイブに依存していました。

CVE-2025-8088のエクスプロイトが利用可能になると、脅威当事者はこの脆弱性を利用して、スタートアップフォルダに悪意のあるスクリプトを配置しました。場合によっては、冗長性のためにレジストリの実行キーも作成されます。

これらのメカニズムにより、デジタル署名された実行可能ファイルが起動され、DLL サイドローディング技術を使用して Amaranth Loader ペイロードが起動されます。

チェック・ポイント

ローダーは、外部の URL から AES 暗号化されたペイロードを取得し、メモリ内で復号化します。多くの場合、このペイロードはHavoc C2ポストエクスプロイトフレームワークで、少なくとも2023年以降サイバー攻撃で悪用されており、ClickFixベースの攻撃でも確認されています。

攻撃対象外の国からのトラフィックをフィルタリングするため、攻撃者は、標的地域からのトラフィックのみを受け入れるように設定されたCloudflareインフラストラクチャの背後にあるC2サーバを使用していました。

チェック・ポイントでは、最近の Amaranth Dragon 攻撃において、TGAmaranth RAT として追跡されている新たなリモート・アクセス・ツールが使用されていることを確認しています。このRATは、C2活動にTelegramボットを使用しています。

出典:チェック・ポイントチェック・ポイント

TGAmaranthは、ファイルのアップロード/ダウンロード、スクリーンショットの撮影、ホスト上で実行中のプロセスの一覧表示にも対応しています。

TGAmaranthは、デバッグ、アンチウイルス、およびエンドポイント検出応答(EDR)ソリューションに対するさまざまな防御を実装することで、検出を回避することができます。この防御には、低レベルのインタラクションに使用されるWindowsシステム・ライブラリであるntdll.dllを 、フックされていないコピーに置き換えることが含まれます。

CVE-2025-8088は、複数の脅威によって広く悪用されているため、組織はWinRARのバージョンを7.13以降(最新版は7.20)にアップグレードすることが推奨される。

チェック・ポイントによれば、Amaranth Dragonの攻撃は、この攻撃主体が「技術的な熟練度と運用上の規律」を備えており、ターゲットに最大の影響を与えるよう戦術やインフラを適応させることができることを示しているとのことです。

研究者のレポートには、アーカイブ、URL、サポート・ファイル、攻撃に使用されたマルウェアに関する侵害の指標が含まれています。また、Amaranth Dragonの侵入を検知するためのYARAルールも用意されている。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments