情報技術大手のIngram Micro社は、2025年7月に同社のシステムへのランサムウェア攻撃により、42,000人以上に影響するデータ漏洩が発生したことを明らかにした。

イングラム・マイクロ社は、世界最大級の企業間サービス・プロバイダーおよびテクノロジー・ディストリビューターであり、23,500人以上の従業員、161,000人以上の顧客を抱え、2024年の純売上高は480億ドルと報告されている。

メイン州司法長官に提出され、この事件の影響を受けた人々に送られたデータ漏洩通知書の中で、同社は、攻撃者が社会保障番号を含む幅広い個人情報を含む文書を盗んだと述べた。

「2025年7月3日、私たちは社内システムの一部にサイバーセキュリティのインシデントを検知しました。私たちはすぐに問題の性質と範囲について調査を開始しました。調査の結果、2025年7月2日から3日にかけて、無許可の第三者が社内のファイル保管庫の一部から特定のファイルを持ち出したと判断しました。

「影響を受けたファイルには、氏名、連絡先、生年月日、政府発行のID番号(社会保障番号、運転免許証番号、パスポート番号など)、特定の雇用関連情報(業務上の評価など)などの個人情報を含む雇用記録や求職記録が含まれています。

7月2025日の攻撃は、Ingram Micro社の社内システムとウェブサイトをダウンさせる大規模な障害も引き起こし、同社は従業員に自宅勤務を要請した。

Ingram Micro社は、今回の侵害を特定の脅威グループと関連付けることはまだしていないが、7月5日にランサムウェア集団SafePayが攻撃の背後にいると最初に報告した後、攻撃者が同社のシステムにランサムウェアを展開したことを確認した。

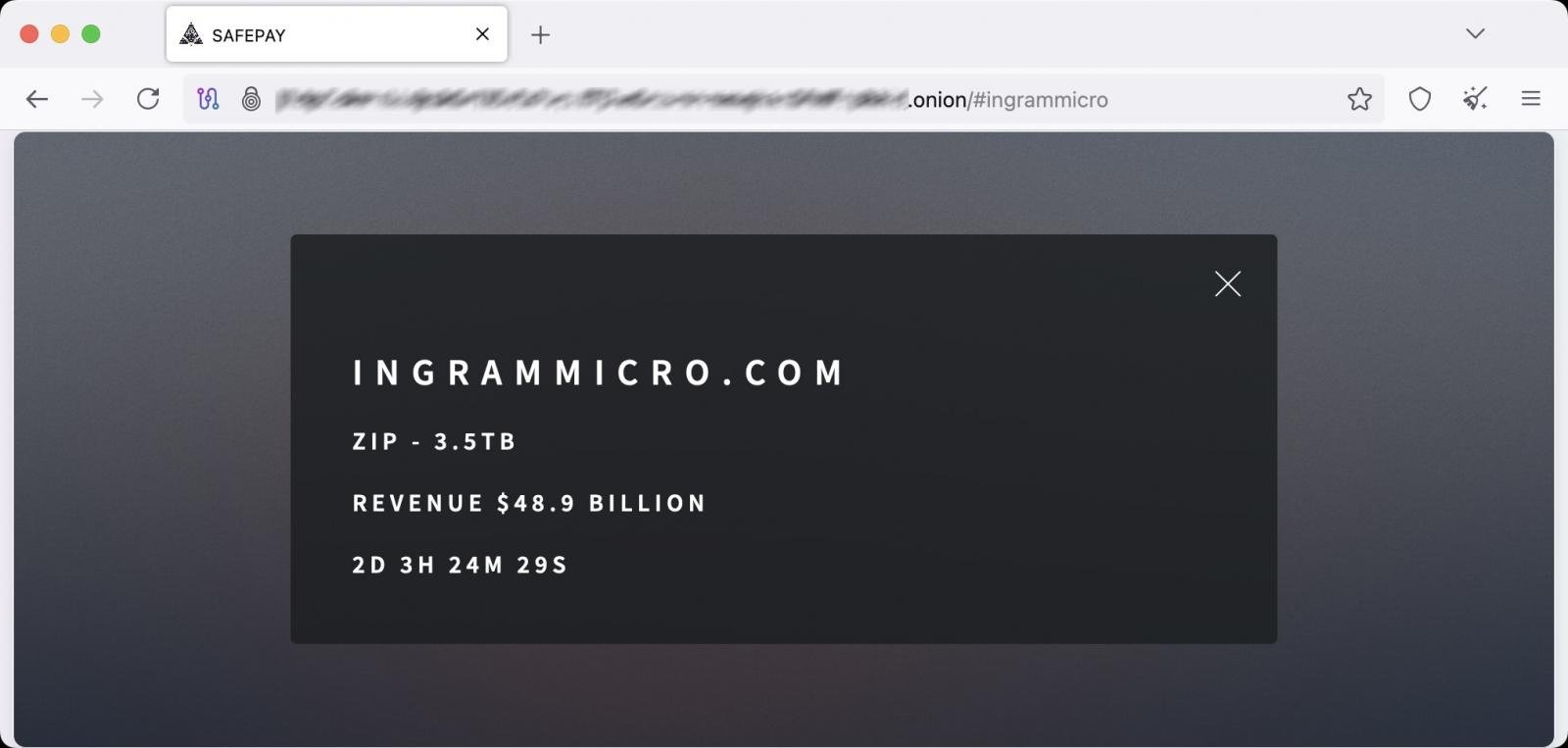

このサイバー犯罪グループは3週間後にも犯行声明を出し、ダークウェブのリークポータルにハイテク大手を追加し、3.5TBのドキュメントを盗んだと述べた。

SafePayは2024年9月に個人事業として浮上し、その後数百人の被害者をリークサイトに追加した。しかし、実際の被害者数は、支払わない人だけがリストアップされていることから、もっと多い可能性が高い。

このランサムウェアは、被害者のシステムを暗号化する前に機密文書を盗み出し、身代金を支払わなければ盗んだファイルをオンラインで流出させると脅すという、二重の恐喝戦術でも知られている。

2025年の開始以来、SafePay は LockBit と BlackCat (ALPHV) ランサムウェアが残したギャップを徐々に埋め、最も活発なランサムウェア・グループの1つとなっています。

Ingram Micro の広報担当者は、この攻撃の詳細と、SafePay ランサムウェアが侵入の背後にあったことを確認するために連絡を取った後、まだ返答していません。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

MCPのための7つのセキュリティ・ベスト・プラクティス

MCP(モデル・コンテキスト・プロトコル)がLLMをツールやデータに接続するための標準になるにつれて、セキュリティ・チームはこれらの新しいサービスを安全に保つために迅速に動いています。

この無料のチート・シートには、今日から使える7つのベスト・プラクティスがまとめられています。

Comments