ハッカーは、リモートで認証をバイパスし、管理者レベルの権限で脆弱なサイトにアクセスすることを可能にするModular DS WordPressプラグインの最大重大度の欠陥を積極的に悪用している。

CVE-2026-23550として追跡されているこの欠陥は、単一のインターフェースから複数のWordPressサイトを管理できる管理プラグイン、Modular DSのバージョン2.5.1以降に影響する。

このプラグインにより、所有者、開発者、またはホスティング・プロバイダーは、リモートでサイトを監視し、更新を実行し、ユーザーを管理し、サーバー情報にアクセスし、メンテナンス・タスクを実行し、ログインすることができます。Modular DSのインストール数は4万を超えている。

Patchstackのリサーチャーによると、CVE-2026-23550は現在悪用されており、最初の攻撃は1月13日02:00UTC頃に検出された。

Patchstackはこの欠陥を確認し、翌日ベンダーに連絡を取った。Modular DSはわずか数時間後、バージョン2.5.2で修正をリリースした。

この脆弱性は、一連の設計および実装上の欠陥に起因するもので、「直接リクエスト」モードが有効になっている場合に、リクエストの送信元を暗号的にチェックすることなく、信頼できるものとしてリクエストを受け付けることが含まれる。この動作は、複数の機密ルートを公開し、自動的な管理者ログインのフォールバック・メカニズムを作動させる。

リクエストボディに特定のユーザIDが提供されない場合、プラグインは既存のadminまたはsuper adminユーザを取得し、そのユーザとして自動的にログインします。

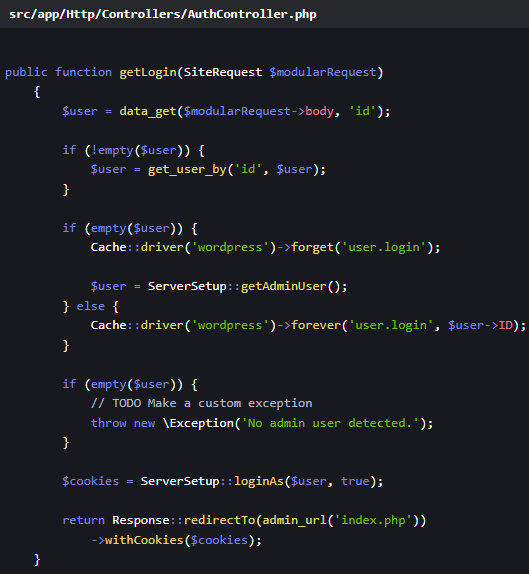

“コントローラsrc/app/Http/Controllers/AuthController.phpのメソッドgetLogin(SiteRequest $modularRequest)において、コードは$modularRequestのボディからユーザIDを読み取ろうとしている “とPatchstackは説明する。

「このコードには、先に説明した欠陥があるため、認証されていないユーザがアクセスすることができ、即座に特権の昇格が可能になります」と研究者は述べている。

ソースはこちら:パッチスタック

Modular DSバージョン2.5.2のパッチは、URLベースのルートマッチングを削除しました。また、デフォルトの404ルートを追加し、ルートバインディングには’type’値のみを認識するようにし、認識できないリクエストに対する安全な失敗モードを追加した。

Modular DSのユーザーは、できるだけ早くバージョン2.5.2以降にアップグレードすることを推奨する。

ベンダーのセキュリティ情報では、不審なリクエストがないかサーバーのアクセスログを確認し、不正な追加がないか管理者ユーザーをチェックし、最新バージョンに更新した後にすべてのWordPressのソルトを再生成するようユーザーに助言している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2026年CISO予算ベンチマーク

予算の季節です!300人以上のCISOやセキュリティ・リーダーが、来年に向けてどのような計画、支出、優先順位付けを行っているかを発表しました。本レポートでは、2026年に向けた戦略のベンチマーク、新たなトレンドの特定、優先事項の比較を可能にするために、彼らの洞察をまとめています。

トップリーダーがどのように投資を測定可能なインパクトに変えているかをご覧ください。

Comments