パロアルトネットワークスは、未認証の攻撃者がサービス拒否(DoS)攻撃でファイアウォール保護を無効にできる可能性のある深刻度の高い脆弱性にパッチを適用しました。

CVE-2026-0227として追跡されているこのセキュリティ上の欠陥は、GlobalProtectゲートウェイまたはポータルが有効になっている場合、次世代ファイアウォール(PAN-OS 10.1以降を実行中)およびパロアルトネットワークスのPrisma Access構成に影響する。

サイバーセキュリティ企業によると、ほとんどのクラウドベースのPrisma Accessインスタンスにはすでにパッチが適用されており、セキュリティが確保されていないインスタンスにはすでにアップグレードが予定されているという。

「Palo Alto NetworksのPAN-OSソフトウェアに脆弱性があり、認証されていない攻撃者がファイアウォールにサービス拒否(DoS)を引き起こすことが可能です。この問題を引き起こす試行が繰り返されると、ファイアウォールはメンテナンスモードになります。

「PrismaAccessのアップグレードは、アップグレードスケジュールが重なったために進行中の一部のお客様を除き、ほとんどのお客様で正常に完了しました。残りのお客様には、当社の標準的なアップグレードプロセスを通じて、速やかにアップグレードのスケジュールを設定しています。

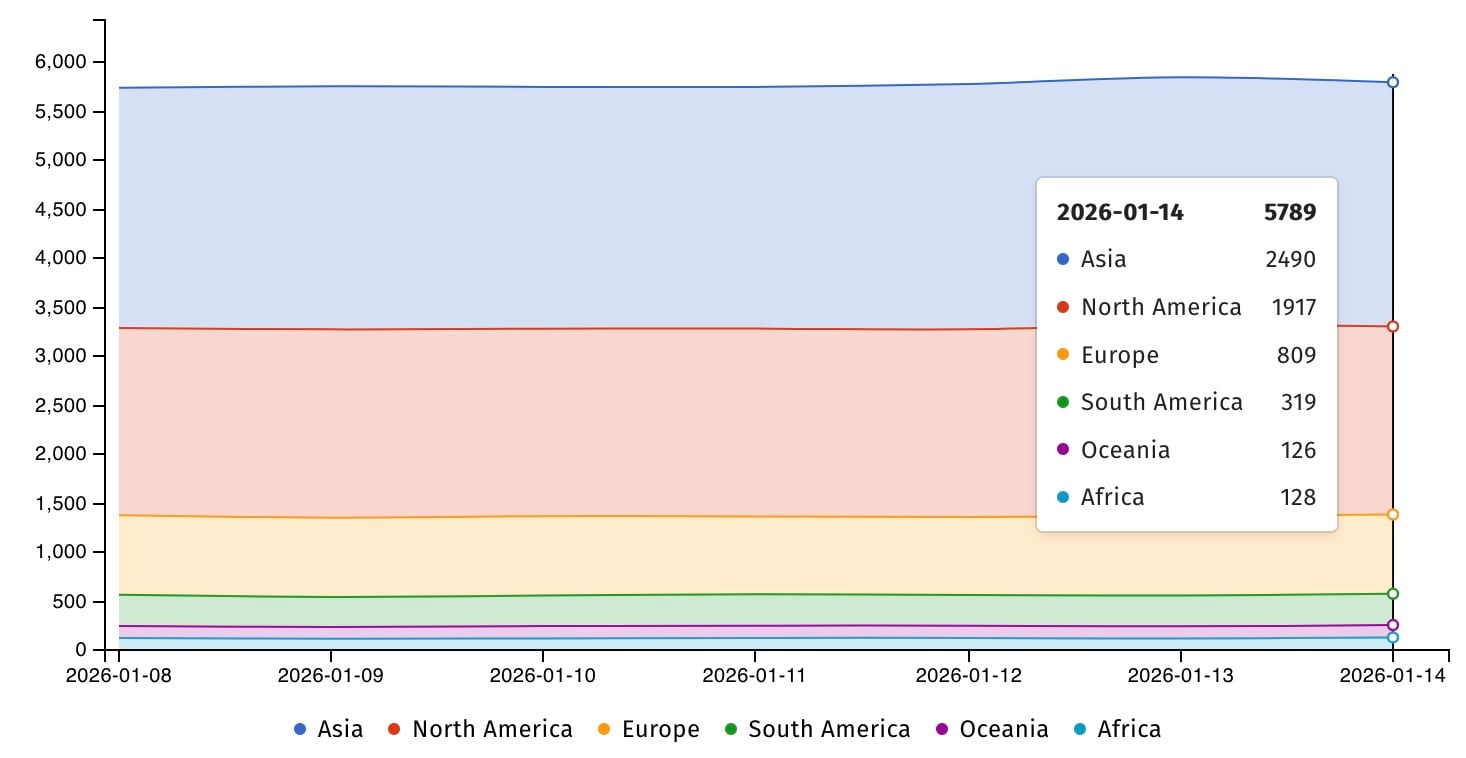

インターネット・セキュリティの監視機関であるShadowserverは、現在オンライン上に公開されている約6,000のPalo Alto Networksファイアウォールを追跡しているが、脆弱な設定を持つファイアウォールや、すでにパッチが適用されているファイアウォールの数に関する情報はない。

水曜日にセキュリティ勧告が発表された時点では、この脆弱性が攻撃に悪用されているという証拠はまだ見つかっていないという。

Palo Alto Networksは、影響を受けるすべてのバージョンのセキュリティアップデートをリリースしており、管理者は、潜在的な攻撃からシステムを保護するために、最新のリリースにアップグレードすることをお勧めします。

| バージョン | マイナーバージョン | 推奨される解決策 |

|---|---|---|

| クラウド NGFW すべて | 対策不要 | |

| PAN-OS 12.1 | 12.1.0から12.1.3まで | 12.1.4以降にアップグレードしてください。 |

| PAN-OS 11.2 | 11.2.8から11.2.10まで | 11.2.10-h2以降にアップグレードしてください。 |

| 11.2.5から11.2.7 | 11.2.7-h8または11.2.10-h2以降にアップグレードしてください。 | |

| 11.2.0から11.2.4まで | 11.2.4-h15または11.2.10-h2以降にアップグレードしてください。 | |

| PAN-OS 11.1 | 11.1.11から11.1.12まで | 11.1.13以降にアップグレードしてください。 |

| 11.1.7から11.1.10まで | 11.1.10-h9または11.1.13以降にアップグレードしてください。 | |

| 11.1.5から11.1.6まで | 11.1.6-h23または11.1.13以降にアップグレードしてください。 | |

| 11.1.0から11.1.4まで | 11.1.4-h27または11.1.13以降にアップグレードしてください。 | |

| PAN-OS 10.2 | 10.2.17から10.2.18 | 10.2.18-h1以降にアップグレードしてください。 |

| 10.2.14から10.2.16 | 10.2.16-h6または10.2.18-h1以降にアップグレードしてください。 | |

| 10.2.11から10.2.13まで | 10.2.13-h18または10.2.18-h1以降にアップグレードしてください。 | |

| 10.2.8から10.2.10まで | 10.2.10-h30または10.2.18-h1以降にアップグレードしてください。 | |

| 10.2.0から10.2.7まで | 10.2.7-h32または10.2.18-h1以降にアップグレードしてください。 | |

| サポートされていないPAN-OS | サポートされている固定バージョンにアップグレードしてください。 | |

| Prisma Access 11.2 | 11.2から | 11.2.7-h8以降にアップグレードしてください。 |

| プリズマアクセス10.2 | 10.2から | 10.2.10-h29以降にアップグレードしてください。 |

パロアルトネットワークスのファイアウォールは、公開されていないゼロデイ脆弱性やパッチが適用されていないゼロデイ脆弱性を利用した攻撃の標的になることがよくあります。

2024年11月、Palo Alto Networksは、攻撃者がルート権限を取得できるようにする、アクティブに悪用される2つのPAN-OSファイアウォールのゼロデイにパッチを適用しました。Shadowserverは数日後、このキャンペーンで何千ものファイアウォールが侵害されたことを明らかにし(同社は、この攻撃が影響を与えたのは「ごく少数」だと述べている)、CISAは連邦政府機関に対し、3週間以内にデバイスを保護するよう命じた。

その1カ月後の2024年12月、サイバーセキュリティ企業は、ハッカーがPAN-OSの別のDoS脆弱性(CVE-2024-3393)を悪用して、DNSセキュリティ・ロギングを有効にしたPAシリーズ、VMシリーズ、およびCNシリーズのファイアウォールを標的にしており、ファイアウォール保護の再起動と無効化を余儀なくされていると顧客に警告した。

その直後の2月には、他の3つの欠陥(CVE-2025-0111、CVE-2025-0108、CVE-2024-9474)がPAN-OSファイアウォールを侵害する攻撃で連鎖していると発表しました。

さらに最近では、脅威インテリジェンス企業であるGreyNoiseが、Palo Alto GlobalProtectポータルを標的とした自動化キャンペーンについて警告し、7,000以上のIPアドレスからブルートフォースおよびログインの試行が行われていることを明らかにしました。GlobalProtectは、PAN-OSファイアウォールのVPNおよびリモートアクセスコンポーネントで、多くの政府機関、サービスプロバイダ、大企業で使用されています。

パロアルトネットワークスの製品とサービスは、米国の大手銀行の大部分とフォーチュン10社の90%を含む、世界中の70,000以上の顧客に使用されています。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

秘密 セキュリティ・チートシート:スプロールからコントロールへ

古いキーのクリーンアップでも、AIが生成するコードのガードレールの設定でも、このガイドはチームが最初からセキュアに構築するのに役立ちます。

チートシートを入手して、秘密管理の手間を省きましょう。

Comments