韓国のコングロマリットであるKyowon Group(Kyowon)は、サイバー攻撃によって業務が中断され、顧客情報が流出した可能性があることを明らかにした。

同社は今週初め、同社のシステムがランサムウェア攻撃の標的にされた疑いがあることを最近知ったとの声明を発表した。

その後の更新で、Kyowonはランサムウェアのインシデントを確認し、それが1月の午前10時頃に発生し、攻撃者が顧客データを流出させたことを明らかにした。

ソースは こちら:

キョーウォンは、教育・出版、デジタル学習ツール、ホスピタリティ、各種消費者サービスを専門とする韓国の老舗コングロマリットである。

韓国メディアによると、同社に登録されているアカウントは960万を超え、約550万人に相当し、ハッカーに情報が流出した可能性があるという。

ランサムウェア攻撃は、Kuowonの800台のサーバーのうち、およそ600台に影響を与えたと同メディアは報じている。

Kuowonのサイバーインシデントは、今週初めのサービス停止によって明らかになり、同社は即時対応を発表し、韓国インターネット安全保障院(KISA)に通知し、データ流出が確認された場合は顧客に通知することを約束した。

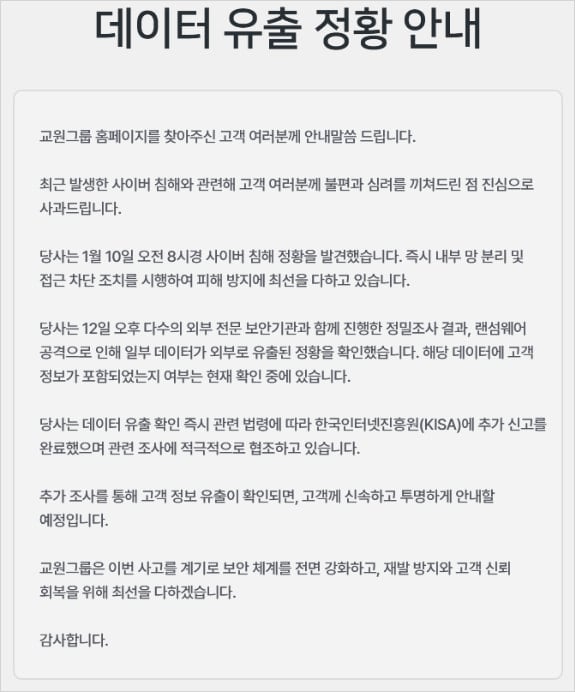

本日未明に京ウォンのウェブサイトで発表された最新のアナウンスでは、攻撃中に一部のデータが盗まれたことが確認されたが、顧客情報が影響を受けたことは確認されていない。

“協元グループは、外部からのデータ流出の存在を確認し、実際に顧客情報が含まれていたかどうかを判断するため、関係当局およびセキュリティ専門家と協力して詳細な調査を実施しています。流出が確認された場合、同社は透明性のある情報を提供する予定です」と同社は最新のアップデートで述べている。

同時に、同社はオンラインサービスの復旧に取り組んでおり、そのプロセスは最終段階にあると伝えられている。

この記事を書いている時点では、Kyowonの攻撃を主張する主要なランサムウェア・グループはない。

Kyowonの情報漏えいは、韓国企業に影響を与えた一連の大規模サイバー攻撃の最後のものであり、そのうちのいくつかは、韓国の人口の大部分の機密データを暴露した。

2025年12月には、小売大手のCoupangが3,370万人の顧客に影響を与えるデータ漏洩に見舞われ、韓国のフラッグ・キャリアである大韓航空もサイバーセキュリティ・インシデントで社員が晒されたことを公表した。

2025年5月、SKテレコムは2022年以降マルウェア侵入に見舞われ、2700万人の加入者のUSIMデータが流出したことを公表した。

同じ頃、ディオールの韓国ショップは、顧客の注文情報がハッカーに暴露されたセキュリティ・インシデントを公表した。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

MCPのための7つのセキュリティ・ベスト・プラクティス

MCP(モデル・コンテキスト・プロトコル)がLLMをツールやデータに接続するための標準になるにつれて、セキュリティ・チームはこれらの新しいサービスを安全に保つために迅速に動いています。

この無料のチート・シートには、今日から使える7つのベスト・プラクティスがまとめられています。

Comments