新たに発見された高度なクラウドネイティブLinuxマルウェア・フレームワーク「VoidLink」は、クラウド環境に特化し、最新のインフラ向けに設計されたカスタム・ローダー、インプラント、ルートキット、プラグインを攻撃者に提供する。

VoidLinkは、Zig、Go、Cで記述されており、そのコードには、活発な開発が行われているプロジェクトの形跡があり、広範なドキュメントがあり、おそらく商業目的であると思われる。

サイバーセキュリティ企業Check Pointのマルウェアアナリストによると、VoidLinkはKubernetesまたはDocker環境内で実行されているかどうかを判断し、それに応じて動作を調整することができるという。

しかし、アクティブな感染は確認されていないことから、このマルウェアは “製品として提供されたか、顧客のために開発されたフレームワークとして作成された “という推測を裏付けている。

研究者は、インターフェイスのロケールや最適化から、VoidLinkは中国語を話す開発者によって開発・保守されているようだと指摘しています。

ソースはこちら:チェック・ポイント

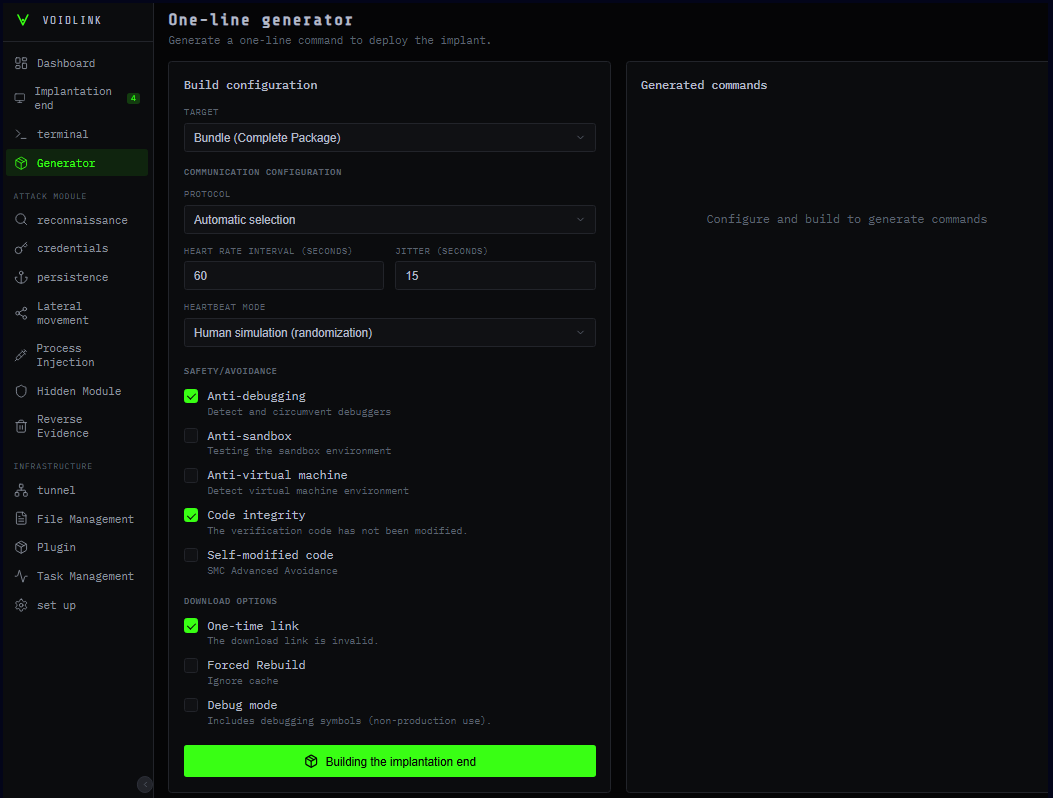

VoidLinkの機能

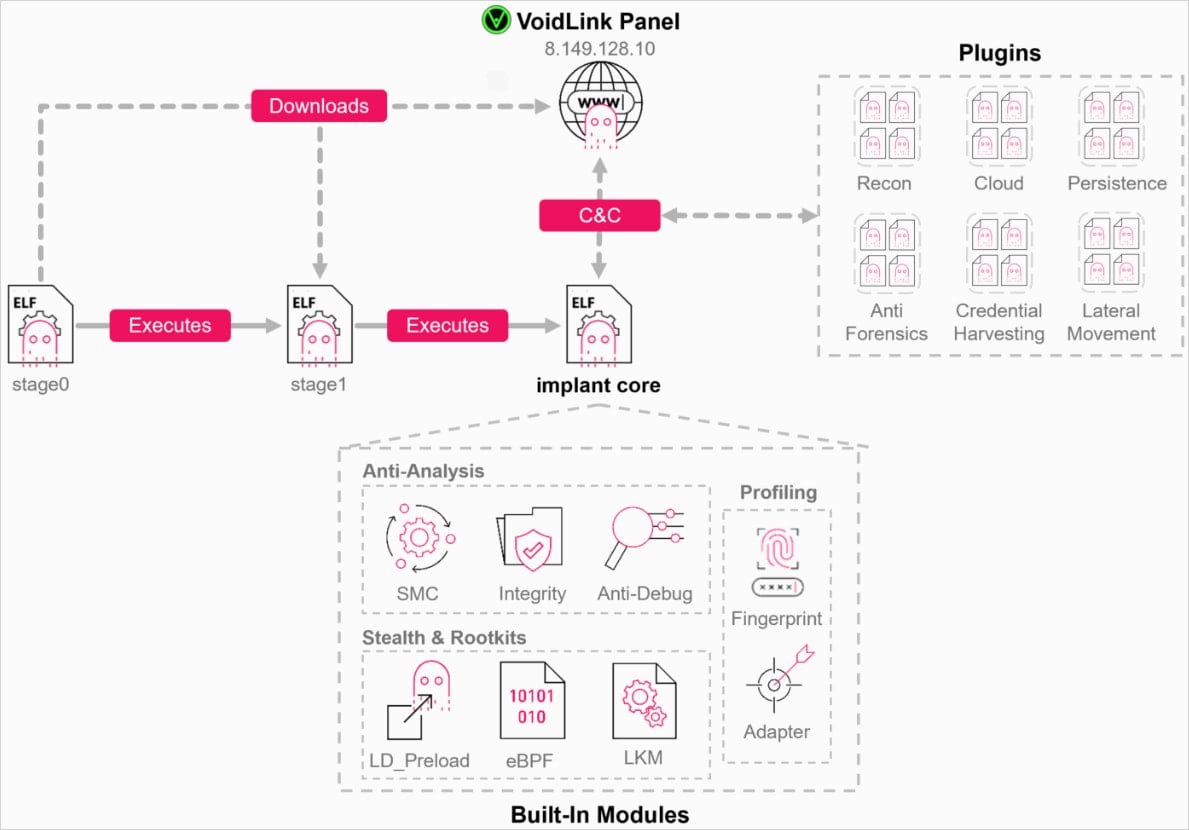

VoidLinkは、Linuxシステム向けのモジュール式ポストエクスプロイトフレームワークであり、ハッカーが侵入したマシンを隠蔽したまま制御したり、プラグインで機能を拡張したり、特定のクラウド環境やコンテナ環境に動作を適応させたりすることを可能にする。

インプラントがアクティブになると、DockerまたはKubernetesで実行されているかどうかをチェックし、AWS、GCP、Azure、Alibaba、Tencentなどのプロバイダーのクラウドインスタンスのメタデータを照会します。

このフレームワークは、カーネルバージョン、ハイパーバイザー、プロセス、ネットワーク状態などのシステム詳細を収集し、EDR、カーネルハードニング、監視ツールをスキャンする。

すべての情報と、インストールされているセキュリティ・ソリューションとハードニング対策に基づいて計算されたリスク・スコアがオペレータに配信され、オペレータは、ポート・スキャンを遅くしたり、ビーコンの間隔を長くしたりするなど、モジュールの動作を調整することができる。

インプラントは、複数のプロトコル(HTTP、WebSocket、DNSトンネリング、ICMP)を使用してオペレーターと通信し、「VoidStream」と呼ばれるカスタム暗号化メッセージングレイヤーでラッピングされ、トラフィックをカモフラージュして通常のWebまたはAPIアクティビティに似せる。

出典:VoidLink:チェック・ポイント

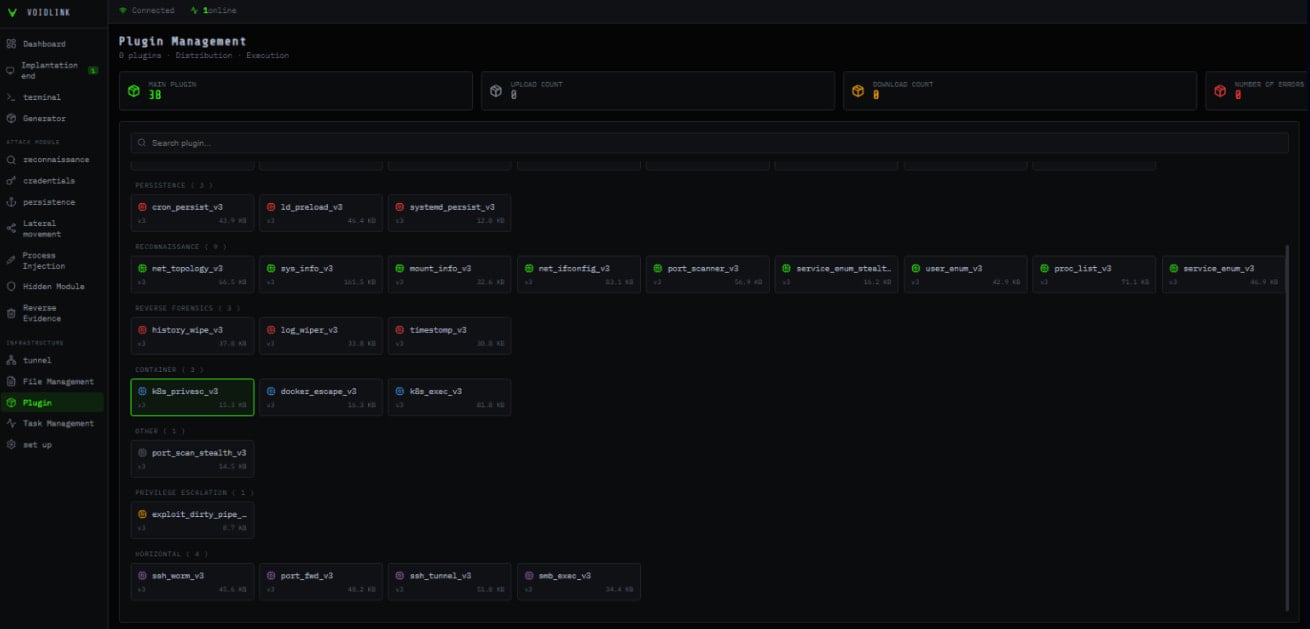

VoidLinkのプラグインは、メモリ上に直接ロードされるELFオブジェクト・ファイルであり、システムコールを通じてフレームワークAPIを呼び出します。

チェック・ポイントの分析によれば、現在のVoidLinkのバージョンでは、デフォルトの設定で35個のプラグインが使用されています:

- 偵察(システム、ユーザ、プロセス、ネットワーク)

- クラウドおよびコンテナの列挙とエスケープ・ヘルパー

- クレデンシャル・ハーベスティング(SSH キー、Git クレデンシャル、トークン、API キー、ブラウザ・データ)

- 横方向の移動(シェル、ポート転送とトンネリング、SSHベースの伝播)

- 永続化メカニズム(ダイナミックリンカーの悪用、クーロンジョブ、システムサービス)

- フォレンジック対策(ログ消去、履歴クリーニング、タイムストンプ)

Source:チェック・ポイント

VoidLinkは、これらの操作が検知されないように、プロセス、ファイル、ネットワーク・ソケット、またはルートキット自体を隠す一連のルートキット・モジュールを使用します。

このフレームワークは、ホストのカーネル・バージョンに応じて、LD_PRELOAD(古いバージョン)、LKM(ローダブル・カーネル・モジュール)、またはeBPFベースのルートキットを使用します。

さらに、VoidLinkは環境内のデバッガーを検出し、ランタイムコードの暗号化を使用し、フックや改ざんを検出するための整合性チェックを実行します。

改ざんが検出された場合、インプラントは自己削除され、アンチ・フォレンジック・モジュールによってログ、シェル履歴、ログイン記録が消去され、ホスト上にドロップされたすべてのファイルが安全に上書きされるため、フォレンジック調査の対象となることを最小限に抑えることができます。

チェック・ポイントの研究者によれば、VoidLink はステルス性を重視して開発されており、標的となる環境を徹底的にプロファイリングしてから最適な戦略を選択することで、「回避を可能な限り自動化することを目指している」という。

彼らは、この新しいフレームワークは「典型的なLinuxマルウェアよりもはるかに高度」であり、「高度な技術的専門知識」を持ち、複数のプログラミング言語に非常に熟練した開発者の作品であると指摘している。

「膨大な数の機能とそのモジュラー・アーキテクチャは、作者が洗練された最新かつ機能豊富なフレームワークを作成することを意図していたことを示している」と研究者は述べている。

チェック・ポイントは本日のレポートで、モジュールに関する技術的な詳細と発見されたプラグインのリストとともに、侵害の指標となる一連の情報を提供している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

秘密 セキュリティ・チートシート:スプロールからコントロールへ

古いキーのクリーンアップでも、AIが生成するコードのガードレールの設定でも、このガイドはチームが最初からセキュアに構築するのに役立ちます。

チートシートを入手して、秘密管理の手間を省きましょう。

Comments