スペインのエネルギー供給会社エンデサとその運営会社エネルギアXXIは、ハッカーが同社のシステムにアクセスし、個人情報を含む契約関連情報にアクセスしたことを顧客に通知している。

エンデサはスペイン最大の電力会社で、現在はエネル・グループが所有し、スペインとポルトガルで1000万人以上の顧客にガスと電力を供給している。合計で約2200万人の顧客がいるという。

エネルギー会社は、情報漏洩の影響を受けたエネルギアXXIの顧客に通知し、また、同社の商業プラットフォームへの不正アクセスを検出したとして、セキュリティ・インシデントを公表した。

同社は、「当社ではセキュリティ対策を実施していますが、お客様を含む当社顧客のエネルギー契約に関連する特定の個人データに不正かつ違法なアクセスが行われた形跡を検出しました」と述べている。

これまでの調査によると、ハッカーは以下のデータにアクセスしていた:

- 基本識別情報

- 連絡先情報

- 国民識別番号(DNI)

- 契約の詳細

- IBANを含む支払詳細

エネルギアXXIとエンデサの両社は、今回のセキュリティ・インシデントによってアカウントのパスワードが流出した事実はないと明言している。

この事態を受けて、同社は漏洩した社内アカウントへのアクセスをブロックし、分析のためにログ記録を廃棄し、現在全顧客に通知しているところである。また、さらなる不審な動きを検知するため、監視を強化している。

調査は現在も進行中であるため、同社はスペイン・データ保護庁および国内の関係当局すべてに通知した。

「この連絡の時点では、この事故によって影響を受けたデータが不正に使用された形跡はなく、お客様の権利と自由に対する高リスクの影響が顕在化する可能性は低い」とエンデサは述べている。

しかし、リスクは存在するため、手紙の受取人は、なりすまし、データ窃盗、フィッシング攻撃に警戒するよう促されており、不審な動きがあれば、通知に含まれる番号に報告するよう要請されている。

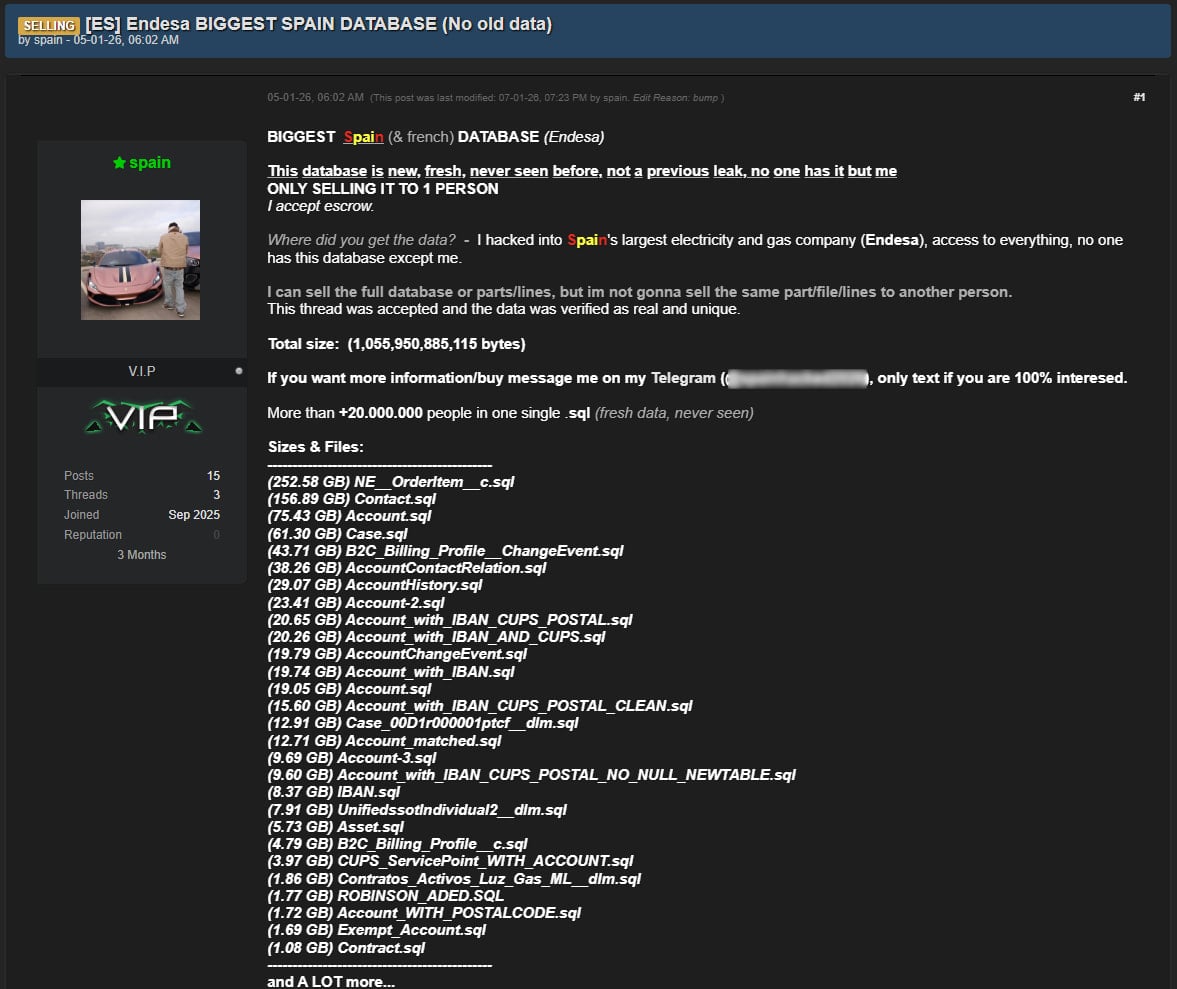

疑惑のエンデサ・データベースが売りに出される

一方、脅威行為者は先週、エンデサから盗まれたデータのサンプルと主張するものを公開した。このデータは1人の独占的な買い手に売りに出されている。

ハッカーは、エンデサの顧客情報を含むSQLデータベースが約1TBあると主張している。売り手から提供された詳細情報によると、データはエンデサが侵入者が同社のシステムにアクセスしたとするものと一致しているようだ。

はこの疑惑についてエネルギアXXIとエンデサに問い合わせたが、広報担当者は公式声明の発表にとどまった。

エネルギアXXI社によれば、今回の事件による業務やサービスへの影響はないとのことで、顧客はリスクなく同レベルのサービスを享受し続けることができる。

エネルギアXXIは、現在進行中の調査により、事故に関する詳細が明らかになった場合、影響を受けた顧客に数日中に直接通知することを約束した。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

秘密 セキュリティ・チートシート:スプロールからコントロールへ

古いキーのクリーンアップでも、AIが生成するコードのガードレールの設定でも、このガイドはチームが最初からセキュアに構築するのに役立ちます。

チートシートを入手して、秘密管理の手間を省きましょう。

Comments