Telegramのユーザー名や無害なリンクに見えるものを1回クリックするだけで、プロキシリンクの処理方法によって、あなたの本当のIPアドレスが攻撃者に公開されてしまう。

Telegramは、研究者が特別に細工されたリンクを使用することで、それ以上の確認なしにTelegramユーザーの実際のIPアドレスを公開できることを実証した後、プロキシリンクに警告を追加すると伝えている。

テレグラムのリンクは慎重に

セキュリティ研究者は今週、AndroidとiOSの両方で、ユーザーが特別に細工された内部リンクをタップすると、Telegramクライアントが自動的にプロキシへの接続を試みることを実証した。

これらのリンクは、例えばTelegramメッセージの中で@durovと表示されるなど、通常のユーザー名に偽装することができるが、実際にはTelegram プロキシリンクにつながる 。

Telegramプロキシリンク(t.me/proxy?…)は、TelegramクライアントでMTProtoプロキシを素早く設定するために使用される特別なURLです。これにより、ユーザーは手動でサーバーの詳細を入力する代わりに、リンクをクリックしてプロキシを追加できます:

https://t.me/proxy?server=[プロキシIPアドレス/ホスト名]&port=[proxy_port]&secret=[MTProto_secret]。

Telegramで開くと、アプリはプロキシパラメーター(サーバー、ポート、シークレットを含む)を読み取り、プロキシを設定に追加するようユーザーに促す。

これらのリンクは、ネットワークブロックやインターネット検閲を迂回したり、特に制限の多い環境で実際の居場所を隠したりするために広く共有されており、匿名性を求める活動家やジャーナリストなどにとって貴重な機能となっている。

TelegramのAndroidおよびiOSクライアントでは、プロキシリンクを開くと自動テスト接続も開始され、プロキシが追加される前に、アプリがユーザーのデバイスから指定されたサーバーへの直接ネットワークリクエストを開始する。

攻撃者は、独自のMTProtoプロキシを設定し、視覚的には無害なユーザー名やウェブサイトのURLに偽装しているが、実際にはプロキシ設定エンドポイントを指すリンクを配布することで、この動作を悪用することができる。

ユーザーがモバイルクライアントでこのようなリンクをクリックすると、Telegramアプリは攻撃者が管理するサーバーへの接続を試み、プロキシ運営者がユーザーの実際のIPアドレスを記録できるようにする。

公開されたIPアドレスは、ユーザーのおおよその居場所を推測したり、サービス拒否攻撃を仕掛けたり、その他の標的型不正利用をサポートするために使用される可能性がある。

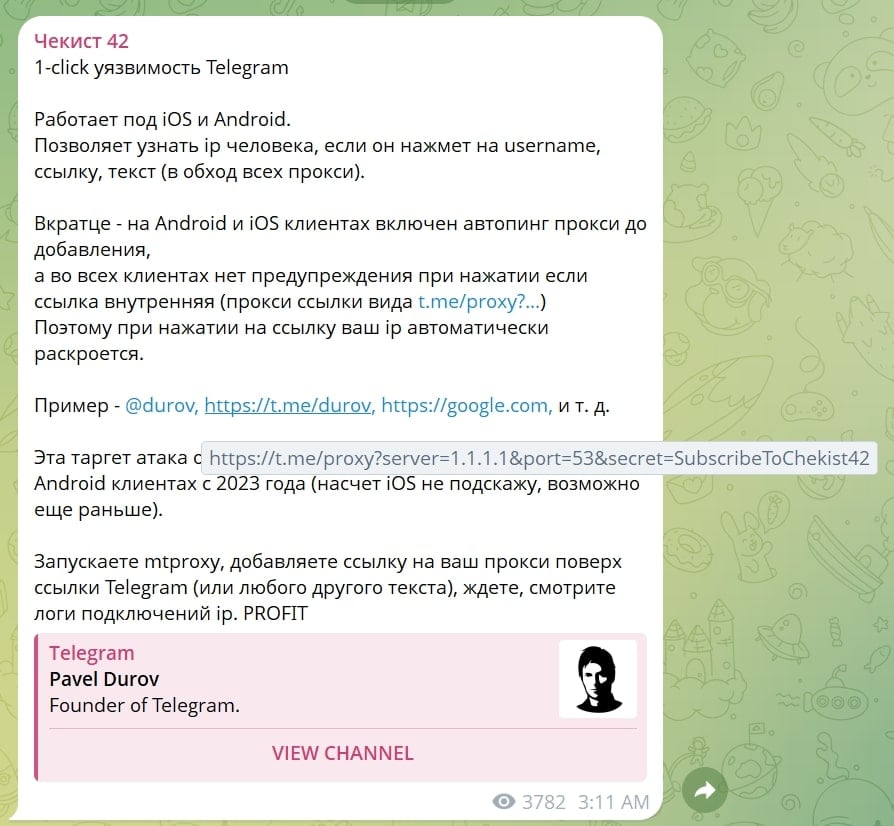

この問題は、ロシア語のTelegramチャンネル、chekist42 (https://t.me/chekist42/139)によって明るみに出た:

この投稿で示された概念実証の偽装リンクは、XアカウントのGangExposed RUによって 再共有され、それによってこの問題により多くの注目が集まった:

https://t[.]me/proxy?server=1.1.1.1&port=53&secret=SubscribeToGangExposed_int

“次に起こること “を研究者は説明する、”[それは]Telegramはそれを追加する前にプロキシを自動pingし、リクエストはすべての設定されたプロキシをバイパスし、[そして]あなたの本当のIPは即座にログに記録される”。

“静かで効果的な標的型攻撃”

Xのセキュリティ・リサーチとOSINTアカウントである0x6rssは、さらにビデオPoCでこの問題を実証した:

ワンクリックでテレグラムのIPアドレスが漏れる!

この問題では、秘密鍵は関係ない。WindowsのNTLMハッシュ・リークのように、Telegramは自動的にプロキシのテストを試みる。ここでは、秘密鍵は関係なく、IP アドレスが公開される。

リンクの背後に隠された例… https://t.co/KTABAiuGYI pic.twitter.com/NJLOD6aQiJ– 0x6rss (@0x6rss)2026年1月10日

研究者は、この挙動をWindowsのNTLMハッシュ・リークと 比較し、細工されたリソースとのたった1回のやりとりが、ユーザーが意識することなく自動的な送信リクエストを引き起こす可能性があるとしている。

一般的に、IPアドレスの開示は、位置追跡、プロファイリング、標的型攻撃を可能にする。

この場合、この欠陥はクリック1回で済み、追加の確認も必要ないため、標的型匿名解除に適している。

Telegramはこの問題を軽視しているが、ユーザーには次のように警告している。

Telegram社に問い合わせたところ、この動作を脆弱性と見なすかどうかを尋ねてきた。

同社は、どのウェブサイトやプロキシ運営者も訪問者のIPアドレスを見ることができ、これは他のメッセージングプラットフォームと比べてTelegramに特有のものではないと述べた。

「Telegramの広報担当者は、「どのようなウェブサイトやプロキシ運営者でも、プラットフォームに関係なく、アクセスした人のIPアドレスを見ることができます。

“これは、WhatsAppやインターネットにアクセスする他のサービスよりもTelegramに関連するものではありません。”

“とはいえ、プロキシのリンクをクリックする際に表示される警告を追加しているので、ユーザーは偽装されたリンクをより意識することができる。”

Telegramは、この警告がいつクライアント・アプリケーションに展開されるかについてのフォローアップの質問には回答しなかった。

その間に、偽装されたプロキシリンクをクリックすると、意図せず本当のIPアドレスが明らかになる可能性があるため、ユーザーはTelegramのユーザー名とt.meドメインに解決するリンクに注意するよう勧告されている。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments