Instagramは、1700万以上のInstagramアカウントのデータがスクレイピングされ、オンラインに流出したと主張する中、脅威行為者がパスワード再設定メールを大量に要求することを可能にするバグを修正したと発表した。

「一部のインスタグラム・ユーザーのパスワード・リセット・メールを外部からのリクエストに許可していた問題を修正しました」とMetaの広報担当者は語った。

“我々は、我々のシステムへの侵入はなく、人々のInstagramのアカウントは安全なままであることを皆に安心させたい。人々はこれらの電子メールを無視することができ、我々はこれが引き起こしたかもしれない混乱のためにお詫び申し上げます”.

インスタグラムのデータ流出疑惑をめぐるメディアの騒ぎは、マルウェアバイトがサイバー犯罪者が1750万アカウントからデータを盗んだと顧客に警告した後に始まった。

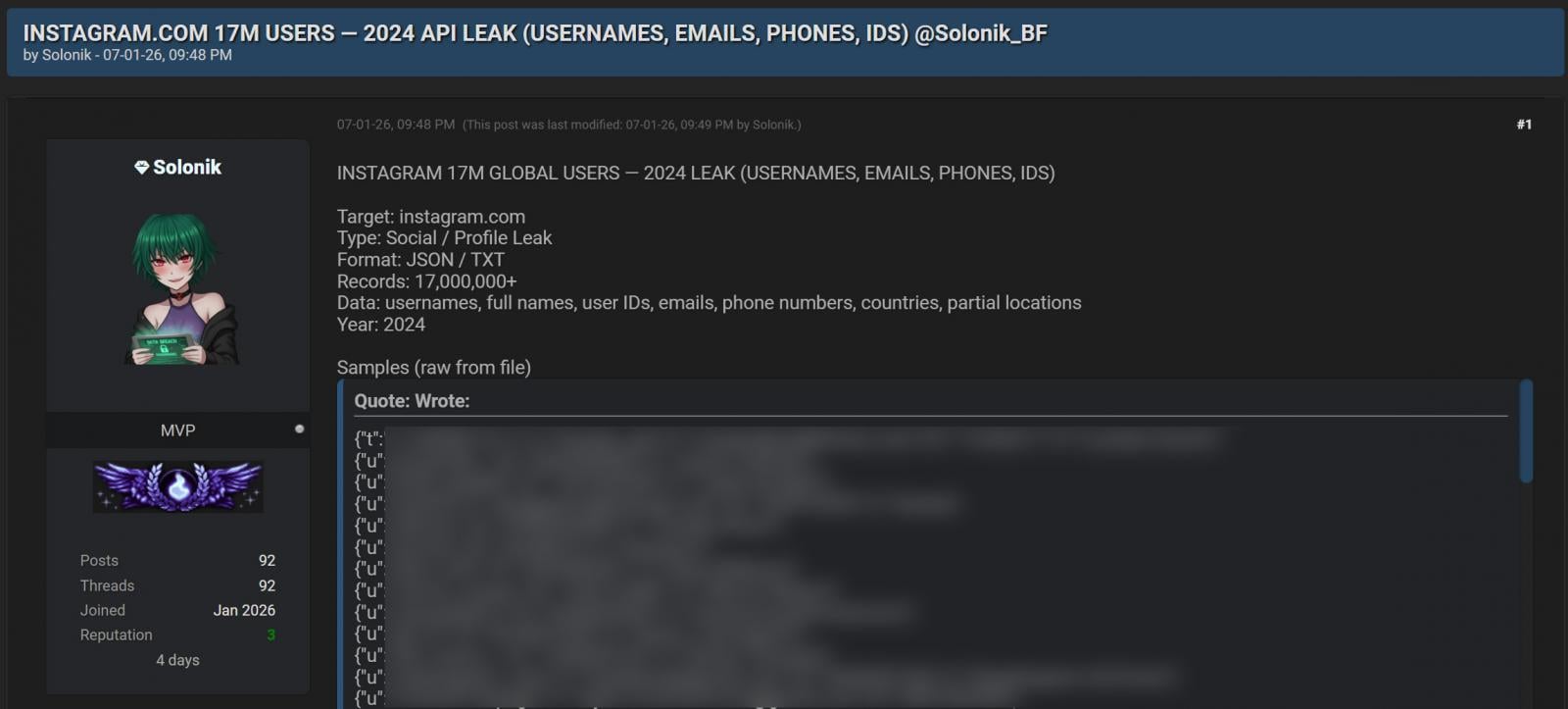

このInstagramのデータ流出疑惑は、多くのハッキングフォーラムで無料で公開され、投稿者は、2024年のInstagram APIリーク(未確認)によって収集されたと主張している。

共有されたデータには、電話番号、ユーザー名、名前、住所、メールアドレス、インスタグラムIDを含む、合計17,017,213件のインスタグラムアカウントのプロフィールが含まれている。

データセットには、以下のユニークな値のカウントが含まれている:

- ID:17,015,503件

- ユーザー名: 16,553,662

- 電子メール:6,233,162

- 電話番号:3,494,383

- 名前 12,418,006

- 住所 1,335,727

これらの情報のすべてが各レコードに存在するわけではなく、Instagram IDとユーザー名だけのものもある。

Xのサイバーセキュリティ研究者は、スクレイピングされたデータは2022年のAPIスクレイピング事件によるものだと主張しているが[1,2]、これを確認する明確な証拠は示されていない。

さらにMetaは、2022年や2024年にAPIインシデントが発生したことは知らないと述べている。

しかし、インスタグラムは以前にもAPIスクレイピング事件に見舞われており、2017年には600万アカウントとされる個人情報をスクレイピングして販売するために悪用されたバグがあった。

新たに流出したインスタグラムのデータが、2017年の流出と過去数年間の追加情報をまとめたものなのかどうかは定かではない。

インスタグラムの情報を流出させた人物に連絡を取り、盗まれた時期を確認したが、回答は得られなかった。

インスタグラムは情報漏洩を否定

現在のところ、この事件がインスタグラムの新たなデータ流出を示す証拠はない。Metaは、2022年や2024年にAPIが侵害されたことは認識しておらず、新たな侵害は起きていないと述べている。

さらに研究者は、流出したデータセットが最近の脆弱性によって入手されたという証拠を示していない。

その代わりに、このデータは数年にわたって複数のソースからスクレイピングされた情報をまとめたものである可能性を示唆している。

良いニュースは、この流出データにはパスワードが含まれていないため、パスワードを変更する必要がないということだ。

しかし、この情報を利用した標的型フィッシング、スミッシング(テキスト・フィッシング)、ソーシャル・エンジニアリング攻撃には警戒する必要がある。

流出したデータを利用して、ユーザーのパスワードなどの追加情報を盗み出そうとするのは、脅威行為者の常套手段です。

Instagramのパスワードリセットの電子メールや電話番号へのテキストコードを受信し、アカウントの回復を開始していない場合は、単に無視して削除してください。

アカウントで二要素認証を有効にしていない場合は、セキュリティを高めるために有効にすることを強くお勧めします。

1/11/26更新:ユニークなデータ値を追加しました。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments