更新:記事の最後に新しい情報を追加しました。

悪名高いハッキング・フォーラム「BreachForums」の最新版がデータ漏洩に見舞われ、ユーザー・データベースのテーブルがオンライン上に流出した。

BreachForumsは、盗まれたデータの取引、販売、流出、企業ネットワークへのアクセスやその他の違法なサイバー犯罪サービスの販売に使用される一連のハッキングフォーラムの名前である。

このサイトは、これらのフォーラムの最初のものであるRaidForumsが法執行機関に押収され、所有者である “Omnipotent “が逮捕された後に立ち上げられた。

BreachForumsは過去にも データ流出や 警察沙汰に 見舞われているが、新しいドメインで再出発を繰り返しており、今では法執行機関のハニーポットになっていると非難する声もある。

昨日、ShinyHunters恐喝ギャングにちなんで名付けられたウェブサイトが、breachforum.7zという名前の7Zipアーカイブを公開した。

このアーカイブには、以下の3つのファイルが含まれている:

- shinyhunte.rs-ジェームズの物語.txt

- databoose.sql

- breachedforum-pgp-key.txt.asc

ShinyHunters恐喝団の代表者は、このアーカイブを配布したサイトとは無関係だと主張した。

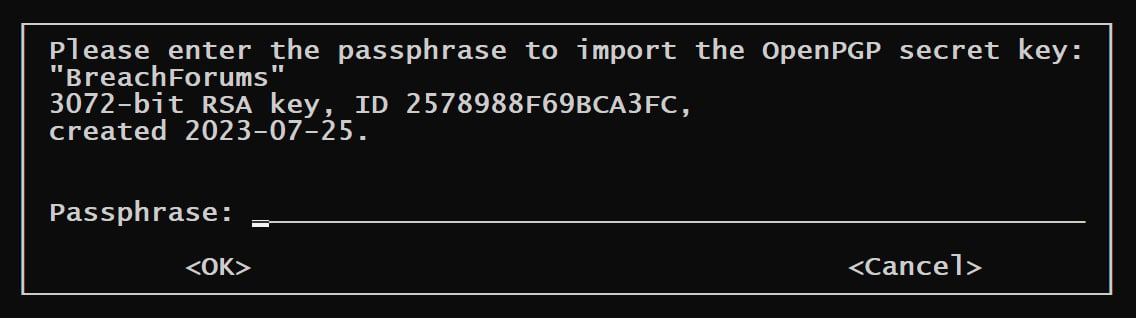

アーカイブの「breachforum-pgp-key.txt.asc」ファイルは、2023年7月25日に作成されたPGP秘密鍵で、BreachForumsが管理者からの公式メッセージに署名するために使用している。この鍵は流出しているが、パスフレーズで保護されており、パスワードがなければメッセージの署名に悪用することはできない。

ソース :

「databoose.sql」ファイルは、メンバーの表示名、登録日、IPアドレス、およびその他の内部情報を含む323,988のメンバーレコードを含むMyBBユーザーデータベーステーブル(mybb_users)です。

‘sのテーブルの分析によると、IPアドレスのほとんどはローカルのループバックIPアドレス(0x7F000009/127.0.0.9)にマップバックされるため、あまり意味がない。

しかし、70,296レコードには127.0.0.9 IPアドレスが含まれておらず、テストしたレコードはパブリックIPアドレスにマップされている。これらの公開IPアドレスは、それらの人々にとってはOPSECの懸念となり、法執行機関やサイバーセキュリティ研究者にとっては貴重なものとなりうる。

新たに流出したユーザーデータベースの最終登録日は2025年8月11日で、これは以前のBreachforums[.]hnのBreachForumsが閉鎖されたのと同じ日である。この閉鎖は、運営者とされる数名の逮捕に続くものだった。

同日、ShinyHunters恐喝団のメンバーが、このフォーラムが法執行機関のハニーポットであると主張するメッセージを“Scattered Lapsus$ Hunters “テレグラム・チャンネルに投稿した。その後、BreachForumsの管理者はこれらの申し立てを否定した。

breachforums[.]hnドメインはその後、恐喝グループShinyHuntersが行った広範なSalesforceデータ盗難攻撃の影響を受けた企業を恐喝するために再利用された後、2025年10月に法執行機関によって押収された。

現在のBreachForumsの管理者である “N/A “は、MyBBユーザーデータベーステーブルのバックアップが安全でないフォルダに一時的に公開され、一度だけダウンロードされたと述べ、新たな侵害を認めている。

「データベース流出の疑いに関する最近の議論に対処し、何が起こったのかを明確に説明したい」とN/AはBreachForumsに書いた。

「まず第一に、これは最近の出来事ではありません。問題のデータは、2025年8月、BreachForumsが.hnドメインから復元/回復されていた期間にさかのぼる古いユーザーテーブルのリークに由来する。”

“復元プロセス中、ユーザーテーブルとフォーラムのPGPキーは、非常に短い期間、安全でないフォルダに一時的に保存されました。私たちの調査によると、このフォルダはそのウィンドウの間に1度だけダウンロードされました」と管理者は続けた。

管理者は、BreachForumsのメンバーはリスクを減らすために使い捨ての電子メールアドレスを使用すべきであり、ほとんどのIPアドレスはローカルIPにマッピングされると述べているが、データベースは依然として法執行機関にとって興味深い情報を含んでいる。

更新 1/10/26 04:02 PM ET: 私たちの記事を公表した後、サイバーセキュリティ会社Resecurityは、ウェブサイトの更新にBreachForumのPGP秘密鍵のパスワードが含まれるようになったと伝えました。

別のセキュリティ研究者が、このパスワードがこの鍵の正しいものであることを確認しました。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2026年CISO予算ベンチマーク

予算の季節です!300人以上のCISOやセキュリティ・リーダーが、来年に向けてどのような計画、支出、優先順位付けを行っているかを発表しました。本レポートでは、2026年に向けた戦略のベンチマーク、新たなトレンドの特定、優先事項の比較を可能にするために、彼らの洞察をまとめています。

トップリーダーがどのように投資を測定可能なインパクトに変えているかをご覧ください。

Comments