中国語を話す脅威行為者は、侵害されたSonicWall VPNアプライアンスを使用して、標的とされた脆弱性が公になる1年以上前に開発されたと思われるVMware ESXiエクスプロイト・ツールキットを配信していた。

マネージドセキュリティ企業のHuntressが分析した2025年12月の攻撃では、ハッカーは高度な仮想マシン(VM)エスケープを使用しており、2025年3月にゼロデイとして公開されたVMwareの3つの脆弱性を悪用している可能性が高い。

3つのバグのうち、重大度スコアが「クリティカル(Critical)」だったのは1つだけだった:

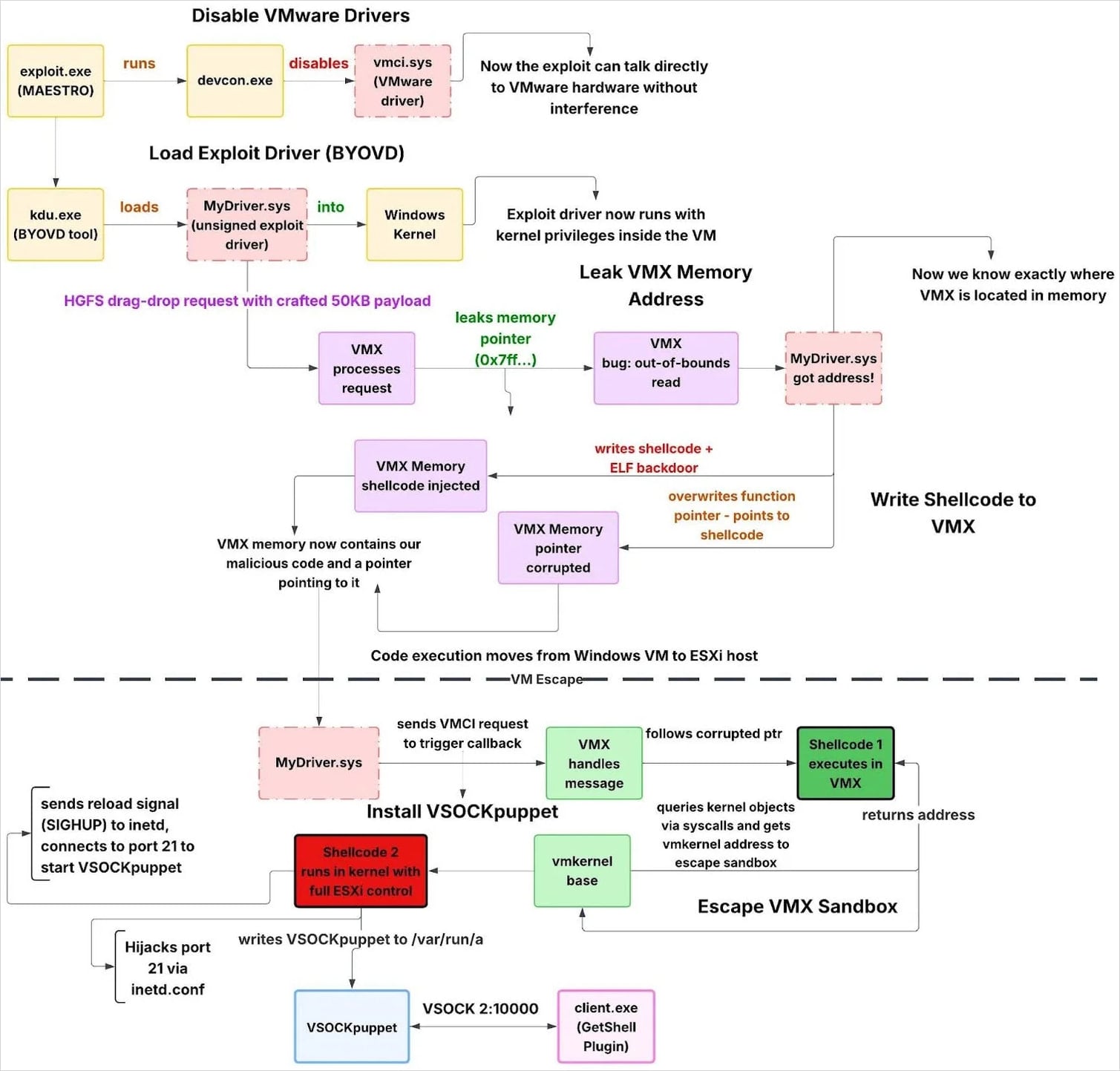

- CVE-2025-22226(深刻度スコア7.1):CVE-2025-22226(深刻度スコア:7.1):HGFSの境界外読み出しにより、VMXプロセスからメモリがリークされる。

- CVE-2025-22224(深刻度スコア 9.3):仮想マシン通信インタフェース (VMCI) に TOCTOU 脆弱性があり、境界外からの書き込みにより VMX プロセスでのコード実行が可能

- CVE-2025-22225(深刻度スコア 8.2):ESXi に、VMX のサンドボックスからカーネルにエスケープできる、任意の書き込みが可能な脆弱性

公開当時、Broadcomは、管理者権限を持つ攻撃者がこれらのセキュリティ問題を連鎖させることで、VM をエスケープし、基盤となるハイパーバイザーにアクセスできるようになる可能性があると警告していました。

しかし、Huntressの新しいレポートは、少なくとも2024年2月以降、脆弱性が連鎖して悪用されている可能性を示す手がかりを提供している。

研究者らは、エクスプロイト・バイナリのPDBパスに「2024_02_19」というフォルダを発見し、このパッケージが潜在的なゼロデイ・エクスプロイトとして開発されたことを示唆しました。

C:UserstestDesktop2024_02_19全版本逃逸--交付reportESXI_8.0u3

さらに、「All/Full version escape – delivery」と訳されるフォルダ名から、意図されたターゲットはESXi 8.0 Update 3であると推測される。

Huntressは、最初のアクセスは侵害されたSonicWall VPNを介して行われた可能性が高いと評価しています。攻撃者は、侵害されたドメイン管理者アカウントを使用して、RDP経由でドメインコントローラにピボットし、データを流出させ、ゲストVMからESXiハイパーバイザーに侵入するエクスプロイトチェーンを実行しました。

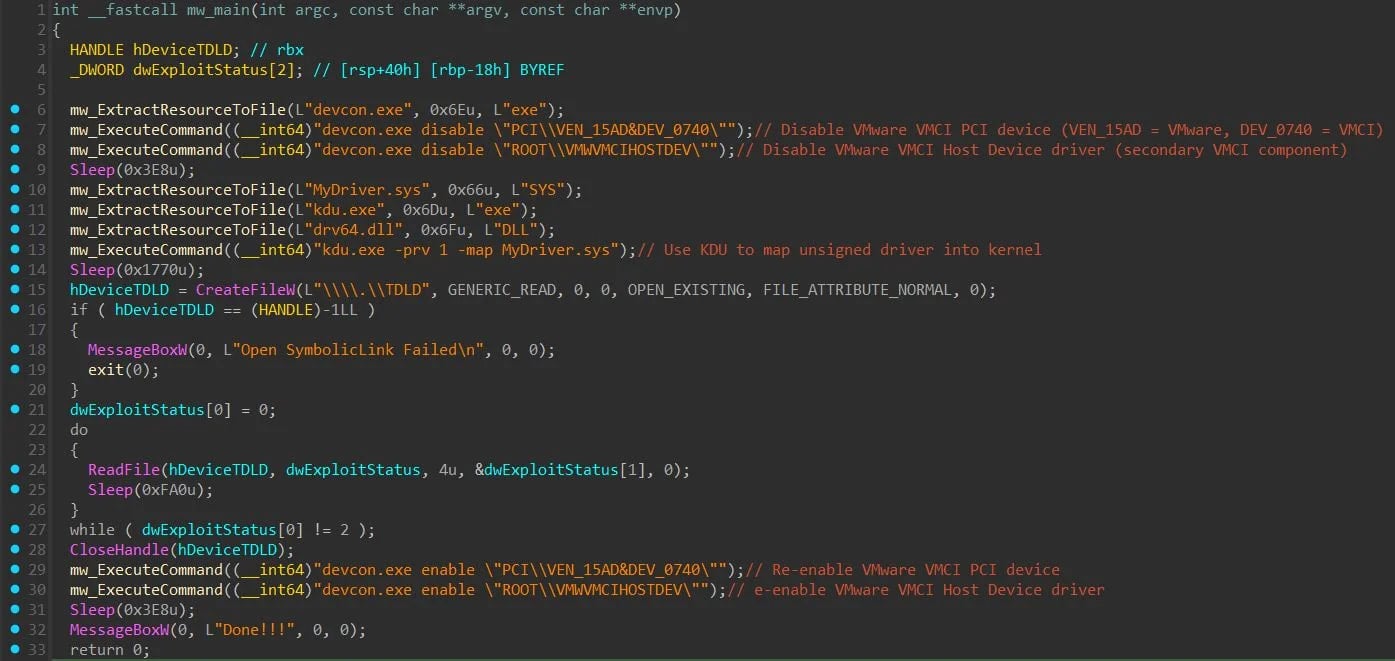

エクスプロイト・ツールキットには、以下のコンポーネントが含まれています:

- MAESTRO(exploit.exe)– VMware VMCIデバイスの無効化、KDUを介した署名なしエクスプロイト・ドライバのロード、エクスプロイトの成功の監視、およびその後のドライバのリストアにより、VMのエスケープを調整します。

- MyDriver.sys – ESXi バージョンの検出、VMX メモリのリークと破損、サンドボックスのエスケープ、ハイパーバイザーのバックドアの展開など、VM エスケープを実行する符号なしカーネルドライバー。

- VSOCKpuppet– ESXi ホスト上で動作する ELF バックドアで、従来のネットワーク監視をバイパスして VSOCK 上でコマンド実行とファイル転送を行います。

- GetShell Plugin (client.exe)– ゲストVMから侵害されたESXiホストに接続し、VSOCKpuppetバックドアと対話するために使用されるWindows VSOCKクライアント。

ソースはこちら:ハントレス

研究者たちは、ツールキットのビルド日を示す手がかりをさらに発見した。client.exe」バイナリに埋め込まれたPDBパスには、”2023_11_02 “という名前のフォルダがある。

C:◆Userstest ◆Desktop ◆2023_11_02 ◆vmci_vm_escape ◆getshell ◆source ◆client ◆x64 ◆Release ◆client.pdb

このコンポーネントは、”getshellコンポーネントを持つ、より広範なvmci_vm_escapeツールキットの一部 “であった可能性がある。

研究者らは、この脅威行為者は、悪用後のツールをエクスプロイトから分離するモジュール式のアプローチを行っている可能性があると考えている。これにより、同じインフラを使用し、新しい脆弱性に切り替えることができる。

ハントレス社は、このエクスプロイト・ツールキットが、ブロードコム社が昨年3月に公表した3つの脆弱性を利用していることに中程度の自信を持っていると述べている。彼らの評価は、情報リークにHGFSを使用し、メモリ破壊にVMCIを使用し、シェルコードがカーネルにエスケープするなどのエクスプロイトの動作に基づいている。

しかし、Broadcomが3つのゼロデイに関する最初の速報で公開したエクスプロイトと同じものであることを100%確実に確認できたわけではないという。

ソースはこちら:ハントレス

エクスプロイトのタイムラインとアトリビューション関連の観察について、Huntressは、いくつかのビルドパスに簡体字中国語が含まれているが、英語のREADMEもあり、おそらく他の脅威アクターに販売するか、他の脅威アクターと共有する意図があることを示していると報告している。

Huntress氏は、この組み合わせは、このツールキットが中国語圏で活動する資金力のある開発者によって開発されたことを示唆している可能性が高いとコメントしている。

研究者は、SonicWall VPNが最初の侵入経路であったことを強く確信しているが、組織は最新のESXiセキュリティアップデートを適用し、早期発見のために提供されたYARAおよびSigmaルールを使用することを推奨している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2026年CISO予算ベンチマーク

予算の季節です!300人以上のCISOやセキュリティ・リーダーが、来年に向けてどのような計画、支出、優先順位付けを行っているかを発表しました。本レポートでは、2026年に向けた戦略のベンチマーク、新たなトレンドの特定、優先事項の比較を可能にするために、彼らの洞察をまとめています。

トップリーダーがどのように投資を測定可能なインパクトに変えているかをご覧ください。

Comments