2025年は、フィッシング攻撃に関して、攻撃者の技術革新が大きく進んだ年であった。フィッシングの継続的な進化は、フィッシングが今日でも攻撃者にとって最も効果的な手法の1つであることを意味します。

2025年のフィッシング攻撃を決定づけた主なトレンドと、2026年に向けてこれらの変化がセキュリティチームにとって何を意味するのか、詳しく見ていきましょう。

#その1:フィッシングのオムニチャネル化

メール以外のフィッシングの増加については以前から言われてきたが、2025年はフィッシングが本当にオムニチャネル化した年だった。

フィッシングに関する業界データのほとんどは、依然としてEメールセキュリティベンダーやツールによるものだが、その様相は変わり始めている。プッシュ・セキュリティが検知したフィッシング攻撃のおよそ3件に1件は、Eメール以外で配信されたものだった。

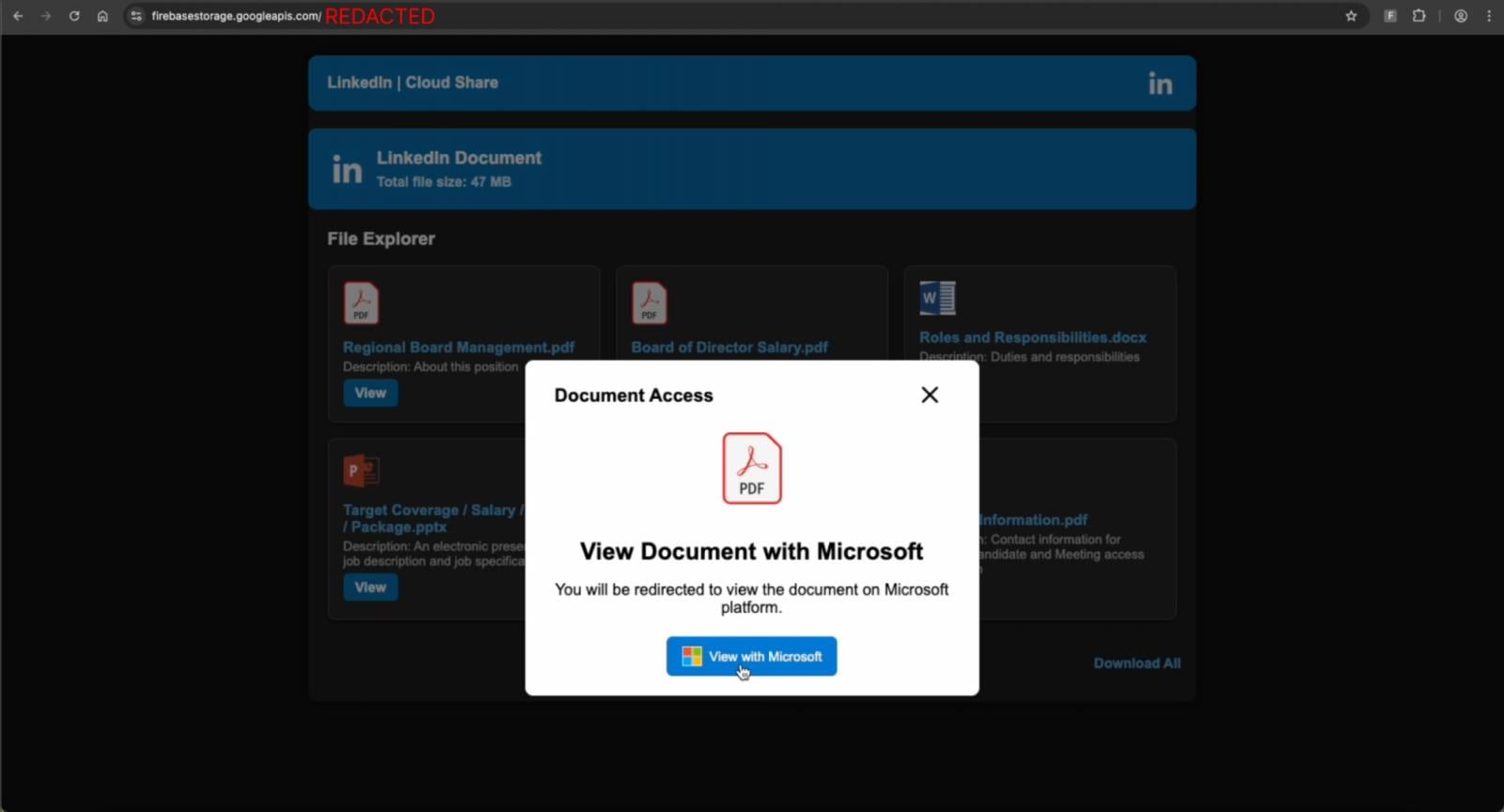

メール以外でフィッシング・キャンペーンが行われた例は数多くあり、LinkedInのDMやGoogle検索が上位に挙げられています。注目すべきキャンペーンは以下の通りです:

-

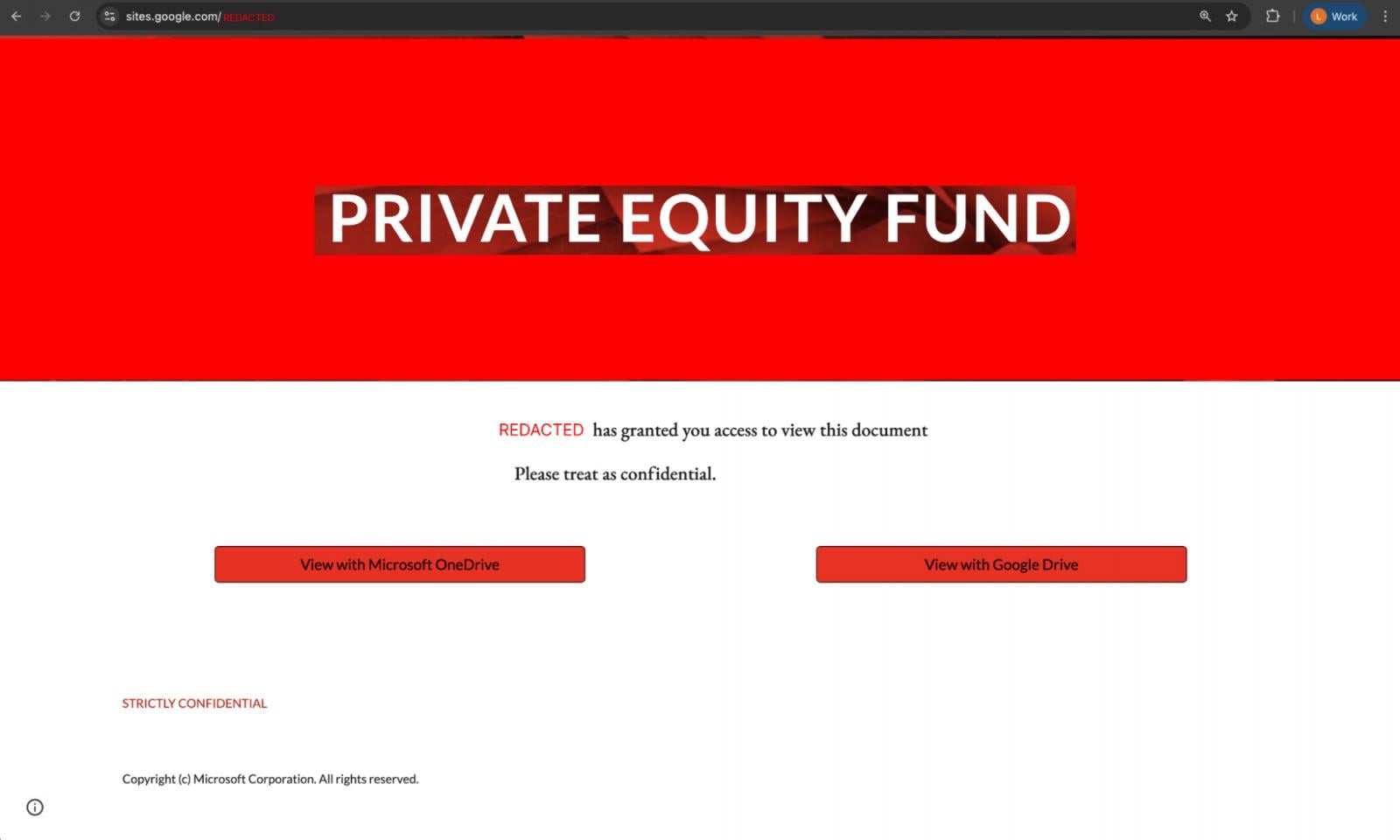

技術系企業の役員をターゲットにしたキャンペーンで、LinkedInの侵害されたアカウントを経由して、同じ組織の他の従業員から、投資機会を装ったものが配信された。

-

南米の投資ファンドを装い、ファンドに参加する機会を提供するキャンペーン。

-

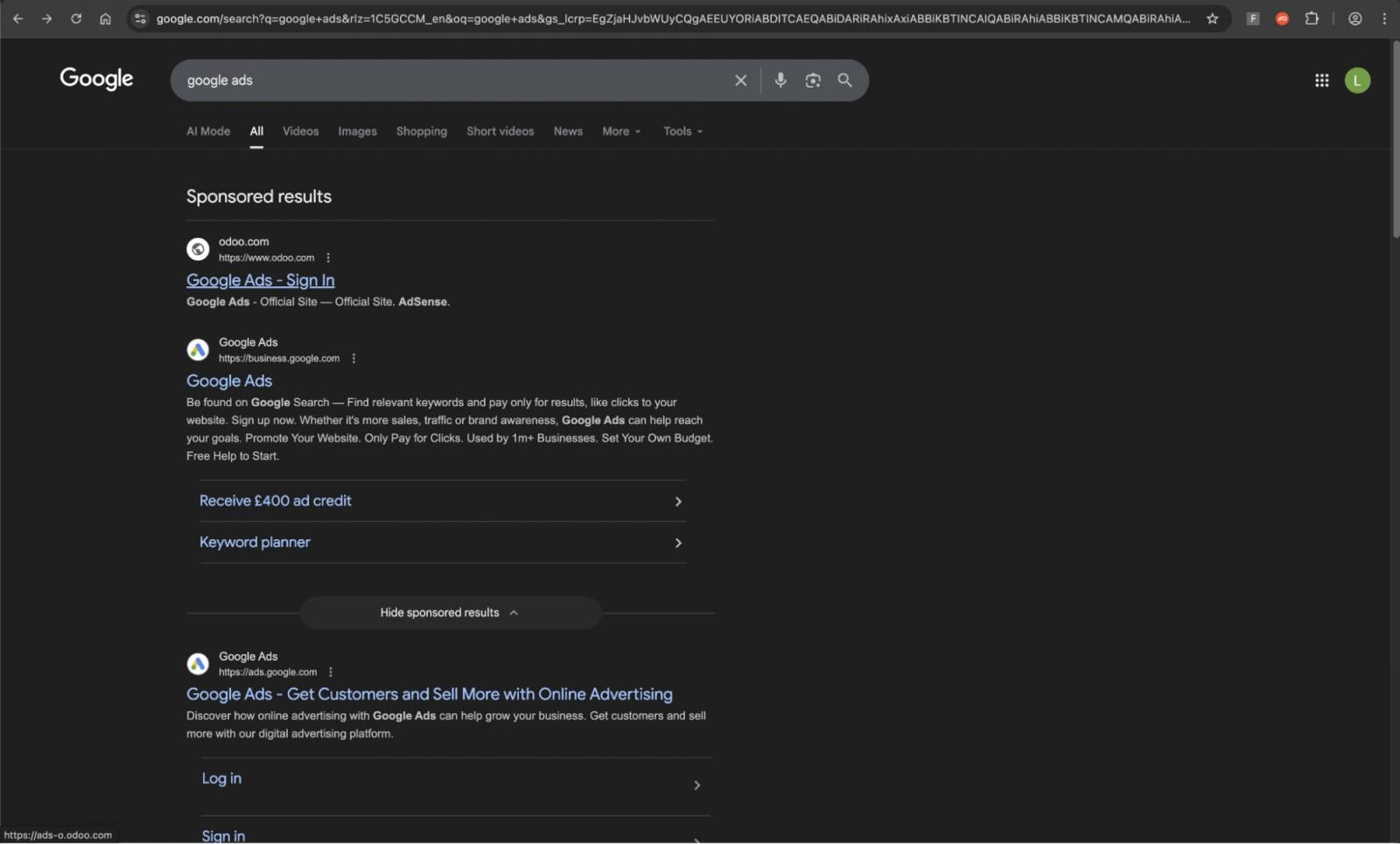

Google Ads」、「TradingView」、「Onfido」などの主要な検索キーワードで検索したユーザーを捕捉する複数の不正広告キャンペーン。

電子メール以外のチャネルを使ったフィッシングには多くの利点がある。Eメールが最も保護されたフィッシング・ベクトルであるため、これらの規制を完全に回避することができる。送信者の評判を上げたり、コンテンツ分析エンジンを騙す方法を見つけたり、メッセージがスパムフォルダに入らないことを祈ったりする必要はない。

それに比べ、電子メール以外の手段では、実質的に何のスクリーニングも行われず、セキュリティ・チームの可視性もなく、ユーザーがフィッシングの可能性を予測する可能性も低くなります。

企業のエクゼクティブが、信頼できるアカウントからのLinkedInのDMに関心を持つ可能性は、コールドメールよりも高いことは議論の余地がある。そして、ソーシャルメディア・アプリはフィッシング・リンクのメッセージを分析することはできない。(そして、今日の多段階フィッシング攻撃に関しては、URLベースのチェックには限界があるため、たとえ試みたとしても非常に難しいだろう)。

検索エンジンもまた、攻撃者にとって大きなチャンスである。既存の評判の高いサイトを危険にさらすにせよ、悪意のある広告を掲載するにせよ、あるいは単にSEOに最適化されたウェブサイトをバイブコーディングするにせよ。

これは、「水飲み場」スタイルの攻撃を仕掛ける効果的な方法であり、認証情報やアカウントアクセスを収穫するために広く網を張ることができる。この認証情報やアカウントアクセスは、他の犯罪者に有料で再販したり、大規模なサイバー侵害の一部としてサイバー犯罪エコシステムのパートナーによって活用されたりする(犯罪集団「Scattered Lapsus$ Hunters」による最近の攻撃など、いずれもIDベースの初期アクセスから始まっている)。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

新しいウェビナー2025年、フィッシング攻撃はどのように進化したか

12月17日に開催されるPush Securityの最新ウェビナーでは、2025年にフィッシングがどのように進化したのか、Pushのリサーチャーが現場で対処した最も興味深い攻撃と、セキュリティチームが2026年のフィッシングに備えるために必要なことを解説します。

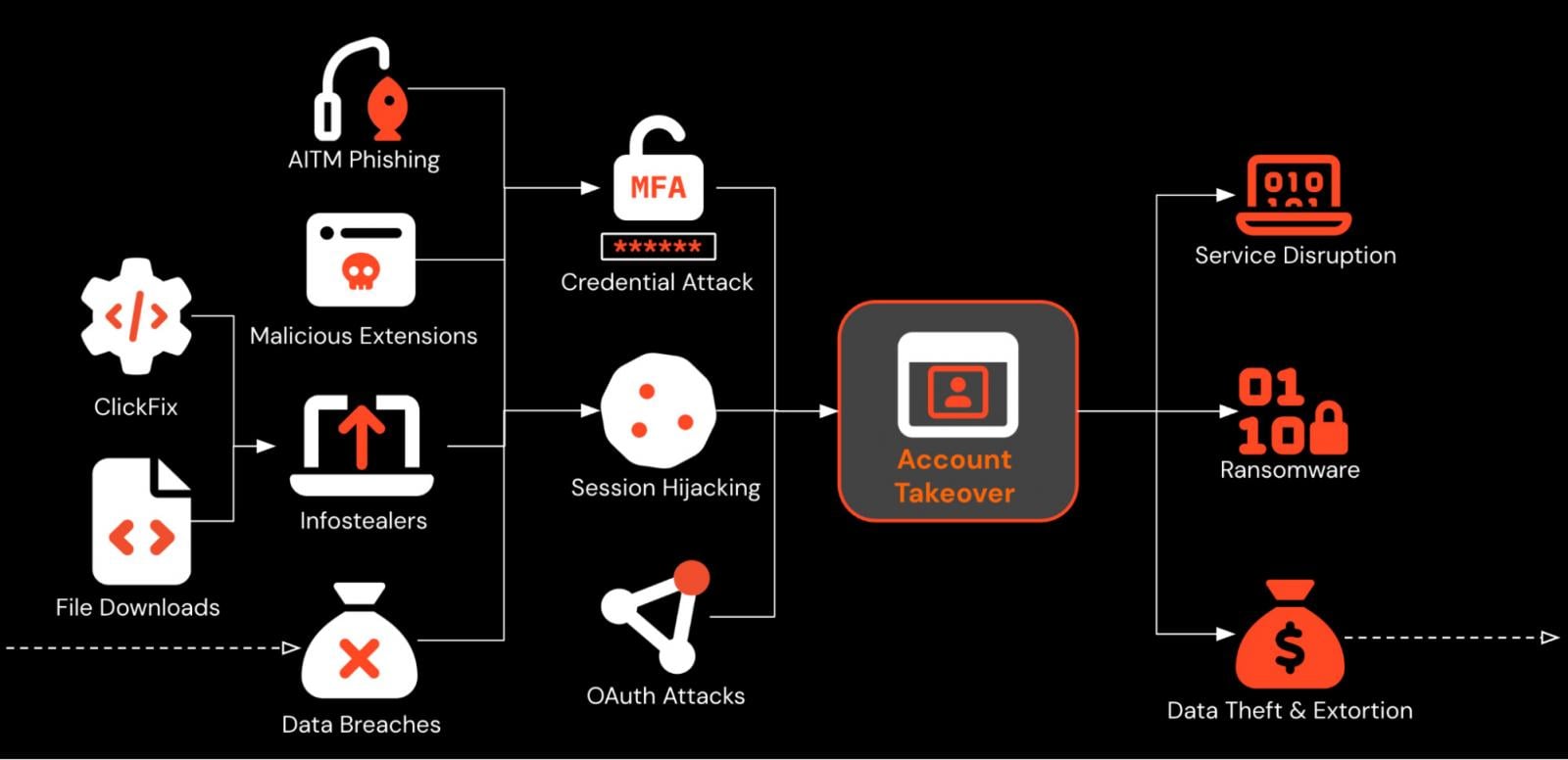

#2: 犯罪的PhaaSキットが主流に

今日、フィッシング攻撃の大半はリバースプロキシを使っています。つまり、攻撃の一環としてリアルタイムでセッションが作成され、盗まれるため、ほとんどの形式のMFAをバイパスすることが可能です。10年以上前に主流だった基本的なクレデンシャル・フィッシングと比較して、このアプローチには何のマイナス面もありません。

これらのAttacker-in-the-Middle攻撃は、Tycoon、NakedPages、Sneaky2FA、Flowerstorm、Salty2FAなどの犯罪的なPhishing-as-a-Service (PhaaS)キットや、様々なEvilginxのバリエーション(名目上はレッドチーマー向けのツールですが、攻撃者によって広く使用されています)によって行われています。

PhaaSキットは、高度で継続的に進化する機能を犯罪市場に提供し、高度なフィッシングキャンペーンを実行する犯罪者の参入障壁を低くするため、サイバー犯罪にとって非常に重要です。

これはフィッシングに限ったことではなく、Ransomware-as-a-Service(ランサムウェア・アズ・ア・サービス)、Credential Stuffing-as-a-Service(クレデンシャル・スタッフィング・アズ・ア・サービス)など、犯罪者が有料で利用できるツールやサービスが数多く存在する。

このような競争環境は攻撃者の技術革新を促進し、その結果、MFAのバイパスはテーブルステークスであり、フィッシングに耐性のある認証はダウングレード攻撃によって回避され、検知回避テクニックは電子メールスキャナーからウェブクローリングセキュリティツール、ネットワークトラフィックを分析するウェブプロキシに至るまで、セキュリティツールを回避するために使用されている。

また、ブラウザー・イン・ザ・ブラウザーのような新しい機能が登場すると、それらはすぐに様々なフィッシング・キットに組み込まれる。

今年、私たちが目にした最も一般的な検知回避方法には次のようなものがある:

-

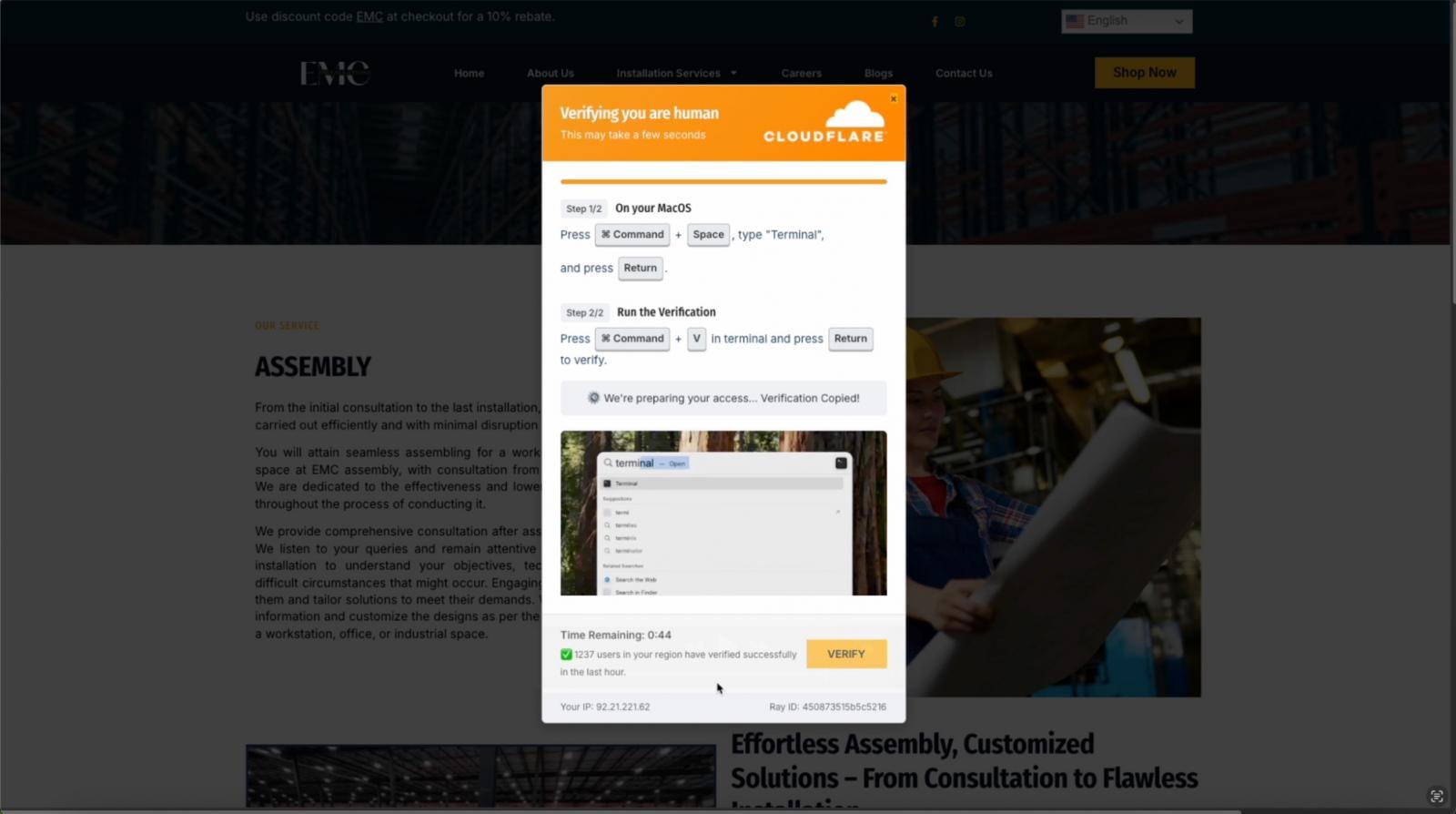

ボット・プロテクションの普及。今日、すべてのフィッシング・ページには、カスタムCAPTCHAかCloudflare Turnstile(正規版と偽版)が付属しており、ウェブ・クローリングするセキュリティ・ボットがフィッシング・ページを分析できないようブロックするよう設計されている。

-

被害者に送られた最初のリンクと、フィッシング・コンテンツが掲載されている実際の悪質なページとの間に広範なリダイレクト・チェーンを設け、フィッシング・サイトを複数の正当なページの中に埋没させるようにデザインされている。

-

JavaScriptを介してクライアントサイドで行われる多段階のページ読み込み。これは、ページが条件付きでロードされ、条件が満たされなければ悪意のあるコンテンツは提供されないことを意味する。これはまた、ネットワーク・トラフィック分析ツール(例:ウェブ・プロキシ)によって分析可能なウェブ・リクエストを作成することなく、悪意のある活動のほとんどがローカルで行われていることを意味します。

これは、フィッシングが長期間発見されない環境を助長している。あるページにフラグが立てられても、攻撃者が攻撃で使われたのと同じ良性のURLチェーンから別のフィッシング・ページを動的に提供することは些細なことだ。

つまり、悪質なサイトをURLでブロックするという旧態依然としたやり方は非常に難しくなっており、攻撃者から常に2歩遅れていることになる。

#その3:攻撃者はフィッシングに強い認証(およびその他のセキュリティ・コントロール)を回避する方法を見つける

MFAのダウングレードがセキュリティ研究者や攻撃者の注目の的であることはすでに述べた。しかし、フィッシングに耐性のある認証方法(パスキーなど)は、フィッシングに耐性のある要素が唯一のログイン要素であり、そのアカウントでバックアップ方法が有効になっていない限り、有効なままである。(しかし、ただ1つの要素しか持たないというロジスティクスの問題から、これはかなり珍しいことである)。

同様に、大規模な企業アプリやクラウドプラットフォームでは、アクセス制御ポリシーを適用することで、不正アクセスのリスクを低減することができる(ただし、これらをエラーなく実装し、維持するのは難しい)。

いずれにせよ、攻撃者はあらゆる事態を想定し、保護が不十分なアカウントに侵入する別の方法を探している。これには主に、攻撃者が以下のようなテクニックを使って標準的な認証プロセスを回避することが含まれる:

-

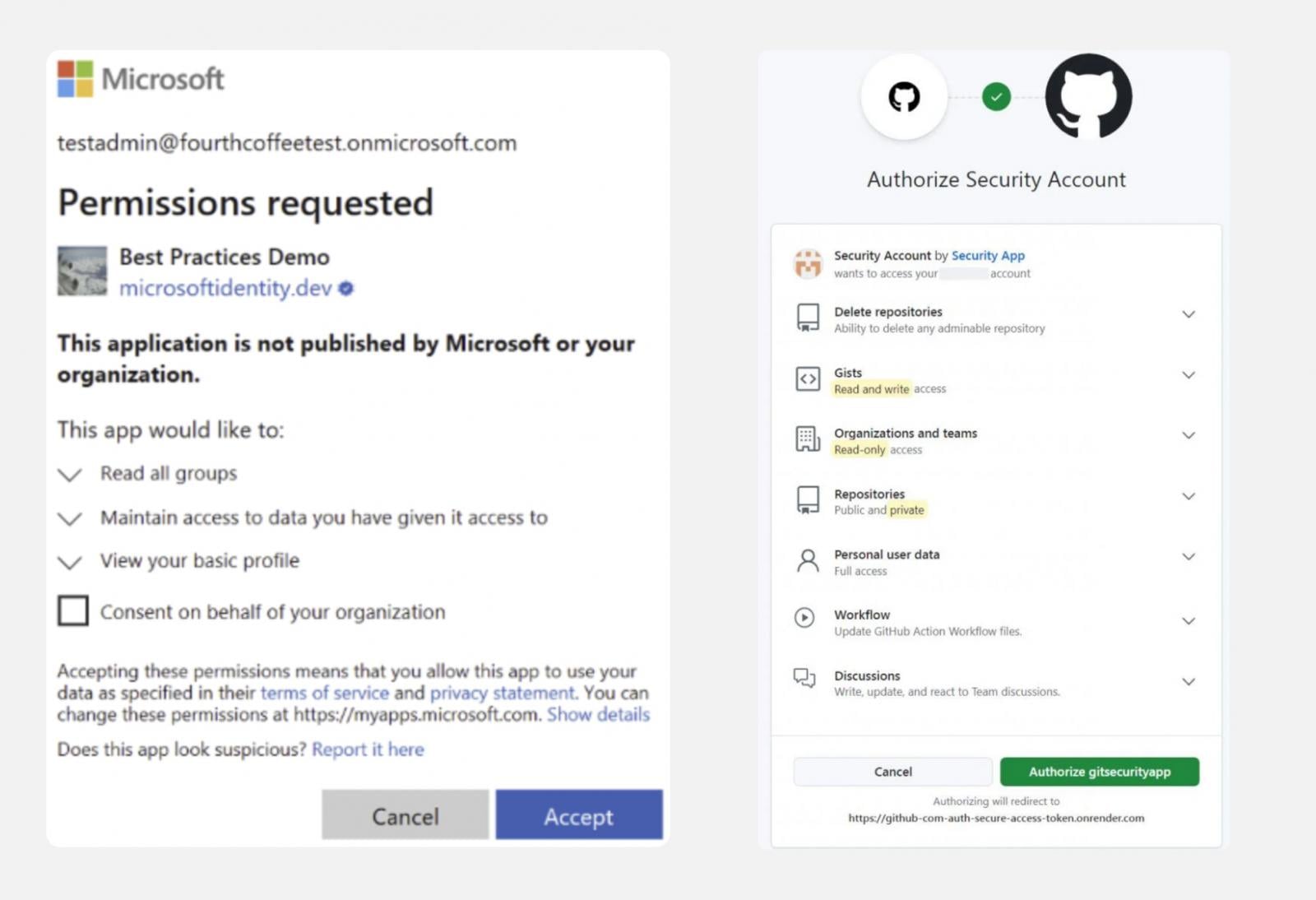

同意フィッシング:被害者を騙して、悪意のあるOAuthアプリをアプリのテナントに接続させる。

-

デバイスコードフィッシング:同意フィッシングと同じですが、OAuthをサポートできないデバイスのログイン用に設計されたデバイスコードフローを通じて、代用パスコードを提供することで認証を行います。

-

悪意のあるブラウザ拡張機能:被害者を騙して悪意のある拡張機能をインストールさせ(または既存の拡張機能を乗っ取り)、ブラウザから認証情報とクッキーを盗み出す。

攻撃者が認証情報とセッションを盗むために使用しているもう1つのテクニックは、ClickFixです。ClickFixは、昨年マイクロソフトが検出した最初のアクセスベクターのトップであり、攻撃の47%に関与しています。

伝統的なフィッシング攻撃ではありませんが、この攻撃では、攻撃者がソーシャル・エンジニアリングによってユーザーのマシン上で悪意のあるコードを実行させ、通常はリモート・アクセス・ツールやインフォステーラー・マルウェアを展開します。インフォスティーラーは、様々なアプリやサービスにアクセスするための認証情報やクッキーを取得するために使用されます。

また、Push Securityの研究者は、「ConsentFix」と名付けられた全く新しい手法を発見しました。これは、ClickFixのブラウザ・ネイティブ・バージョンで、OAuthのキー・マテリアルを含む正規のURLをコピー・アンド・ペーストするだけで、ターゲット・アプリへのOAuth接続が確立されます。

これは、完全にブラウザネイティブであるため、ClickFixよりもさらに危険であり、エンドポイントの検出面(およびEDRのような強力なセキュリティ制御)を方程式から完全に排除する。また、Pushが発見した特定のケースでは、攻撃者はAzure CLIを標的としていました。Azure CLIは、特別なパーミッションがあり、サードパーティアプリのように制限することができないファーストパーティのマイクロソフトアプリです。

フィッシングがパスワードやMFA、標準的な認証フローに縛られていると考えるのは時代遅れだ。

2026年のセキュリティ・チームのためのガイダンス

2026年にフィッシングに取り組むためには、セキュリティチームはフィッシングに対する脅威モデルを変更し、そのことを認識する必要がある:

-

主なフィッシング対策として電子メールを保護するだけでは不十分である。

-

ネットワークやトラフィックのモニタリング・ツールは最新のフィッシング・ページに追いついていない。

-

フィッシングに強い認証は、たとえ完璧に実装されていたとしても、あなたを無防備にすることはできない。

検知と対応は重要である。しかし、ほとんどの組織は重大な可視性のギャップを抱えている。

ブラウザにおける検知ギャップの解決

これらの攻撃に共通しているのは、すべてウェブ・ブラウザで行われ、インターネット上で仕事をするユーザーを標的にしているということです。そのため、これらの攻撃を検知し、対応するのに最適な場所となっている。しかし現在、ほとんどのセキュリティ・チームにとって、ブラウザは盲点となっている。

Push Securityのブラウザベースのセキュリティ・プラットフォームは、侵入の主な原因に対して包括的な検知と対応能力を提供します。Pushは、AiTMフィッシング、クレデンシャル・スタッフィング、悪意のあるブラウザ拡張機能、ClickFix、セッション・ハイジャックなどのブラウザベースの攻撃をブロックします。

また、ゴーストログイン、SSOのカバレッジギャップ、MFAのギャップ、脆弱なパスワードなど、従業員が使用するアプリ全体の脆弱性をプロアクティブに見つけて修正し、アイデンティティ攻撃面を強化することもできます。

Pushの詳細については、最新の製品概要をご覧いただくか、当社チームによるライブデモをご予約ください。

主催・執筆:Push Security.

Comments