グラディネットのCentreStackおよびTriofox製品に存在する、安全なリモート・ファイル・アクセスおよび共有のための暗号アルゴリズムの実装に存在する、文書化されていない新たな脆弱性をハッカーが悪用している。

このセキュリティ問題を利用することで、攻撃者はハードコードされた暗号鍵を入手し、リモートでコードを実行することができると、研究者は警告している。

この新しい暗号の脆弱性には公式な識別名はないが、グラディネットは顧客にこの脆弱性を通知し、製品を最新バージョンにアップデートするよう勧告した。

同社はまた、この問題が野放し状態で悪用されていることを示す、一連の侵害指標(IoC)も顧客に提供した。

マネージド・サイバーセキュリティ・プラットフォームHuntressのセキュリティ研究者は、CVE-2025-30406として追跡されている古い脆弱性(ローカル・ファイル・インクルージョンの欠陥で、ローカル攻撃者が認証なしでシステム・ファイルにアクセスできる)と共に、この新しい脆弱性を活用した攻撃の標的となった少なくとも9つの組織を認識している。

ハードコードされた暗号鍵

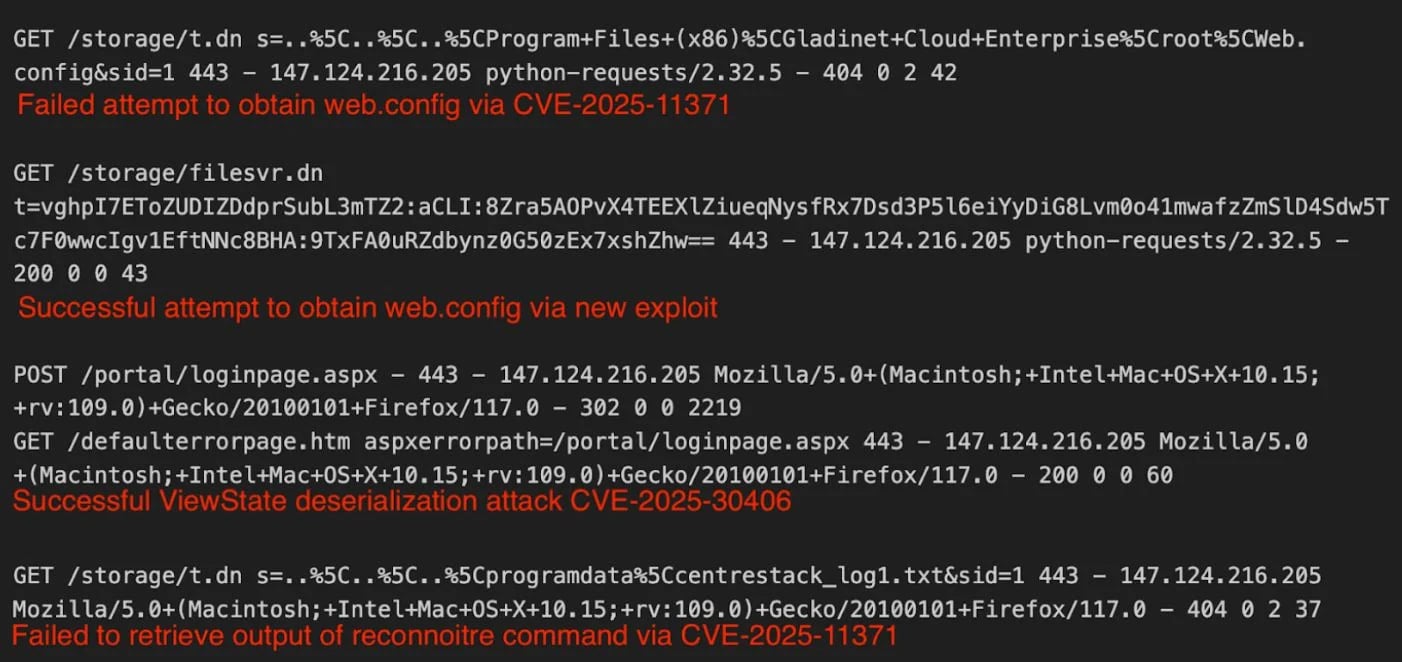

GladinetのIoCを使用して、Huntressの研究者は、欠陥がどこにあり、脅威行為者がどのようにそれを活用しているかを特定することができました。

Huntressは、この問題はGladinet CentreStackとTriofoxのAES暗号アルゴリズムのカスタム実装に起因しており、暗号化キーと初期化ベクトル(IV)がGladCtrl64.dllファイル内にハードコードされており、簡単に入手できることを発見しました。

具体的には、鍵の値は中国語と日本語の2つの静的な100バイト文字列から導出され、これはすべての製品のインストールで同一でした。

欠陥は「filesvr.dn」ハンドラの処理にあり、このハンドラはこれらの静的キーを使って「t」パラメータ(アクセス・チケット)を復号化する、とハントレス氏は説明する。

これらのキーを抽出する者は、ファイルパス、ユーザー名、パスワード、タイムスタンプを含むアクセスチケットを解読したり、ユーザーになりすましてディスク上の任意のファイルを返すようサーバーに指示する独自のものを作成したりすることができる。

「これらの鍵は決して変更されないため、一度メモリから取り出して、サーバーが生成したあらゆるチケットを解読するために使用することができ、さらに悪いことに、自分自身を暗号化することもできる」と研究者は言う。

Huntressは、アクセスチケットがハードコードされたAESキーを使って偽造され、タイムスタンプが9999年に設定されていることを確認した。

攻撃者は次にサーバーのweb.configファイルを要求した。このファイルにはmachineKeyが含まれているため、攻撃者はこのファイルを使用して、ViewStateのデシリアライゼーションの欠陥によりリモートでコードを実行することができました。

Source:ハントレス

147.124.216[.]205という攻撃用IPアドレスの他に、これらの攻撃について具体的なアトリビューションは行われていない。

ターゲットについて、Huntressは12月10日の時点で、ヘルスケアやテクノロジーなどさまざまな分野から9つの組織を確認している。

Gladinet CentreStackおよびTriofoxのユーザーは、できるだけ早くバージョン16.12.10420.56791(12月8日リリース)にアップグレードし、マシンキーのローテーションを行うことを推奨する。

さらに、暗号化されたファイルパスに関連する「vghpI7EToZUDIZDdprSubL3mTZ2」文字列のログをスキャンすることが推奨されており、これは侵害の唯一の信頼できる指標と考えられている。

Huntressは、報告書の中で、防御者が自分の環境を保護したり、侵害されたかどうかを判断したりするために使用できる侵害の指標とともに、緩和策のガイダンスを提供しています。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Bitpanda、KnowBe4、PathAIのようなIAMサイロを破壊する

壊れたIAMはITだけの問題ではありません – その影響はビジネス全体に波及します。

この実用的なガイドでは、従来の IAM の慣行が現代の要求に追いつけない理由、「優れた」 IAM とはどのようなものかの例、拡張可能な戦略を構築するための簡単なチェックリストについて説明します。

Comments