組織は、ITインフラストラクチャの可視性と制御を維持するという課題に直面している。忘れてしまったユーザー・アカウント、時代遅れのソフトウェア・パッケージ、未承認のサービス、あるいは悪意のあるブラウザ拡張機能によって、脅威者が悪用しようと躍起になっている脆弱性が露呈する可能性があります。

これらのリスクに対処するには、組織内のすべてのシステムのセキュリティと完全性、そして全体的な健全性を維持するための体系的なアプローチが必要です。そこで不可欠となるのがITハイジーンです。

ITハイジーンとは、組織のインフラストラクチャー内のすべてのエンドポイントにわたって一貫した安全な設定を維持する体系的な実践です。ITハイジーンには、ハードウェア、ソフトウェア、ユーザーアカウント、実行中のプロセス、ネットワーク構成を継続的に監視し、セキュリティポリシーとコンプライアンス要件との整合性を確保することが含まれます。

不十分なITハイジーンは、データ漏洩、システム侵害、財務的・評判的な大ダメージにつながるセキュリティギャップを生み出します。

Wazuhは、専用のITハイジーン機能、ファイル整合性モニタリング、構成評価、脆弱性検出、アクティブレスポンスなど、複数の機能を提供する無料のオープンソースセキュリティプラットフォームです。

この投稿では、企業が企業のITハイジーンを維持するためにWazuhをどのように活用できるかを探り、実用的な使用事例を検証し、セキュリティ態勢を改善する上でWazuhが有効であることを実証します。

ITハイ衛生の概要

ITハイジーンとは、組織がITインフラの健全性とセキュリティを維持するために実施する予防策を指します。システムが適切に設定され、最新の状態に保たれ、監視されるようにすることで、セキュリティ・インシデントのリスクを低減します。

主な側面は以下のとおりです:

- 資産の可視化: インフラ全体にわたるすべてのハードウェアおよびソフトウェア資産の包括的で最新のインベントリを維持すること。

- 構成管理: セキュリティのベストプラクティスと組織のポリシーに従ってシステムが構成されていることを確認する。これには、サービス、ポート、ソフトウェアの最小化、認証およびアカウントの堅牢化構成などが含まれる。

- パッチ管理:既知の脆弱性に対処するため、ソフトウェアを定期的に更新する。

- アクセス制御: 不正アクセスを防止するためのユーザーアカウントと権限の管理。

- 監視と監査: システムのアクティビティと構成を継続的に追跡し、異常を検出する。

適切なIT衛生対策を実施しないと、組織は不正アクセス、マルウェア感染、データ流出、コンプライアンス違反などの脅威にさらされやすくなります。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

マルウェアの永続化手法に対する防御

隠れた脅威からシステムを保護します。

攻撃者がどのようにマルウェアの永続化テクニックを使うのか、そしてWazuhがどのようにマルウェアの検出と阻止を支援するのかをご覧ください。

WazuhのITハイジーン機能

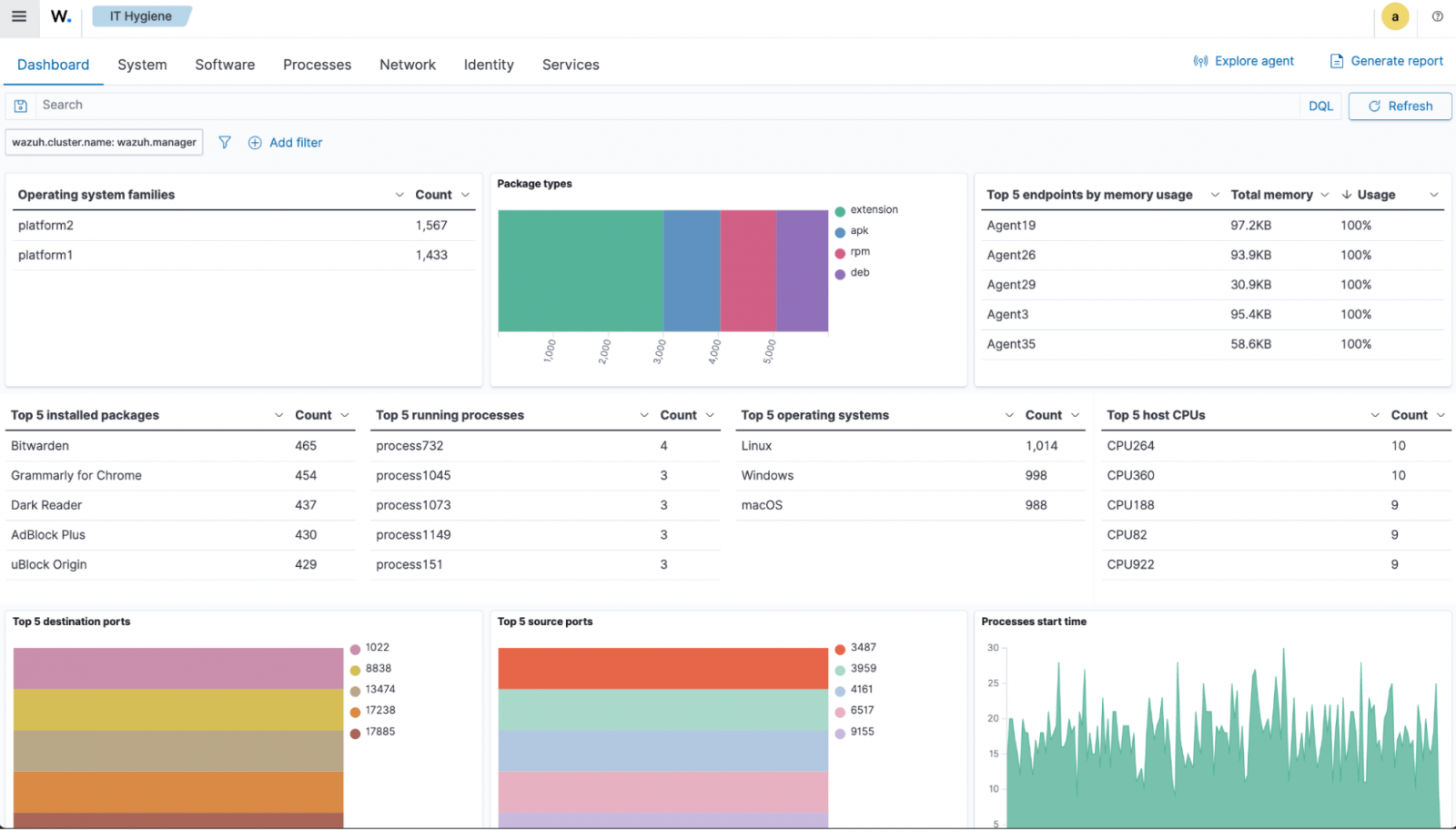

Wazuhはバージョン4.13.0でITハイジーン機能を導入し、インフラ全体のシステムインベントリを監視するための集中型ダッシュボードをセキュリティチームに提供しました。

この機能は、Wazuh Syscollectorモジュールを活用してすべての監視対象エンドポイントからデータを収集・集約し、クエリと分析のためにWazuh Indexer内の専用インデックスに格納します。

Wazuh ITハイジーン機能は、以下のようなシステムインベントリデータを収集します:

- CPU、メモリ、ストレージデータなどのハードウェア仕様

- オペレーティングシステムの詳細とバージョン

- インストールされているソフトウェアパッケージとそのバージョン

- 実行中のプロセスとサービス

- ネットワーク構成とオープンポート

- ユーザーアカウントとグループメンバーシップ

- ブラウザ拡張機能とその権限

このデータは直感的なダッシュボード・インターフェースを通じて表示され、セキュリティ管理者は複数のエンドポイントのインベントリ情報を同時に照会および分析できるため、時間のかかる手作業によるチェックが不要になります。

IT ハイジーン・ダッシュボードへのアクセス

ユーザーはWazuhのダッシュボードから、セキュリティ・オペレーション > ITハイジーンに移動してインベントリ・データにアクセスすることができます。このインターフェイスには、異なるインベントリ・カテゴリのための複数のタブが用意されています:

各タブでは、管理者がカスタムフィルターを追加してクエリーを絞り込み、表示する追加フィールドを選択することができます。この柔軟性により、セキュリティチームはインフラストラクチャ全体の設定変更、ポリシー違反、セキュリティ異常を迅速に特定することができます。

企業のIT衛生管理における実際の使用例

ソフトウェアのパッチ管理

すべてのエンドポイントで一貫したソフトウェア・バージョンを維持することは、セキュリティ、安定性、コンプライアンスにとって重要です。パッケージのバージョンが一貫していないと、悪用可能な脆弱性が生じ、組織のパッチポリシーに違反する可能性があります。何千ものエンドポイントのソフトウェアバージョンを手作業で検証することは、非現実的でエラーが発生しがちです。

Wazuh ITハイジーン機能は、インフラ全体にわたってインストールされたパッケージの包括的な可視性を提供します。セキュリティ管理者は次のことができます:

- 古いバージョンや脆弱なバージョンのソフトウェアを実行しているエンドポイントを特定する

- 不正なソフトウェアのインストールを検出

- 承認されたソフトウェアカタログへの準拠の確認

たとえば、管理者は「パッケージ」タブのフィルタを使用して、重要なアプリケーションやライブラリの特定のバージョンを実行しているすべてのエンドポイントを特定できます。package.nameや package.versionなどのフィールドにフィルタを適用することで、セキュリティ・チームはパッケージのアップデートが必要なエンドポイントのリストを迅速に生成し、パッチ管理プロセスを大幅に効率化できる。

ブラウザ拡張機能の管理

ブラウザの拡張機能は、特に企業環境において、攻撃対象としてますます悪用されるようになっています。幅広い権限を持つ拡張機能は、機密データにアクセスしたり、悪意のあるスクリプトを注入したり、認証情報を傍受したり、マルウェアの媒介となったりする可能性があります。最近のセキュリティインシデントでは、偽の広告ブロッカーやパスワードマネージャーが認証情報窃取キャンペーンに使用されています。

Wazuh ITハイジーン機能は、すべての監視対象エンドポイントにおいて、以下のようなブラウザ拡張機能を完全に可視化します:

- 拡張機能の名前とバージョン

- 要求されたパーミッション(タブ、ストレージ、webRequestなど)

- インストール日とソース

- ユーザの関連付け

セキュリティチームは、この情報を使用して、未承認または高リスクの拡張機能を特定し、過剰なアクセス許可を持つ拡張機能を検出し、ブラウザ拡張機能のポリシーを実施することができます。これにより、悪意のある拡張機能の報告に迅速に対応することができます。

アイデンティティ管理

Wazuh IT Hygieneのアイデンティティセクションは、ユーザーのアイデンティティとパーミッションがインフラストラクチャ全体にわたって組織のポリシーと整合していることを保証するために、アカウントの監査を可能にします。管理者はユーザーと グループダッシュボード内のフィルターを適用することで、ユーザー情報を監査することができます。

以下のユースケースは、非アクティブまたは不要なアカウントを識別するための休眠アカウント検出と、権限を付与されたユーザーのみが昇格した権限を保持していることを確認するための権限アカウント検証を示しています。

休眠アカウントの検出

休眠または放棄されたユーザ・アカウントは、重大なセキュリティ・リスクをもたらします。これらのアカウントは、元従業員や請負業者のものであることが多く、攻撃者が不正アクセスのために悪用する可能性があります。これらのアカウントは、多要素認証のような現在のセキュリティコントロールが欠如している可能性のある、忘れ去られた攻撃ベクトルであり、したがって攻撃者のためのエントリポイントを提示します。

Wazuh ITハイジーン機能は、組織が休眠アカウントを体系的に特定することを可能にします。管理者は次のことができます:

a.セキュリティ操作 > IT衛生 > アイデンティティ > ユーザー」に移動する。

b.以下のような基準に基づいてアカウントをフィルタリングします:

- 有効なログインシェルを持つアカウント(対話型アクセスを示す)

- 組織のポリシーを超える最終ログイン日

- 最近のアクティビティがないアカウント

c.レビューまたは無効化が必要なアカウントのリストを生成する。

たとえば、上の画像は、/bin/bashや/bin/shなどのuser.shell値でフィルタリングされたユーザを示し、対話型システムアクセスが可能なアカウントを識別します。このデータをuser.last.loginフィールドの詳細と相互参照することで、調査または削除すべき休眠アカウントが明らかになります。

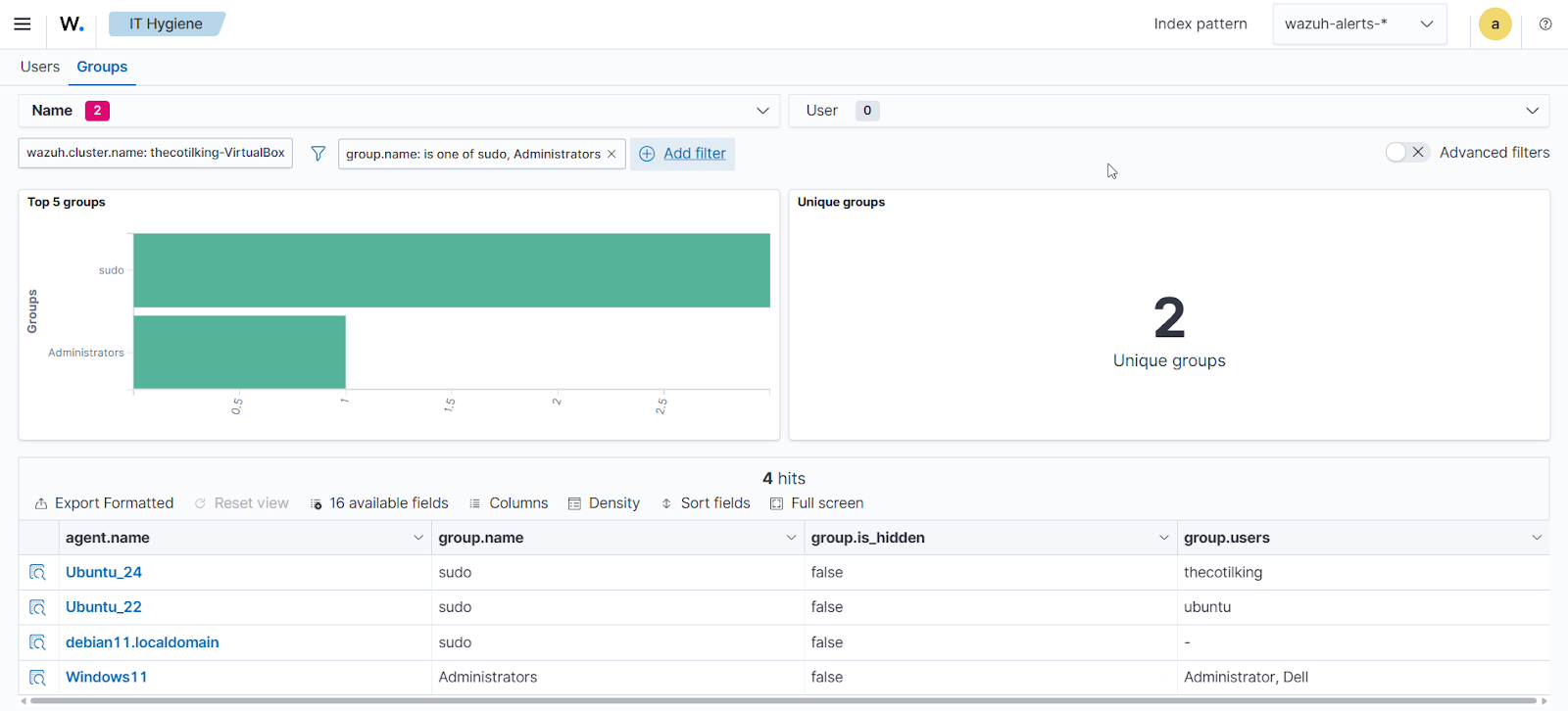

特権アカウント監査

管理者権限を持つ権限のないユーザは、重大なセキュリティ・リスクをもたらす。ローカルのAdministratorsグループ(Windows)またはsudoグループ(Linux)のアカウントは、ソフトウェアのインストール、システム設定の変更、セキュリティ制御の無効化、機密データへのアクセスが可能です。

めったに使用されないとしても、これらのアカウントは、永続性を維持し、特権をエスカレートさせようとする攻撃者にとって貴重なターゲットです。

Wazuh ITハイジーン機能により、セキュリティチームは以下のことが可能になります:

- インフラストラクチャ全体で昇格した権限を持つすべてのユーザーを特定する

- 許可された担当者のみが管理者アクセス権を持っていることを確認

- 特権昇格の試みまたはポリシー違反を検出する

- アクセス制御ポリシーのコンプライアンス維持

管理者は、Wazuh ITハイジーンダッシュボードのアイデンティティセクション内のグループタブでフィルタを使用して、特権グループのメンバーを特定することができます。

管理者は、これらの結果を許可されたユーザーリストと照合し、許可されていない特権が割り当てられているアカウントを特定することができます。

ハードウェアリソースの最適化

LinuxとWindowsのエンドポイントが多数存在する大規模な企業環境では、ハードウェアの仕様の不一致が運用上の大きな課題につながる可能性があります。

CPUコアやメモリが不十分なサーバーは、重要なワークロードに影響を与えるパフォーマンスのボトルネックを生み出し、一方、サイズの大きいインスタンスはリソースを浪費し、不必要なクラウドコンピューティングコストを押し上げることになります。

Wazuh ITハイジーン機能は、すべてのデバイスのリソース分析を可能にし、管理者は以下を行うことができます:

- ポリシーで定義された仕様から外れたエンドポイントの特定

- 重要なサービスに影響を与えるパワー不足のシステムの検出

- 予算を浪費している過剰なインスタンスの発見

- クラウドのリソース割り当てを最適化

- 実際の使用パターンに基づいて容量のアップグレードを計画

たとえば、管理者は「ハードウェア」タブ内のフィルタを使用して、定義されたしきい値(たとえば、Webサーバーの場合は8GB)未満のメモリを持つすべてのサーバーや、ダウンサイジングが可能な過剰なリソースを持つシステムを特定することができます。

このデータ駆動型のアプローチは、個々のエンドポイントを手動で検査することなく、コストの最適化と信頼性の向上の両方をサポートします。

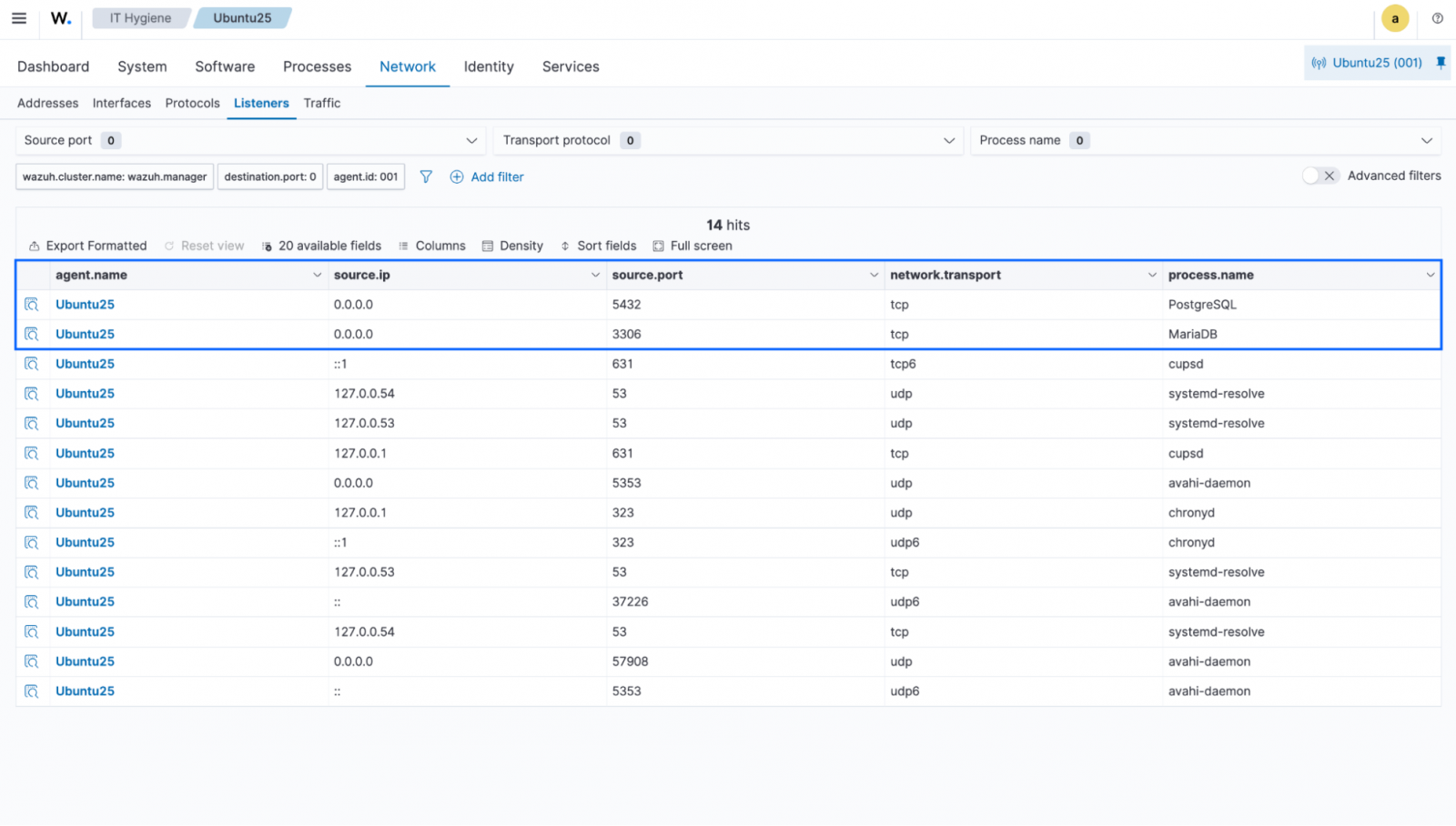

ポートとサービスの監視

不要なオープン・ポートや未承認のサービスは、攻撃対象領域を拡大します。開いているポートは攻撃者にとって潜在的な侵入口であり、未承認のサービスにはセキュリティを脅かす脆弱性や設定ミスが含まれている可能性があります。

Wazuh ITハイジーン機能は、以下を包括的に可視化します:

- エンドポイント全体で開いているすべてのネットワークポート

- 各ポートでリッスンしているサービス

- 実行中のサービスのプロセス関連

- ポートの状態と設定

セキュリティチームは、「ポート」タブ内のフィルタを使用して、予期しないオープンポートや未承認のサービスを持つエンドポイントを特定できます。例えば、データベース・ポート(3306、5432)は、ワークステーションやウェブ・サーバ上で開いてはならない。これらは内部ネットワークまたは特定のアプリケーション・サーバーのみに制限する必要があります。

WazuhでIT衛生を実施するためのベストプラクティス

WazuhのITハイジーン機能のメリットを最大化するために、組織は以下のベストプラクティスに従ってください:

1.ベースライン・インベントリを確立する:想定される構成、承認されたソフトウェア、承認されたアカウント、さまざまなエンドポイントの標準ハードウェア仕様を文書化する。ソフトウェアのバージョン、ユーザーアカウントのライフサイクル、ブラウザの拡張機能、特権アクセス、ハードウェアの標準について、明確なポリシーを作成する。

2.アラートの自動化新しい特権アカウント、許可されていないソフトウェアのインストール、疑わしいブラウザ拡張機能など、重大な逸脱に対してアラートを生成するようにWazuhを設定します。

3.ワークフローとの統合: IT衛生調査結果を既存の発券システム、パッチ管理ツール、インシデント対応プロセスと連携させます。

4.文書化を維持する: 承認された例外、承認された変更、および衛生上の問題に対応して実施された是正措置の詳細な記録を保持する。

5.他の Wazuh モジュールを活用する:ITハイジーンとともにSCA、脆弱性検出、マルウェア検出を活用し、包括的なセキュリティカバレッジを実現する。

6.定期的なレビューを予定する: インベントリデータを定期的に監査し、ベースライン設定からのずれやポリシー違反を特定する。

7.セキュリティチームを訓練する:担当者が、セキュリティリスクを特定するために IT ハイジェン スデータを効果的に照会し、解釈する方法を理解するようにする。

結論

ITハイジーンを維持することは、システムを正しく構成し、パッチを適用し、監視することによって、セキュリティインシデントのリスクを低減します。WazuhのITハイジーン機能は、すべてのエンドポイントに一元化されたリアルタイムのインベントリを提供することで、このニーズに応えます。

セキュリティチームは、ハードウェア、ソフトウェア、アカウント、プロセス、ポート、およびブラウザ拡張機能に関する全体的なデータを使用して、ポリシー違反、構成ドリフト、およびセキュリティの異常を迅速に発見し、情報に基づいたデータ駆動型の意思決定を可能にします。

詳しくはWazuhのウェブサイトをご覧いただくか、Wazuhコミュニティにご参加ください。

Wazuhがスポンサーとなり、執筆しました。

Comments