複数のランサムウェア・ギャングが、被害者システム上のエンドポイント検出および対応ソリューションを無効にするペイロードの展開を支援するために、Shanyaというパッカー・アズ・ア・サービス・プラットフォームを使用している。

パッカー・サービスは、ほとんどの既知のセキュリティ・ツールやアンチウイルス・エンジンによる検出を回避するために、悪意のあるコードを難読化する方法でペイロードをパッケージ化するための特別なツールをサイバー犯罪者に提供します。

Sophos Security のテレメトリーデータによると、Shanya パッカー作戦は 2024 年後半に出現し、チュニジア、アラブ首長国連邦、コスタリカ、ナイジェリア、パキスタンでこの作戦を使用したマルウェアのサンプルが発見されるなど、その人気は著しく高まっています。

使用が確認されているランサムウェアグループには、Medusa、Qilin、Crytox、Akiraがあり、後者はパッカーサービスを最も頻繁に使用しています。

ソースはこちら:ソフォス

Shanyaの仕組み

脅威当事者は悪意のあるペイロードをShanyaに提出し、サービスは暗号化と圧縮を使用して、カスタムラッパーで「パック」されたバージョンを返します。

このサービスでは、「メモリへの非標準的なモジュールのロード、システム・ローダーに対するラッパー、スタブの一意性」を強調し、「購入時に各顧客が一意の暗号化アルゴリズムを持つ独自の(比較的)スタブを受け取る」ことで、結果として生じるペイロードの特異性を宣伝しています。

Source:ソフォス

ペイロードは、Windows DLLファイル「shell32.dll」のメモリマップコピーに挿入されます。この DLL ファイルは実行可能なセクションとサイズを持ち、パスも正常に見えますが、ヘッダーと .text セクションは暗号化解除されたペイロードで上書きされています。

ペイロードはパックされたファイル内で暗号化されていますが、完全にメモリ内にある間に復号・解凍され、ディスクに触れることなく「shell32.dll」コピーファイルに挿入されます。

Sophos の研究者は、Shanya が無効なコンテキストで「RtlDeleteFunctionTable」関数を呼び出すことで、エンドポイント検出および応答(EDR)ソリューションのチェックを実行していることを発見しました。

これは、ユーザーモードのデバッガーで実行される際に、処理されない例外またはクラッシュを引き起こし、ペイロードが完全に実行される前に自動分析を中断させます。

EDRの無効化

ランサムウェアグループは通常、攻撃のデータ窃取と暗号化の段階の前に、ターゲットシステム上で実行されているEDRツールを無効にしようとします。

実行は通常、「consent.exe」のような正規のWindows実行ファイルと、「msimg32.dll」、「version.dll」、「rtworkq.dll」、「wmsgapi.dll」のようなShanyaがパックされた悪意のあるDLLを組み合わせたDLLサイドローディングによって行われます。

Sophosの分析によると、EDRキラーは2つのドライバをドロップする。TechPowerUpからの正規に署名されたThrottleStop.sys(rwdrv.sys)は、任意のカーネルメモリ書き込みを可能にする欠陥を含んでおり、署名されていないhlpdrv.sysである。

hlpdrv.sysは、ユーザーモードから受け取ったコマンドに基づいてセキュリティ製品を無効にします。

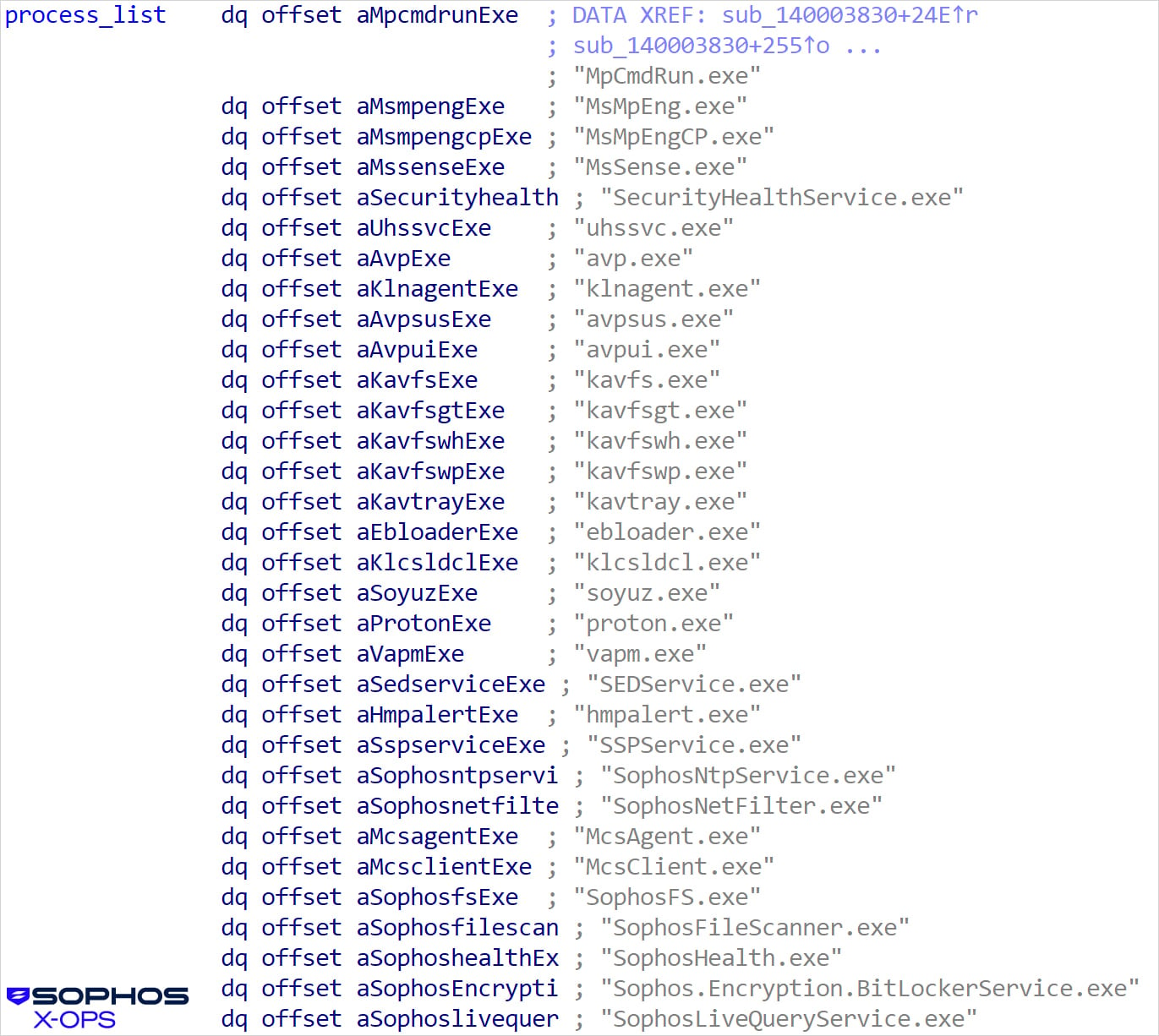

ユーザーモードのコンポーネントは、実行中のプロセスとインストールされたサービスを列挙し、その結果をハードコードされた広範なリストのエントリと比較し、一致するごとに悪意のあるカーネルドライバに「kill」コマンドを送信します。

出典: Sophos:ソフォス

ソフォスは、EDR の無効化に焦点を当てたランサムウェアのオペレーターとは別に、CastleRAT マルウェアをパッケージ化するために Shanya サービスを使用する最近の ClickFix キャンペーンも確認しています。

ソフォスは、ランサムウェアのギャングがEDRキラーを検出されずに展開するための準備をするために、しばしばパッカーサービスに依存していることを指摘しています。

研究者は、Shanya でパッケージ化されたペイロードのいくつかの詳細な技術的分析を提供しています。

また、このレポートには、Shanyaを利用したキャンペーンに関連する侵害の指標(IoC)も含まれています。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments