セキュリティ研究者は、2023年に出現し、その後 “ランサムウェアカルテル “と呼ばれるものに進化したDragonForceランサムウェアの詳細な分析を行った。

最新の亜種は、truesight.sysやrentdrv2.sysといった影響を受けやすいドライバーを悪用して、セキュリティプログラムを停止させ、保護されたプロセスをシャットダウンし、以前Akiraランサムウェアに関連していた暗号化の脆弱性を修正します。

更新された暗号化スキームは、DragonForceのリークサイトで参照されたHabrの出版物で公然と文書化された脆弱性に対処している。

DragonForceは世界中の組織に対する活動を強化しており、前年よりも多くの侵害された組織の詳細を公表している。

このグループによる最も顕著な情報漏えいは、小売企業のマークス&スペンサーを巻き込んだもので、サイバー犯罪者集団スキャッタード・スパイダー・ハッキング・グループと共同で行われた。

DragonForceの出現

DragonForceはランサムウェア・アズ・ア・サービス(RaaS)として活動している。このグループはランサムウェア活動を再燃させ、地下のサイバー犯罪プラットフォームを通じて悪質な協力者を積極的に募っている。

当初、このグループは暗号化ツールの作成に危険なLockBit 3.0ビルダーを使用していましたが、後にConti v3のソースコードを修正したバージョンに移行しました。

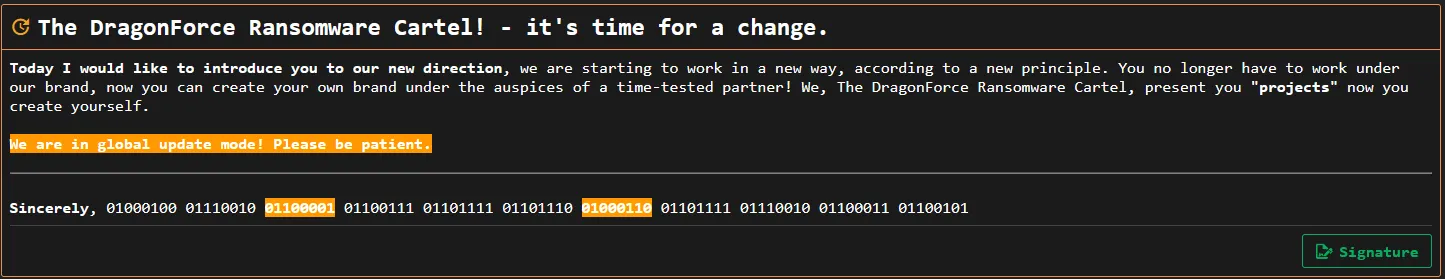

ランサムウェア集団から “カルテル “への変貌

2025年に戻ってきたDragonForceは、自らを「ランサムウェアのカルテル」として再ブランディングし、運営戦略の突然の転換を示した。

利益の80%、カスタマイズ可能な暗号化装置とインフラをアフィリエイトに提供することで、DragonForceは新規の経験の浅いサイバー犯罪者の参入障壁を低くしている。

この動きは、より多くのアフィリエイトがカルテルに参加し、その存在感を広げることを促す。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

MSP向けオールインワン統合バックアップ&サイバーセキュリティ・プラットフォーム

Acronis Cyber Protect Cloudは、データ保護、サイバーセキュリティ、エンドポイント管理を統合します。

MSPビジネスを効率的に実行しながら、単一のプラットフォームからサイバー保護サービスを簡単に拡張できます。

DragonForceとScattered Spiderのつながり

DragonForceと、洗練されたソーシャルエンジニアリングと初期アクセス操作で知られる、金銭的な動機に基づく脅威行為者であるScattered Spiderとのパートナーシップは、高価値のターゲットにランサムウェアを展開する上で効果的であることが証明されています。

Scattered Spiderは通常、組織のスタッフを偵察して潜在的な標的を特定し、説得力のあるペルソナや口実を作成することから侵入を開始します。

このグループは、ソーシャルメディア・プラットフォームやオープンソースのインテリジェンス・ツールを使って、名前、役職、その他一般に公開されている情報などの詳細を収集します。その後、高度なソーシャル・エンジニアリング戦術を駆使して認証情報を取得またはリセットし、MFA疲労やSIMスワッピングなどの欺瞞的な戦術によって多要素認証を回避する。

アクセス権を獲得すると、Scattered Spiderは侵害されたユーザーとしてサインインし、侵入を維持するために自身のデバイスを登録します。

最初の侵入後、Scattered Spiderはリモート監視・管理(RMM)ツールやトンネリングサービスを展開することで、永続性を確立します。

例えば、これらのツールにはScreenConnect、AnyDesk、TeamViewer、Splashtopなどがあります。ネットワーク内に侵入すると、Scattered Spiderは徹底的な偵察を行い、SharePoint内の資産、クレデンシャル・リポジトリ、バックアップ・サーバー、VPN設定ドキュメントを狙います。

最近の活動では、Scattered SpiderはAWS Systems Manager Inventoryを活用し、横移動のための追加システムを特定しています。彼らは抽出、変換、ロード(ETL)ツールを活用し、収集したデータを中央データベースにまとめ、攻撃者が管理するMEGAまたはAmazon S3ストレージサービスに流出させます。

そして、DragonForceランサムウェアを展開し、Windows、Linux、ESXi環境全体のデータを暗号化することで作戦は終了する。

より優れたランサムウェア

DragonForceは、確立されたランサムウェアのフレームワークをベースに構築されていますが、段階的に改良され、大規模に配布される、より組織化された持続的な新しい脅威です。

コードを大幅にカスタマイズするグループとは異なり、DragonForceはカルテルスタイルのリクルート、アフィリエイトの運用の柔軟性、広範なパートナーシップに重点を置いており、強力で適応性の高いアクターとなっています。

Scattered Spiderと相まって、純粋な競争モデルではなく、協力モデルの下にあるサイバー犯罪グループは、世界中の組織の防御努力を複雑にする変化を示しています。

要点

DragonForceとScattered Spiderのコンビは、「カルテル化」サイバー犯罪への警鐘であり、高度に専門化された脅威アクターがそれぞれのスキル、この場合はScattered Spiderのエリートソーシャルエンジニアリングと初期アクセススキル、そしてDragonForceの強固なランサムウェア・アズ・ア・サービスモデルを組み合わせ、壊滅的で知名度の高い攻撃を実行します。

彼らの戦略的提携は、洗練されたマルウェアを活用する前に、ヒューマンエラーを悪用して防御を突破することに焦点を当てた、より効率的で適応力のある犯罪活動を生み出すことで、脅威の状況を大きく向上させます。

今後、ITセキュリティの専門家は、防御にはランサムウェアの連携モデルに正面から取り組むことが必要であることを考慮する必要があります。

フィッシングに耐性のある多要素認証(MFA)方式を導入して厳格に実施することで、Scattered Spiderの主要な初期アクセス・ベクトルを無力化し、リモート・モニタリング・ツールの展開や脆弱なドライバの使用を警告する堅牢なエンドポイント検出・対応(EDR)ソリューションに注力することで、初期アクセス・ブローカーからランサムウェア関連企業へのハンドオフを技術的に示すことができます。

セキュリティ・チームは、攻撃がもはや単一の脅威ではなく、専門化したサイバー敵対者のエコシステムから最高のツールやテクニックを使用して、協調的かつ多段階の侵入であることを予測する必要があります。

TRUについて

Acronis Threat Research Unit(TRU)は、脅威インテリジェンス、AI、リスク管理を専門とするサイバーセキュリティ専門家チームです。TRUチームは、新たな脅威を研究し、セキュリティに関する洞察を提供し、ガイドライン、インシデント対応、教育ワークショップでITチームをサポートします。

アクロニスが後援・執筆

Comments