長年にわたり、マネージド・セキュリティ・サービス・プロバイダ(MSSP)は、侵害は不可避であり、それに対する最善の防御は迅速な検知と対応であるというシンプルな哲学に従ってきました。脅威の検出、調査、対応(TDIR)を中心としたこのモデルは、10年以上にわたって企業セキュリティの主流を定義したマネージド・ディテクション&レスポンス(MDR)サービスの台頭につながりました。

今日、MDRとその基本的なセキュリティ戦略だけではもはや十分ではありません。現代の組織は、ハイブリッド・インフラや分散エコシステムで運用されており、そこでは新たな暴露がほとんど絶え間なく出現しています。

このような環境では、侵害されるのを待つことは、もはや企業にとって贅沢なことではありません。経営幹部も規制当局も、今やサイバーセキュリティをビジネスリスクとして捉えています。彼らは、防御がインシデントに対応するだけでなく、インシデントを防止できることを証明することを期待している。

この期待は、対応から先手を打つことへと焦点を戻す原動力となっており、このシフトの中心には、暴露管理を統合し、運用するために構築された新世代のプラットフォームが存在する。

組織が従来のマネージド・サービスから離れつつある理由

従来のMDRサービスは、すでに動き出している攻撃の検出と軽減に重点を置いている。必要不可欠ではあるが、根本的な原因ではなく症状に対処するものである。現代の企業が求めているのはその逆で、敵に悪用される前に弱点を継続的に特定し、検証することです。

この「左へのシフト」アプローチは、いくつかの力が交差することによって推進されている。

第一に、規制当局と経営陣の監視がここ数年で強化されている。CISOは、単なるツールの導入ではなく、ビジネスの成果に結びついた測定可能なリスク削減を実証しなければならない。

第二に、クラウドへの移行、サードパーティの統合、AIの自動化により、攻撃対象が人間規模の可視性をはるかに超えて拡大している。

そして第三に、洗練された敵は、脆弱性の開示とパッチ適用との間の狭い隙間に攻撃を仕掛け、防御側が対応するよりも早く新たな欠陥を武器にしている。

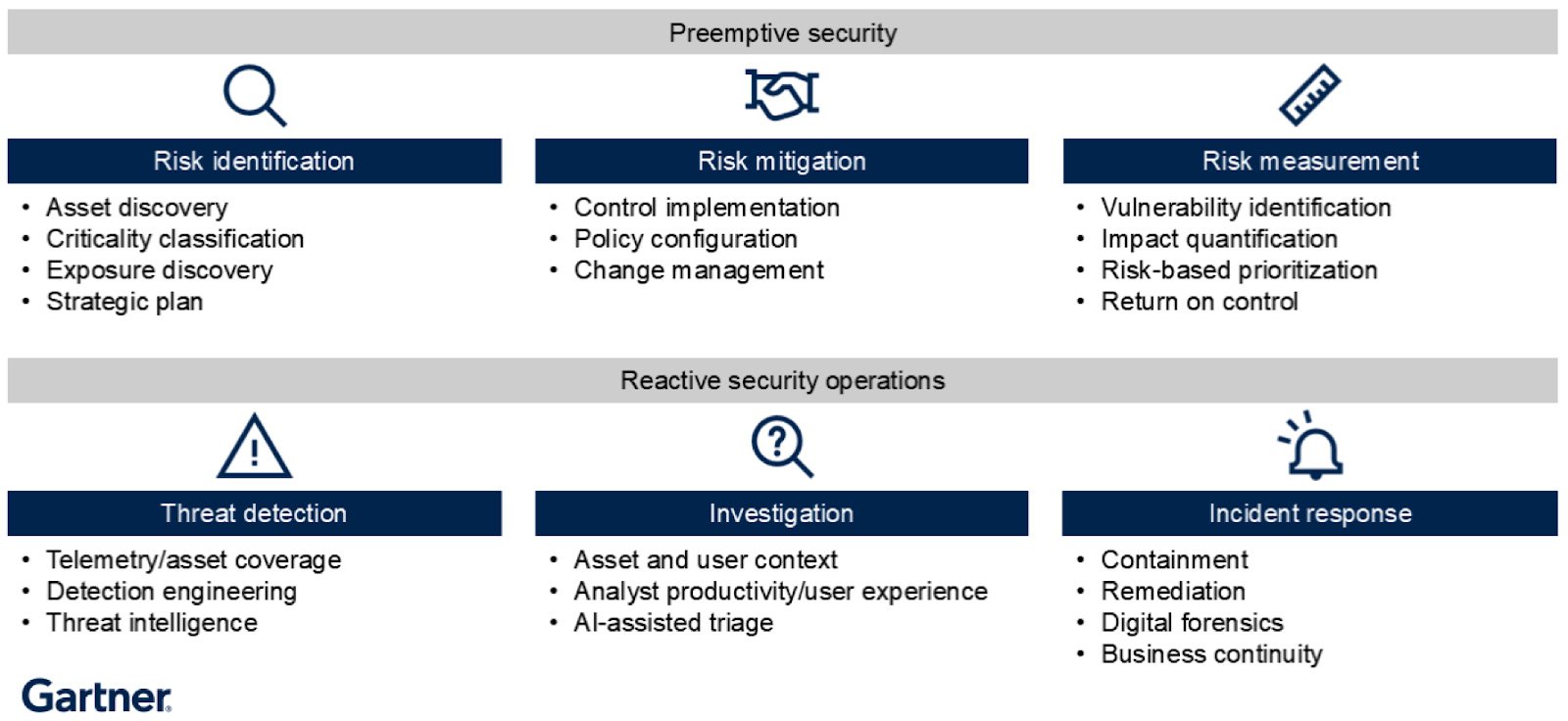

この画像はガートナーのEmerging Techから引用した:Pivot to Preemptive Exposure Management Services to Grow Revenue レポートより引用。ガートナー、エマージング・テック:Pivot to Preemptive Exposure Management Services to Grow Revenue, Peer Contributors, 24 July 2025.

このため、組織が真にリスクにさらされている場所に関する統一された、証拠に基づく可視性と、それらのリスクがビジネスへの影響にどのように反映されるかをよりよく理解することが、ますます求められるようになっている。統合エクスポージャー管理プラットフォームの登場です。

a.fl_button { background-color:#border:1px solid #3b59aa; color:#text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

あなたの環境で悪用可能なものを見る

Picus Security Validation Platformが、継続的に管理策をテストし、悪用可能性を証明し、是正策を導くことで、統合暴露管理をどのように運用するかをご覧ください。

防御の状況を把握し、最も重要なものを強化します。

統合暴露管理プラットフォームの説明

統合暴露管理プラットフォーム(UEMP)は、資産と弱点を継続的に発見し、組織の環境でどの弱点が悪用可能かを判断し、チーム全体で修復を調整します。UEMPは、資産の発見、脆弱性の評価、検証、修復など、かつては別々の作業であったものを1つの継続的なプロセスにまとめ、技術的な証拠をビジネスの成果に直接結び付けます。

従来のツールは、それぞれ問題の一部を解決するものだった。脆弱性スキャナは弱点を特定するが、悪用可能性を証明することはできない。侵入テストは現実的な評価を提供するが、スナップショットに過ぎない。リスクの定量化は財務的なエクスポージャーをモデル化するが、技術的な背景が欠けている。UEMP は、これらの視点を統合し、理論上のリスクと実際のレジリエンスとのギャップを埋める。

UEMP は、その中核において、3 つのことを継続的に実行する。すなわち、エクスポージャを特定し、悪用可能性を検証し、修正プログラムを実施する。これによって、セキュリティ運用を企業のリスク管理と整合させるフィードバックループが形成される。セキュリティチームは、より多くの(そして、より多くの!)データを入手する代わりに、より関連性が高く、より高品質で、コンテキスト化され、優先順位付けされ、検証された実用的なデータを入手する。

例えば、開発チームが未使用のS3バケットをパブリックアクセス可能な状態にし、ハードコードされた認証情報を含む設定ファイルを公開したとする。攻撃者はこれらの認証情報を使って内部システムにアクセスし、機密データを流出させる可能性があります。

Unified Exposure Management Platformは、公開されたバケットを検出し、Breach and Attack Simulation (BAS)を通じてクレデンシャル抽出とデータ流出をシミュレートすることで悪用可能性を検証し、攻撃者が特権資産に到達できることを確認します。

そして、根本的な誤設定に対処するための段階的な修復ガイダンスを提供します。次の検証サイクルでは、この種の模擬攻撃は進行せず、暴露経路が閉じられたことを明確かつ検証可能な形で証明します。

統合暴露管理プラットフォームの仕組み

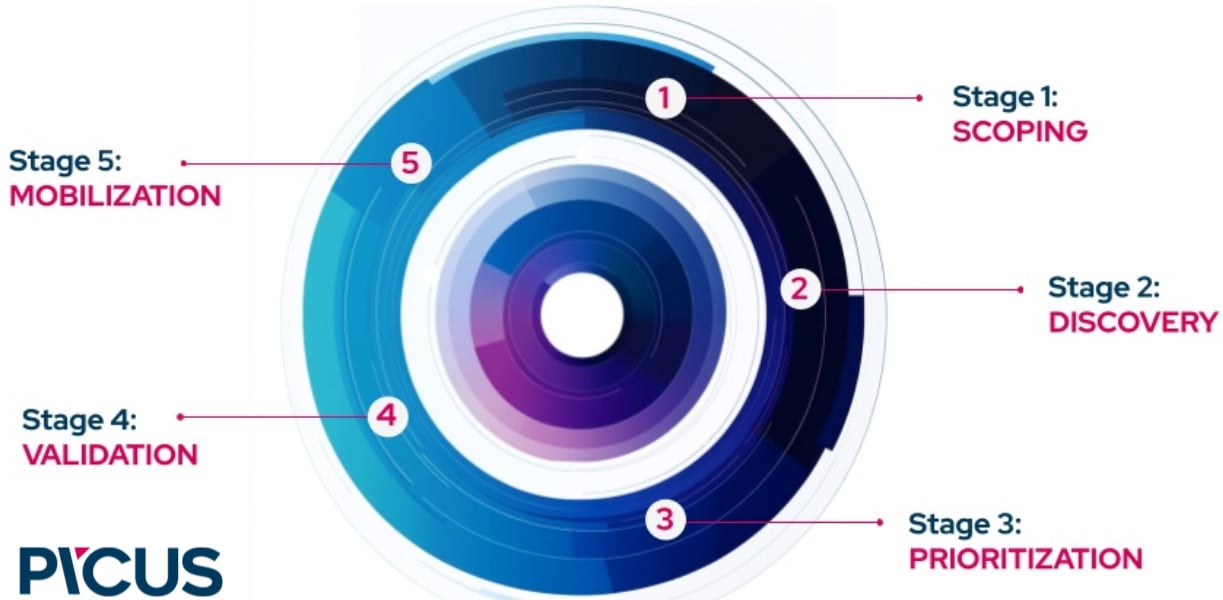

統合暴露管理プラットフォームは、継続的脅威暴露管理(CTEM)モデルの5つの段階を継続的で反復可能なプロセスに変えることで、継続的脅威暴露管理(CTEM)モデルを実行に移します。

-

スコーピングは、最も重要な資産、依存関係、リスクを特定し、暴露管理が技術的なチェックリストではなく、運用上の優先事項をサポートするようにします。

-

ディスカバリは、サーバ、エンドポイント、ID、API、コードリポジトリ、外部統合にわたる資産、構成、脆弱性を継続的にマッピングし、あらゆる潜在的なエントリーポイントを単一のリポジトリに取り込みます。

-

優先順位付けは、どのエクスポージャが最大のリスクをもたらすかを決定します。重要度、悪用の可能性、コントロールの適用範囲、資産の価値を関連付け、ランク付けされたバックログを作成します。このステップでは、想定される攻撃経路に関する仮説が形成されるが、コントロールの有効性はまだ測定されない。

-

検証では、これらの仮説をエビデンスに変換します。UEMP は、防御レイヤーをテストするために侵害と攻撃のシミュレーションを編成し、自動ペネトレーションテストを実行してエンドツーエンドの条件を連鎖させ、どの攻撃経路が本当に悪用可能であるかを証明します。このプロセスにより、リスク・スコアが組織の事実と照合され、予防と検知のコントロールが実際にはどこで失敗しているかが明らかになります。

-

Mobilizationは、これらの発見を具体的なアクションに変換します。このプラットフォームは、パッチ適用を自動化し、検出ルールを改善し、修正プログラムを実装するチームをサポートすることで、修正を調整します。この段階は、先制的なセキュリティを実現し、特定から緩和までの潜在的な滞留時間を短縮します。

これらの段階を通じて、UEMP は、組織のセキュリティ態勢に関する統一された動的なビューを提示する。UEMP は、脆弱性、設定ミス、コントロール・ギャップを 1 つのリスク・ファブリックに結び付け、その結果をリスク削減、回復力、投資収益率といった具体的なビジネス用語に変換する。

未来:予測するセキュリティ

先手を打った暴露管理へのシフトは、効果的なセキュリティとは何かを再定義する。準備態勢の究極の尺度は、もはや組織がいかに迅速に対応するかではなく、いかにうまく予防するかである。

統合暴露管理プラットフォームは、この哲学を受け入れています。発見、検証、修復を単一の運用ワークフローに統合することで、セキュリティは事後対応型のスクランブルから、予測し、適応し、その有効性を証明するプロアクティブな機能へと変化する。

ガートナー社によってこの新しいカテゴリのサンプルベンダーとして認められたPicus Securityは、統合暴露管理のあらゆる段階を運用できるように設計されたプラットフォームを提供します。

Picus Securityの検証プラットフォームを今すぐご覧になり、デモをリクエストして、資産インテリジェンス、脆弱性、脅威を1つのプラットフォームで収集・管理することで、サイロ化されたデータソースの関連付けをどのように支援するかをご確認ください。

Picus Securityがスポンサーとなり、執筆しました。

Comments