グーグルは、法執行機関が同社に正式なデータ要求を提出するために使用するLaws Enforcement Request System(LERS)プラットフォームで、ハッカーが不正なアカウントを作成したことを確認した。

「Googleは、「法執行機関へのリクエスト用に不正なアカウントが作成されたことを確認し、そのアカウントを無効にしました。

「この不正なアカウントでリクエストは行われておらず、データにアクセスされたこともない。

FBIは、脅威行為者の主張についてのコメントを拒否した。

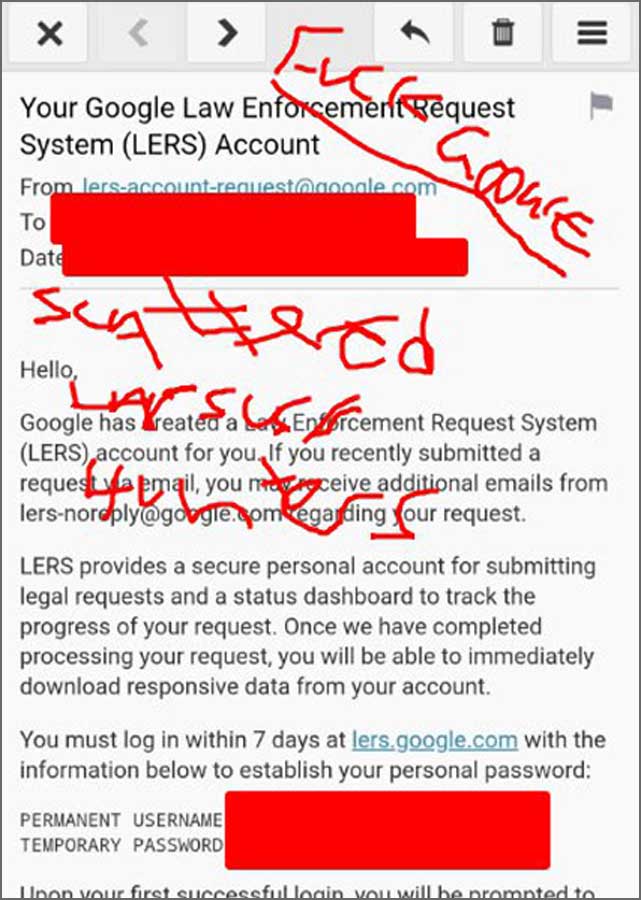

この声明は、”Scattered Lapsus$ Hunters “と名乗る脅威行為者のグループが、グーグルのLERSポータルとFBIのeCheck身元調査システムの両方にアクセスしたとテレグラムで主張した後のものである。

このグループは、木曜日に “暗躍 “すると発表した直後に、アクセスしたとされるスクリーンショットを投稿した。

ハッカーたちの主張は、LERSとFBIのeCheckシステムの両方が、召喚状、裁判所命令、緊急開示要求を提出するために世界中の警察や諜報機関によって使用されていることから、懸念を引き起こした。

不正アクセスにより、攻撃者は法執行機関になりすまし、通常保護されるべき機密性の高いユーザーデータにアクセスできるようになる可能性がある。

Shiny Hunters、Scattered Spider、およびLapsus$恐喝グループに関連するメンバーで構成されると主張する「Scattered Lapsus$ Hunters」グループは、今年Salesforceのデータを標的とした広範なデータ窃盗攻撃の背後にいます。

この脅威者は当初、ソーシャル・エンジニアリング詐欺を利用して従業員を騙し、SalesforceのData Loaderツールを企業のSalesforceインスタンスに接続させ、データを盗んで企業を恐喝していました。

その後、脅威者はSalesloftのGitHubリポジトリに侵入し、Trufflehogを使用して非公開のソースコードで公開されている秘密をスキャンしました。これによって、Salesloft Driftの認証トークンを見つけることができ、さらにSalesforceのデータを盗む攻撃を行うために使用された。

これらの攻撃は、Google、Adidas、Qantas、Allianz Life、Cisco、Kering、Louis Vuitton、Dior、Tiffany & Co、Cloudflare、Zscaler、Elastic、Proofpoint、JFrog、Rubrik、Palo Alto Networksなど、多くの企業に影響を与えています。

Google Threat Intelligence(Mandiant)は、SalesforceとSalesloftの攻撃を最初に公表し、防御を強化するよう企業に警告するなど、これらの脅威行為者のとげとなってきた。

それ以来、脅威者はさまざまなTelegramチャンネルへの投稿で、FBI、グーグル、マンディアント、セキュリティ研究者を愚弄している。

木曜日の夜遅く、このグループはBreachForumsにリンクされたドメインに長文のメッセージを投稿し、脅威行為者が引退したと考える人もいた。

“これが、沈黙が我々の強みになると決めた理由です。

「まだ情報漏えいを公表していない数十億ドル規模の企業や、高度に保護された政府機関などの新しい情報漏えい報告書で、私たちの名前を見かけるかもしれませんが、それは私たちがまだ活動しているという意味ではありません。

しかし、話を聞いたサイバーセキュリティの研究者たちは、このグループが暗躍しているという主張にもかかわらず、静かに攻撃を続けていると考えている。

更新 9/15/25: 記事タイトルが情報漏洩を示すと感じた人がいたため、更新しました。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

パイカス・ブルー・レポート2025年版はこちらパスワード・クラッキングが2倍に増加

46%の環境でパスワードがクラックされ、昨年の25%からほぼ倍増。

今すぐPicus Blue Report 2025を入手して、予防、検出、データ流出の傾向に関するその他の調査結果を包括的にご覧ください。

Comments