数千万人のユーザーを持つ6つの主要なパスワード・マネージャーには、現在、クリックジャッキングの脆弱性があり、攻撃者はアカウント認証情報、2FAコード、クレジットカード情報を盗むことができます。

攻撃者は、被害者が悪意のあるページや、クロスサイトスクリプティング(XSS)またはキャッシュポイズニング(攻撃者が目に見えないHTML要素をパスワードマネージャのインターフェイス上にオーバーレイする)に脆弱なウェブサイトを訪問したときに、セキュリティ問題を悪用する可能性があります。

ユーザーは無害なクリック可能な要素とやりとりしていると思い込んでいるが、自動入力アクションを引き起こし、機密情報を漏えいさせる。

この欠陥は、独立系研究者のMarek Tóthによって、最近のDEF CON 33ハッカー会議で発表された。その後、サイバーセキュリティ企業Socketの研究者がこの発見を検証し、影響を受けるベンダーへの情報提供と公開の調整に協力した。

この研究者は、1Password、Bitwarden、Enpass、iCloud Passwords、LastPass、LogMeOnceの特定のバージョンで攻撃をテストし、ブラウザベースの亜種が特定のシナリオの下で機密情報を漏らす可能性があることを発見した。

攻撃方法

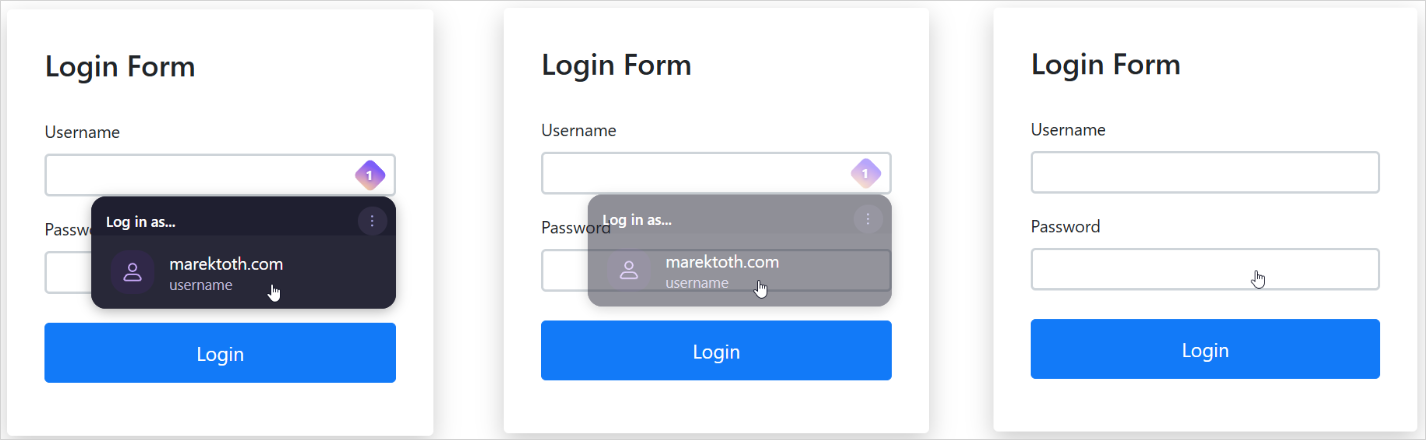

主な攻撃の手口は、ブラウザベースのパスワードマネージャーの自動入力ドロップダウンメニューを隠すために、不透明度設定、オーバーレイ、またはポインターイベントのトリックを使用する悪意のある、または侵害されたウェブサイト上でスクリプトを実行することです。

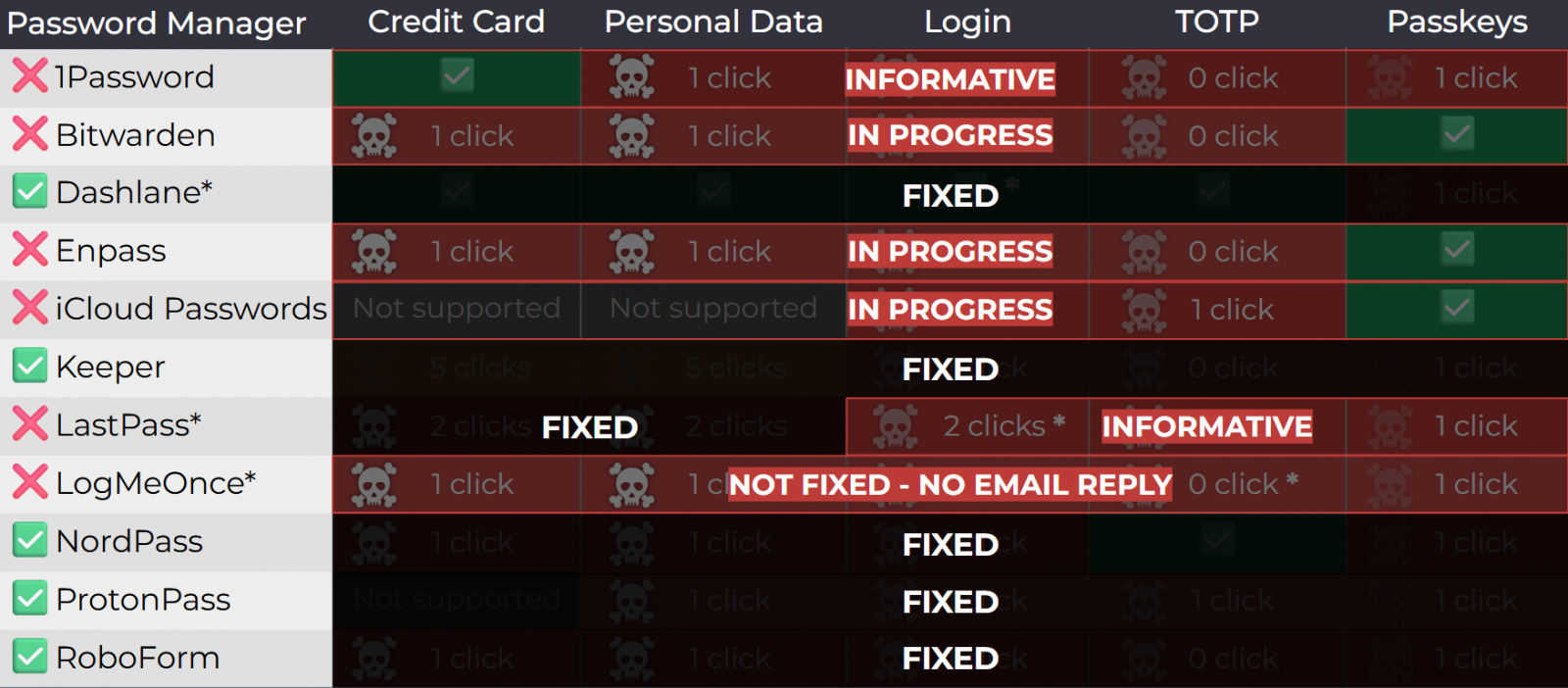

Source:Marek Tóth

攻撃者は次に、偽の侵入的要素(クッキー・バナー、ポップアップ、CAPTCHA など)を重ね合わせ、ユーザーのクリックが隠されたパスワード・マネージャー・コントロールに落ちるようにし、その結果、フォームに機密情報が入力されるようにします。

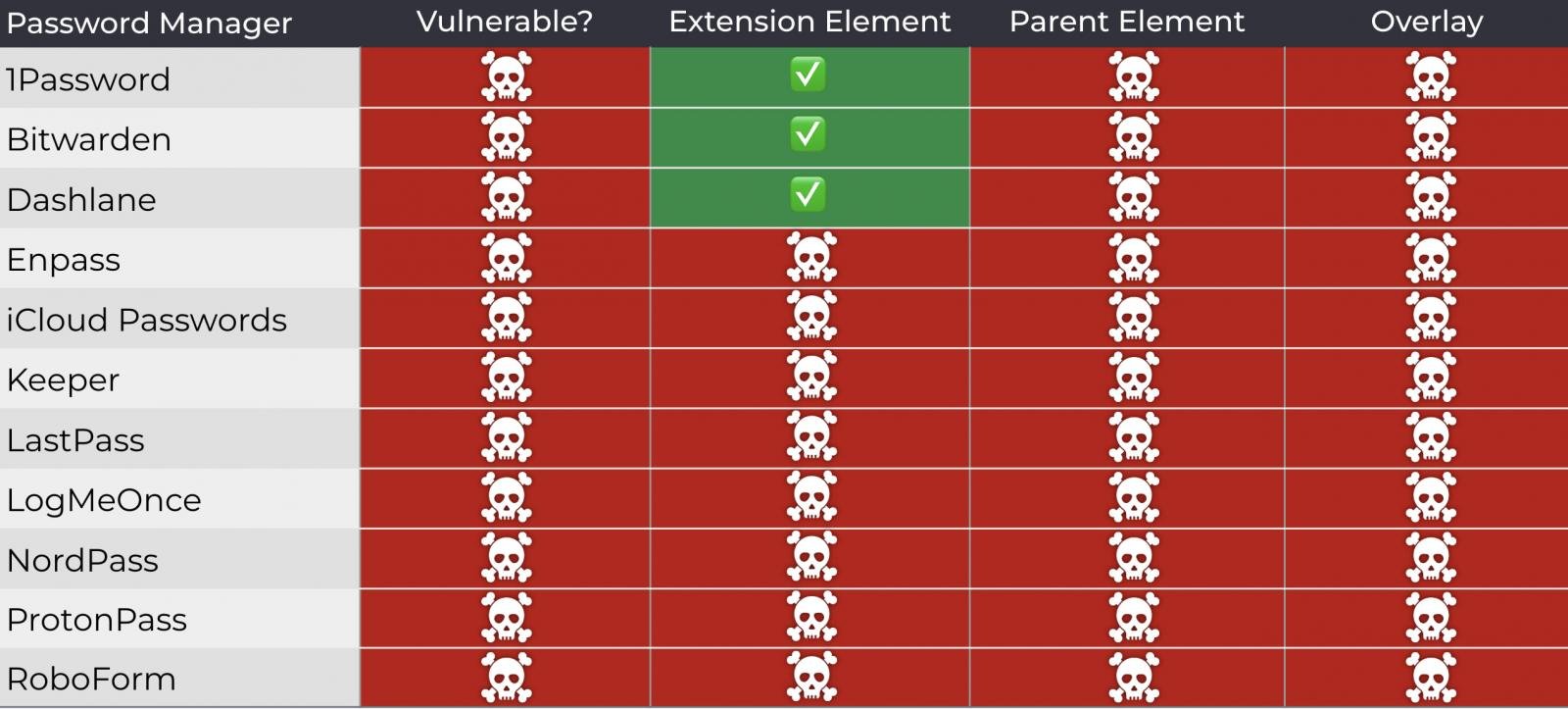

Tóth 氏は、DOM 要素の不透明度の直接操作、ルート要素の不透明度の操作、親要素の不透明度の操作、部分的または完全なオーバーレイなど、同じ欠陥の悪用バリエーションを構成する複数の DOM ベースのサブタイプを示しました。

研究者はまた、UIがマウス・カーソルに追従するため、ユーザーのクリックがどの位置にあろうとも、データの自動入力がトリガーされる手法を使用する可能性も示した。

Source:マレク・トース

Tóth氏によると、ユニバーサル攻撃スクリプトを使用することで、ターゲットのブラウザ上でアクティブになっているパスワード・マネージャーを特定し、リアルタイムで攻撃を適応させることができるという。

ベンダーの影響と対応

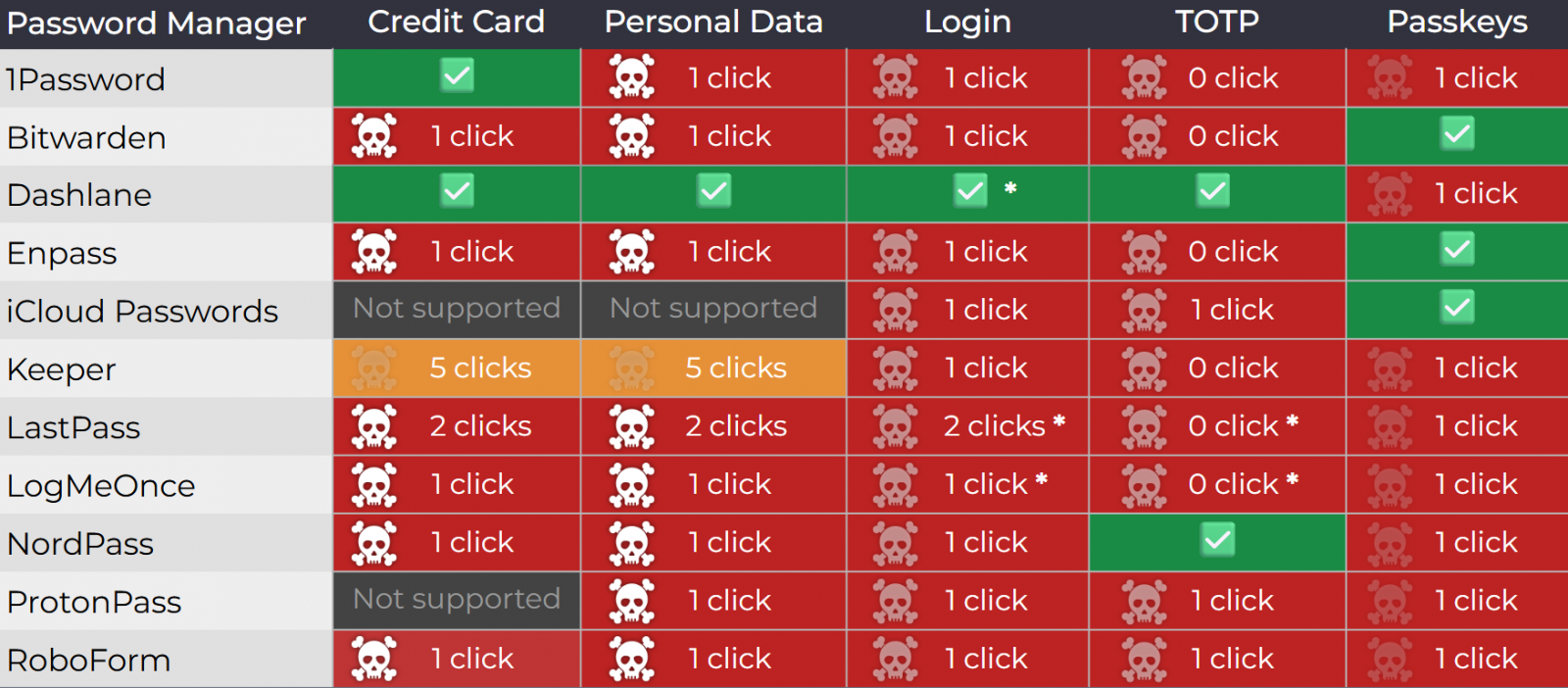

研究者は、その人気のために選ばれた11のパスワードマネージャをテストし、それらのすべてが少なくとも1つの攻撃手法に対して脆弱であることを発見した。

Source:Marek Tóth

研究者は、2025年4月に問題が通知されたすべてのベンダーに通知した。研究者はまた、8月のDEF CON 33で一般公開されることを警告した。

Socket社は今週、再度連絡を取り、それぞれの製品にCVEを提出することを通知した。

1Passwordは、クリックジャッキングはユーザーが軽減すべき一般的なウェブリスクであると主張し、レポートを「範囲外/情報提供」に分類して拒否した。

同様に、LastPassはレポートを「参考程度」とし、Bitwardenは問題を認めたが、重大性は軽視した。しかしBitwardenは、今週リリースされるバージョン2025.8.0で問題が修正されたと伝えた。

LastPassと1Passwordがこの問題に対処する予定があるかどうかは不明だ。

LogMeOnce社は、Tóth社やSocket社からの連絡には一切応じなかった。

現在、合わせて約4000万人のユーザーを持つ以下のパスワード・マネージャーが、Tóth氏の攻撃手法に対して脆弱である。

- 1Password 8.11.4.27

- ビットワーデン 2025.7.0

- Enpass 6.11.6(6.11.4.2で部分的に修正された)

- iCloudパスワード 3.1.25

- LastPass 4.146.3

- LogMeOnce 7.12.4

修正を実施したベンダーは、Dashlane(8月1日にリリースされたv6.2531.1)、NordPass、ProtonPass、RoboForm、Keeper(7月にリリースされたv17.2.0)です。ただし、ユーザーは利用可能な最新バージョンの製品を実行していることを確認する必要がある。

Source:Marek Tóth

Tóth氏は、修正プログラムが利用可能になるまで、パスワード・マネージャの自動入力機能を無効にし、コピー/貼り付けのみを使用することを推奨している。

修正プログラムがまだリリースされていないベンダーにはすべて連絡を取ったので、回答が届き次第、この記事を更新する予定だ。

[Update 8/20 3:20 PM EST]– この記事の公開後、LastPassとLogMeOnceから連絡があり、彼らもTóthのレポートで指摘された問題の解決に取り組んでいるとのことです。

[Update 8/20 3:40 PM EST]– Socket社から受け取った新しい情報に基づき、ベンダー通知のタイムラインをより正確に編集しました。

[Update 8/20 4:15 PM EST]– LastPassは以下の声明を発表した:

「Marek Tóth氏のような潜在的な脅威に対する認識を高め、業界全体のセキュリティ向上に貢献するセキュリティ研究者の活動に感謝しています。Marekが発見したクリックジャッキングの脆弱性は、すべてのパスワード管理者が直面する、より広範な課題を浮き彫りにしています。それは、進化する脅威モデルに対応しつつ、ユーザーエクスペリエンスと利便性の適切なバランスを取ることです。

LastPassは、すべてのサイトでクレジットカードや個人情報を自動入力する前に表示されるポップアップ通知など、特定のクリックジャッキングの安全策を導入しており、今後もお客様が期待するエクスペリエンスを維持しながら、ユーザーをさらに保護する方法を模索していきます。

それまでの間、当社の脅威インテリジェンス、ミティゲーション、エスカレーション(TIME)チームは、パスワードマネージャーをご利用のすべてのユーザーに対し、警戒を怠らず、不審なオーバーレイやポップアップとのやり取りを避け、LastPassの拡張機能を常に最新の状態に保つよう呼びかけています。”- Alex Cox, Director Threat Intelligence, Mitigation, Escalation (TIME) at LastPass.

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments