2024年3月に初めて発見されたXZ-Utilsバックドアは、現在もDocker Hub上の少なくとも35のLinuxイメージに存在し、ユーザーや組織、そのデータを危険にさらしている可能性がある。

Docker Hubは、Docker社が運営する公式のパブリック・コンテナ・イメージ・レジストリで、開発者や組織がビルド済みイメージをアップロードまたはダウンロードし、コミュニティと共有できるようになっている。

多くのCI/CDパイプライン、開発者、および本番システムは、独自のコンテナのベースレイヤーとしてDocker Hubから直接イメージを取得しており、これらのイメージが侵害された場合、新しいビルドは欠陥や悪意のあるコードを継承します。

Binarlyの研究者は、XZ-Utilsバックドアによる影響を受けている多数のDockerイメージを発見しました。

「ディストリビューション・パッケージがバックドアされていれば、それをベースにしたDockerイメージも感染しているはずです。

「しかし、我々が発見したのは、これらの侵害されたイメージのいくつかは、Docker Hub上でまだ一般に利用可能であるということです。そしてさらに厄介なことに、これらの感染したベースイメージの上に他のイメージが構築されており、それらは移行的に感染している。”

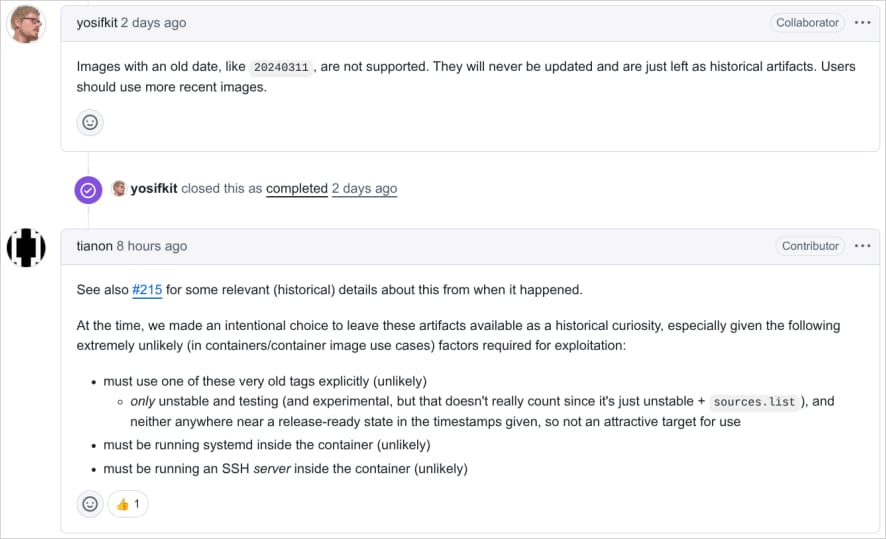

Binarly氏は、現在もバックドアされたイメージを提供しているメンテナの1つであるDebianにこのイメージを報告したが、Debianはリスクの低さとアーカイブの継続性の重要性を理由に、これらのイメージをオフラインにしないことを決定した。

CVE-2024-3094で追跡されているXZ-Utilsバックドアは、xz-utils圧縮ツールのliblzma.soライブラリ(バージョン5.6.0および5.6.1)に隠された悪意のあるコードでした。

これは、glibc の IFUNC メカニズムを経由して OpenSSH の RSA_public_decrypt 関数をフックしており、特別な秘密鍵を持つ攻撃者が SSH 経由で影響を受けるシステムに接続すると、認証をバイパスして root としてリモートでコマンドを実行できるようになっていました。

このバックドアは、「Jia Tan」という長年のプロジェクト貢献者によってこっそりと注入され、Debian、Fedora、OpenSUSE、Red Hatなどの公式Linuxディストロのパッケージに同梱された。

このバックドアは早期に発見されたため、攻撃者がこれを利用する機会はほとんどなく、BinarlyやKaspersky などによって、依存性の高いオープンソースソフトウェア上でバックドアを検出するためのスキャナーがリリースされた。

Debian の対応

研究者たちが驚いたことに、DebianはわざわざDocker Hubからバックドアされたバージョンのライブラリを使用した64ビットのイメージを撤回せず、少なくとも35のイメージがまだダウンロード可能であることを発見した。

Binarly氏は、XZ-Utilsのバックドアについてプラットフォーム全体のスキャンを行ったわけではないため、この数字は問題の実際の規模を部分的に反映したものに過ぎないとコメントしている。

Binarly社は報告書の中で、「私たちは、バックドアと一緒に出荷されている35以上の画像を特定しました」と説明している。

「これは少数に見えるかもしれないが、我々はDockerHubで公開されているイメージのごく一部をスキャンしただけであり、2次的なイメージにとどまっている。

Debianは、意図的にこれらのイメージをDocker Hubから削除せず、歴史的な遺物として残すことを選択し、ユーザーに古いイメージではなく最新のイメージのみを使用するよう伝えたという。

メンテナーは、コンテナ上に sshd がインストールされ実行されていること、攻撃者がそのコンテナ上の SSH サービスにネットワークアクセスできること、バックドアのトリガーロジックと一致する秘密鍵を使用していることなど、悪用に必要な要件は考えにくいと考えているため、このような決定を下したとのことです。

Source:Binarly

Binarly はこのアプローチに反対を表明しており、単にこれらのイメージを一般に公開するだけでは、偶発的な引き抜きや自動ビルドでの使用による重大なリスクがあることを強調しています。

同じことが、XZ-Utilsバックドアの危殆化したバージョンを含む可能性のあるすべての画像にも当てはまるため、ユーザーは手動で確認し、ライブラリのバージョンが5.6.2以降であることを確認する必要がある(最新の安定版は5.8.1)。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments