マイクロソフトは、Windows 10 1607およびWindows Server 2016のすべてのエディションにおいてWindows Print Spooler PrintNightmareの脆弱性に対処する緊急セキュリティアップデート「KB5004948」を公開しました。

現在サポートが継続されているすべての影響を受けるバージョンのWindowsに対して、更新プログラムがリリースされました。

CVE-2021-34527として追跡されているPrintNightmare脆弱性は、攻撃者がSYSTEM権限でリモートコード実行(RCE)することで、影響を受けるサーバーを乗っ取ることができます。

Windows PrintNightmareゼロデイ脆弱性の対応方法 :CVE-2021-34527

これらの緊急セキュリティ更新プログラムのインストール方法の詳細な手順は、以下のリンク先に記載されています。

- Windows 10, version 21H1 (KB5004945)

- Windows 10, version 20H1 (KB5004945)

- Windows 10, version 2004 (KB5004945)

- Windows 10, version 1909 (KB5004946)

- Windows 10, version 1809 and Windows Server 2019 (KB5004947)

- Windows 10, version 1607 and Windows Server 2016 (KB5004948)

- Windows 10, version 1507 (KB5004950)

- Windows Server 2012 (Monthly Rollup KB5004956 / Security only KB5004960)

- Windows 8.1 and Windows Server 2012 R2 (Monthly Rollup KB5004954 / Security only KB5004958)

- Windows 7 SP1 and Windows Server 2008 R2 SP1 (Monthly Rollup KB5004953 / Security only KB5004951)

- Windows Server 2008 SP2 (Monthly Rollup KB5004955 / Security only KB5004959)

マイクロソフトでは、サポートされているすべてのWindowsクライアントおよびサーバーOSに、現在プリントサーバーとして稼働しているサーバから順に、この更新プログラムを直ちにインストールすることを推奨しています

また、管理者以外がプリントサーバに署名付きプリンタドライバをインストールできないようにレジストリ設定のRestrictDriverInstallationToAdministratorsを設定することもできます。詳細については、KB5005010で解説されています。

マイクロソフトのPrintNightmareセキュリティパッチは不完全?

マイクロソフトは、セキュリティ更新プログラムがPrintNightmare脆弱性に対応しているとしていますが、セキュリティ研究者は、このパッチが不完全であり、正式な修正プログラムをインストールした状態で、リモートコードの実行とローカルでの特権昇格の両方を達成することができることが確認できたとしていました。

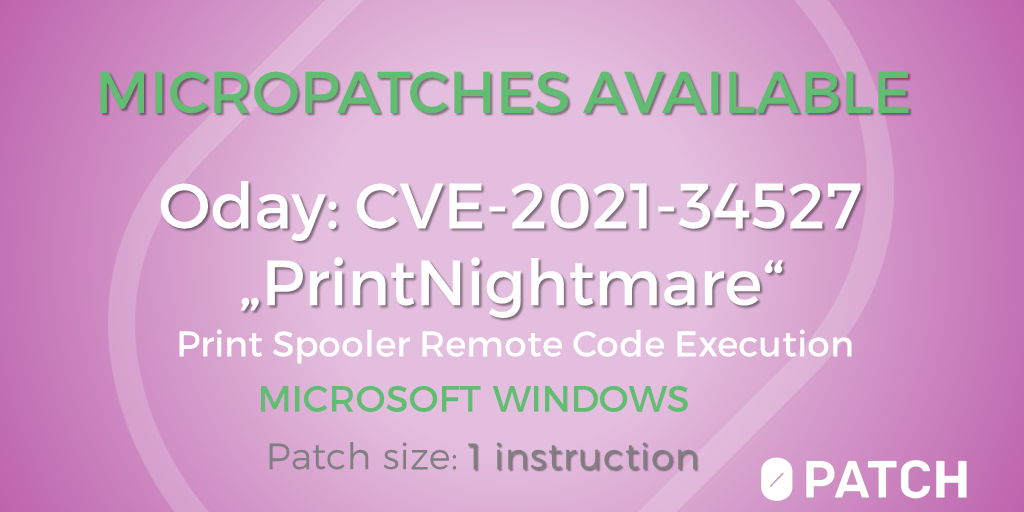

0patch社が無償のPrintNightmareマイクロパッチを公開し、この脆弱性を悪用しようとする攻撃をブロックすることができます。

Windowsユーザーおよび管理者は、マイクロソフト社から正式な修正プログラムがリリースされるまで、以下のいずれかの方法が推奨されています。

- 7月6日のパッチをインストールせず、0Patch社のマイクロパッチをインストールする。

- Print Spoolerを無効にする。

PrintNightmareマイクロパッチのインストール方法:CVE-2021-34527

また、CISAは、先週のPrintNightmareゼロデイに関して、印刷に使用しないシステムでWindows Print Spoolerサービスを無効にするようセキュリティ担当者に通知を発表しています。

Comments